Posts by tag

gestion des risques

10 posts

Vibe Coding : L’IA code vite mais crée des failles critiques

Le Vibe Coding booste la productivité mais génère des codes insécurisés par défaut. Entre bases de données effacées et accès forcés, l’IA ignore vos protocoles de sécurité.

Classement MITRE 2025 : les 25 failles les plus critiques

Découvrez le top 25 des vulnérabilités logicielles les plus dangereuses selon le MITRE en 2025. Une liste essentielle pour sécuriser votre infrastructure.

Les menaces mondiales selon le Rapport du WEF 2025 : conflits et désinformation

Le Global Risks Report 2025 souligne des menaces croissantes, notamment en cybersécurité, désinformation et vulnérabilités des infrastructures critiques.

Le NIST propose son cadre de gestion des risques de l’AI

Le NIST souligne que l'intelligence artificielle peut transformer la société et améliorer la vie, mais comporte aussi des risques significatifs nécessitant une gestion éthique et responsable.

Gérer l’insécurité d’Internet #HBR

Fini les blablas et les grandes théories, voici un article de référence qui doit organiser notre vision des priorités en matière de cybersécurité et rappelle la réalité du terrain.

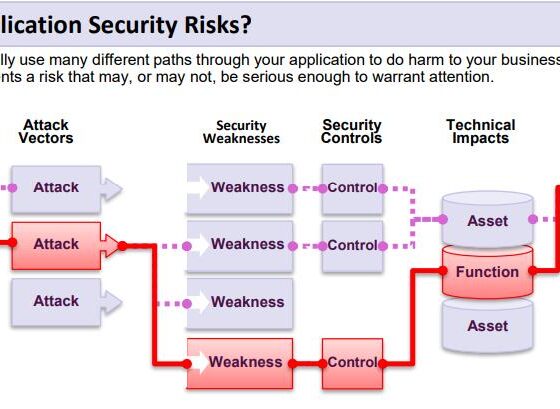

Les risques de sécurité applicative expliqués en une image

Voici un schéma qui résume parfaitement les différents éléments qui interagissent et constituent un risque de sécurité applicative

Un guide pour une cyber-sécurité agile #ANSSI

L'ANSSI se lance dans une démarche intelligente souhaitant promouvoir la culture agile dans la sécurité.

L’innovation avant la sécurité pour les CEOs américains

La dernière enquête auprès des CEO américains (US) réalisé par KPMG confirme que la cybersécurité devient un sujet brûlant mais l'innovation reste le nerf de la guerre

La cybersécurité est (surtout) l’affaire du top management

On ne le répétera jamais: la cybersécurité est l'affaire de tous ... mais elle n'est rien sans le support des membres de la direction (la C-suite)

WEF 2015: La cybercriminalité toujours parmi les top risques

Comme chaque année, à fin janvier, le Forum Economique Mondiale (WEF) de Davos en Suisse a la chance d’accueillir des personnalités de premier plan pour 4 jours de réflexion sur…