Posts by tag

identité numérique

19 posts

BritCard : la future carte d’identité numérique britannique fait polémique

Obligatoire dès 2029, la carte numérique suscite un débat sur la vie privée, la sécurité des données et la confiance envers l’État.

Agents IA non sécurisés : la menace cyber ignorée, selon le WEF

Le WEF alerte sur les agents IA non sécurisés : une cybermenace croissante, encore trop souvent négligée par les entreprises et les équipes sécurité.

Frontex modernise le système FADO pour renforcer la détection des faux documents

Frontex établit de nouvelles normes strictes d’images pour renforcer la détection des faux documents.

Vérification d’âge obligatoire : le VPN est-il la solution ?

Les systèmes de vérification d'âge se multiplient sur le web. Découvrez si l'utilisation d'un VPN permet vraiment de contourner ces restrictions et l'anonymat.

Suisse : l’e-ID publique face au vote décisif du 28 septembre 2025

La Suisse s'apprête à revoter sur son e-ID le 28 septembre 2025. Découvrez les enjeux de cette identité numérique étatique, des promesses de sécurité aux craintes persistantes.

Le NIST souhaite améliorer la gestion des identités et des jetons d’accès

Le NIST prépare des nouveaux contrôles pour son cadre de gestion des risques pour améliorer la sécurité liées aux fournisseurs d'identité et aux accès. La consultation est ouverte.

Les derniers incidents de perte et vol de données | 29 juin 2023

Découvrez les principaux incidents de perte et vol de données détectés cette dernière semaine

L’essor des infostealers : enquête sur Genesis Market

La montée en puissance des infostealers dans les trafics en ligne

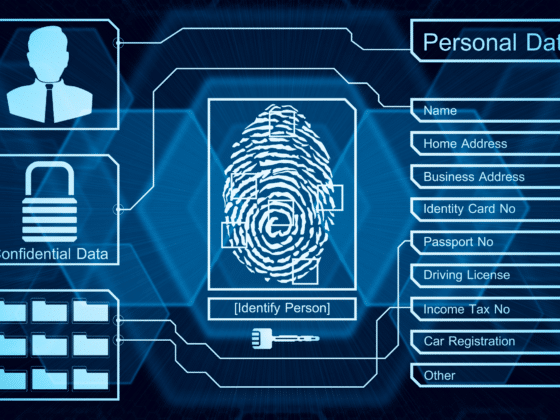

Qu’est-ce qu’une identité numérique sûre

Pour rappel, une identité numérique est une représentation numérique d’une personne, d’une organisation ou d’une entité en ligne. Elle est composée d’informations personnelles, telles que le nom, l’adresse e-mail, l’adresse…

Le tour des actus cybersécurité | 30 oct 2022

Les actualités de cybersécurité qu’il ne fallait pas manquer cette semaine