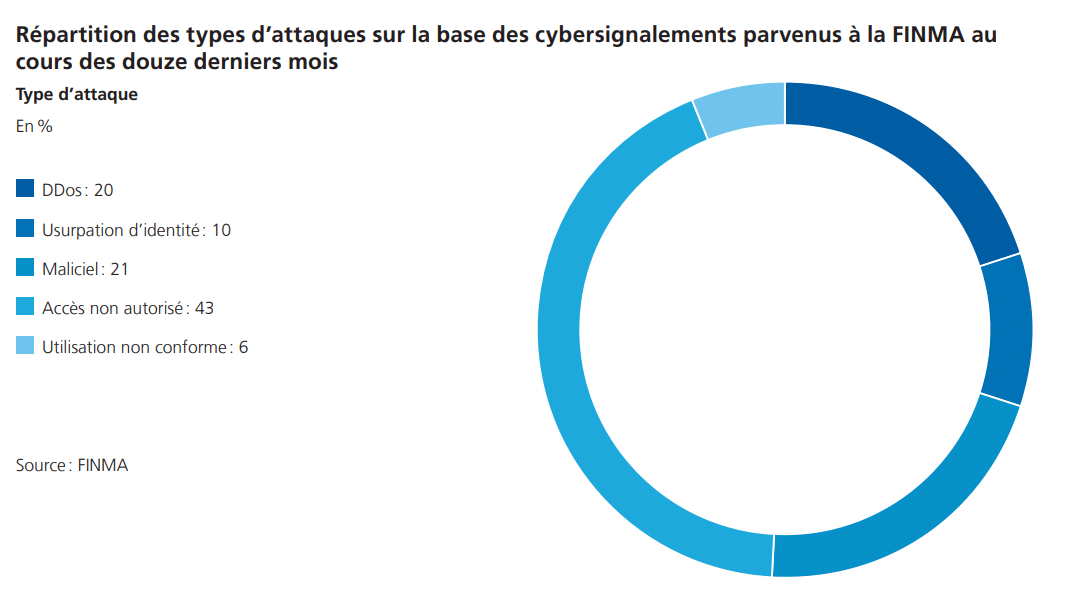

La FINMA souligne l’importance des cyberrisques dans le secteur financier suisse, recommandant des mesures pour signaler les cyberattaques et renforcer les contrôles de cybersécurité, surtout pour les services externalisés.

Dans sa communication du 7 juin dernier, l’Autorité fédérale de surveillance des marchés financiers (FINMA) partage les conclusions de sa surveillance des cyberrisques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La FINMA considère en effet les cyberrisques comme l’un des principaux dangers pour la finance en Suisse depuis plusieurs années. Elle publie les leçons tirées de sa surveillance et attire l’attention sur des problèmes observés souvent. Elle clarifie aussi dans cette nouvelle communication les exigences pour signaler les cyberattaques et réaliser des cyberexercices.

En 2022 et 2023, plus de la moitié des cyberattaques signalées impliquaient des services externalisés. La FINMA remarque souvent des faiblesses dans ce domaine et aussi des manques de gouvernance face aux cyberrisques.

Dans cette communication, la FINMA étend ses conseils spécifiques aux assujettis sur la gestion des cyberrisques. Certains points se réfèrent explicitement à la circulaire FINMA 2023/1 « Risques et résilience opérationnels – banques ». Ces conseils concernent principalement les établissements visés par la circulaire, mais peuvent aussi bien sûr guider d’autres établissements.

Maîtriser sa cybersécurité pour ses externalisations

Dans son rapport annexe (et intégré ci-dessous), il est rapporté que, si un établissement outsource des fonctions ou des données critiques, il doit respecter les mêmes exigences réglementaires que celles qui lui sont applicables. Ces exigences s’appliquent également aux sous-traitants. Ainsi, la FINMA considère qu’un inventaire à jour des externalisations, y compris des sous-traitants, est essentiel. L’établissement reste toujours responsable du respect des exigences prudentielles et ne peut pas transférer cette responsabilité à un prestataire.

Bien identifier et gouverner les cybermenaces

La FINMA rappelle ici que les cyberrisques sont parmi les plus importants et que les établissements doivent en conséquence les intégrer dans leur gestion des risques opérationnels et définir des niveaux de tolérance. Il est essentiel d’intégrer des contrôles clés dans le système de contrôle interne (SCI) et de vérifier leur efficacité régulièrement par une instance indépendante. La séparation des tâches et des responsabilités doit également être évaluée souvent.

La FINMA a noté qu’un potentiel d’amélioration pour de nombreux établissements existe dans les domaines de la formation et de la sensibilisation aux cyberrisques. Elle a aussi relevé que les mesures de prévention des pertes de données (DLP) se limitaient souvent aux informations comme les identifiants des clients ou les numéros de carte de crédit. D’autres données sensibles, comme les données personnelles, les secrets commerciaux et la propriété intellectuelle, doivent aussi être protégées par les mesures DLP.

Détection, réaction et récupération au centre de l’attention

Pour les établissements soumis à la Circ.-FINMA 23/1 et ses nouvelles exigences de résilience opérationnelle, les stratégies de sauvegarde et de restauration doivent être vérifiées pour s’assurer que les données critiques peuvent être restaurées rapidement et en respectant les normes de qualité et d’intégrité.

Il est aussi bien sûr essentiel pour les établissements de se préparer aux incidents et crises liés aux cyberattaques, basés sur les risques et les scénarios. Avoir des plans de réaction réalistes et testés est crucial pour bien gérer ces crises. Après une cyberattaque, il est très important de tirer des leçons et d’apporter des améliorations rapidement.

En conclusion, la FINMA rappelle que la prévention est la stratégie de réduction de risque la plus importante.

Pour en savoir plus

Cyberrisques : la FINMA publie une communication sur la surveillance

Dans une communication sur la surveillance, l’Autorité fédérale de surveillance des marchés financiers FINMA publie les conclusions de son activité de surveillance dans le domaine des cyberrisques. Elle y apporte également des précisions sur l’obligation de signaler les cyberattaques ainsi que sur les cyberexercices fondés sur des scénarios.

Le détail du rapport:

Pour rappel, le rapport 2023 de la FINMA sur les risques:

(Re)découvrez également:

Les cyberrsiques toujours au centre du Risk Monitor 2023 de la FINMA

Le rapport de la FINMA pour 2023 identifie neuf risques principaux pour le secteur financier, y compris des risques cybernétiques et les implications de l’intelligence artificielle sur les marchés financiers

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.