Voici le rapport de veille avec des liens directs vers les actus les plus intéressantes de la semaine passée. Certaines d’entre elles seront développées dans les prochains articles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Pour information, cette veille est préparée avec un vrai cerveau non artificiel, alors bonne lecture et merci de soutenir le Décodeur !

Les actus sélectionnées cette semaine

Des pirates informatiques ont volé une « quantité significative » de données provenant de centaines de clients de Snowflake.

Étant donné les lacunes de Snowflake et de ses clients, il y a beaucoup de reproches à faire.

Campagne de cyberespionnage chinois ciblant « des dizaines » de gouvernements occidentaux, selon des responsables néerlandais.

L’opération en cours revendique des organisations internationales et l’industrie de la défense comme victimes, selon les autorités.

Les ransomwares ciblant le secteur médical battent des records après le paiement de 22 millions de dollars par Change Healthcare.

La société de cybersécurité Recorded Future a recensé 44 incidents liés aux soins de santé dans le mois suivant la révélation du paiement de Change Healthcare, le plus grand nombre jamais enregistré en un seul mois.

Des pirates informatiques liés au Hamas accusés d’espionnage informatique en Palestine

Un groupe de piratage notoire lié au Hamas a été impliqué dans cinq campagnes de cyberespionnage ciblant la Palestine et l’Égypte.

Microsoft en mode de gestion des dommages, déclare qu’il donnera la priorité à la sécurité plutôt qu’à l’intelligence artificielle.

Le PDG de Microsoft Satya Nadella est désormais personnellement responsable des failles de sécurité.

Les attaquants de ransomware ont rapidement exploité une vulnérabilité PHP avec une note de gravité de 9,8.

Le groupe TellYouThePass infecte de manière opportuniste les serveurs qui n’ont pas encore été mis à jour.

Cybersécurité : YesWeHack lève 26 millions d’euros pour sa plateforme de bug bounty

Avec sa solution qui permet de lancer des hackers «éthiques» à la poursuite des failles informatiques des entreprises, YesWeHack s’est imposé comme une référence du bug bounty. Sa série C doit lui permettre de franchir un nouveau cap.

Les hôpitaux de Londres annulent près de 1 600 opérations et rendez-vous en une semaine en raison d’une cyberattaque.

Le King’s College et les trusts de Guy’s et St Thomas ont été les plus touchés par une attaque de ransomware menée par le gang russe Qilin.

Les nations du G7 demandent à la Chine d’agir de manière responsable dans le cyberespace.

Les nations ont souvent désigné la Chine comme un adversaire cybernétique de premier plan.

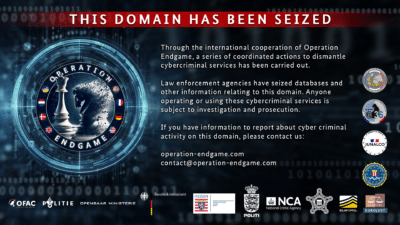

La plus grande opération jamais menée contre les botnets frappe l’écosystème des logiciels malveillants de type dropper | Europol

Entre le 27 et le 29 mai 2024, l’opération Endgame, coordonnée depuis le siège d’Europol, a ciblé des droppers tels que IcedID, SystemBC, Pikabot, Smokeloader, Bumblebee et Trickbot. Les actions se sont concentrées sur la perturbation des services criminels en arrêtant les cibles de grande valeur, en démantelant les infrastructures criminelles et en gelant les produits illicites. Cette approche a eu un impact mondial sur l’écosystème des droppers. Le malware, dont l’infrastructure a été démantelée…

Grande opération visant à perturber les communications et la propagande terroristes en ligne | Europol

Les serveurs soutenaient plusieurs médias liés à l’État islamique. Ils étaient utilisés pour diffuser une propagande mondiale et des messages capables d’inciter au terrorisme dans au moins trente langues. Eurojust et Europol ont coordonné et soutenu les opérations conjointes. Les opérations conjointes de cette semaine s’inscrivent dans le cadre des efforts continus et de la vigilance constante pour lutter contre la propagande terroriste en ligne et les communications, y compris via les réseaux sociaux.

Un autre pas en avant vers la divulgation responsable des vulnérabilités en Europe | ENISA

L’ENISA est l’agence de l’UE dédiée à renforcer la cybersécurité en Europe. Ils offrent des conseils, des outils et des ressources pour protéger les citoyens et les entreprises contre les menaces cybernétiques.

La police ukrainienne a arrêté un hacker qui a développé un crypter utilisé par les opérations de ransomware Conti et LockBit.

La police cybernétique ukrainienne a arrêté un homme russe pour avoir développé le composant crypteur utilisé dans les opérations de ransomware Conti et LockBit.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.