Les ransomwares utilisant le modèle « Ransomware as a Service » se sont professionnalisés, rendant les paiements risqués et inefficaces. Il est crucial de privilégier la résilience et des sauvegardes robustes.

Les ransomwares, longtemps considérés comme une menace ponctuelle, se sont professionnalisés grâce au modèle « Ransomware as a Service » (RaaS). Pour rappel, ce modèle économique permet à des groupes criminels d’offrir des logiciels de ransomware à d’autres cybercriminels, les affiliés, qui n’ont pas nécessairement les compétences techniques pour développer leurs propres outils.

Le RaaS fonctionne comme un service clé en main, où les développeurs de ransomwares partagent les gains avec les exécutants des attaques, ce qui a accéléré la prolifération de ces campagnes criminelles. Ces attaques visent à maximiser les profits en ciblant les entreprises avec des méthodes de plus en plus sophistiquées et organisées.

Payer une rançon : un pari risqué sans garantie

L’un des dilemmes majeurs auquel sont confrontées les victimes d’attaques par ransomware est la décision de payer ou non la rançon exigée. Pourtant, il est essentiel de rappeler qu’effectuer un tel paiement ne garantit en aucun cas la récupération des données.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Comme le souligne un article récent publié sur The Register et repris ci-dessous, même lorsque les cybercriminels fournissent un déchiffreur, celui-ci peut ne pas fonctionner correctement, laissant les données inaccessibles malgré le paiement. Ce type de situation se répète fréquemment, faisant du paiement une option non fiable et dangereuse.

Les effets néfastes du paiement d’une rançon

Au-delà de l’absence de garantie, payer une rançon comporte plusieurs effets pervers :

- Financement des cybercriminels : Chaque rançon versée contribue directement à l’amélioration des outils et techniques utilisés par les cybercriminels. Avec ces nouveaux moyens financiers, ils sont en mesure d’affiner leurs attaques, rendant les futures victimes encore plus vulnérables.

- Incertitude sur le déchiffreur : Comme mentionné précédemment, rien n’assure que le déchiffreur fourni après le paiement fonctionne. Des exemples concrets montrent que de nombreuses entreprises se sont retrouvées sans accès à leurs données même après avoir cédé à l’extorsion.

- Cible répétée d’attaques : Payer la rançon peut également attirer d’autres cybercriminels. En effet, il est démontré que 78 % des organisations ayant payé une rançon sont victimes d’attaques répétées. En payant, une entreprise devient une cible attrayante pour d’autres acteurs malveillants, augmentant ainsi le risque d’attaques futures.

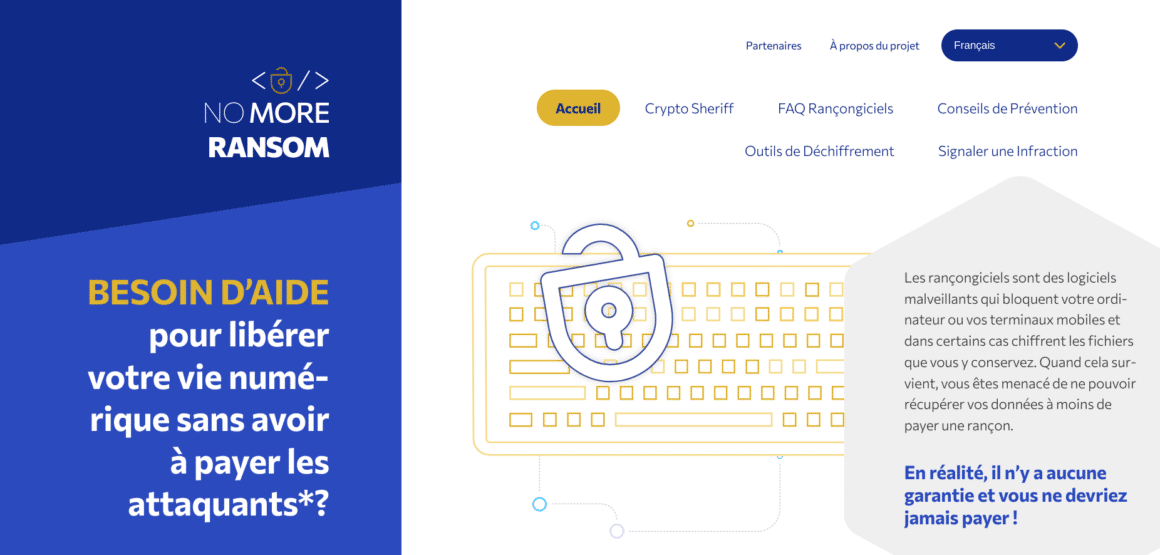

L’initiative « No More Ransom » : une réponse coordonnée contre les ransomwares

Face à l’ampleur du problème, les services répressifs et les entreprises spécialisées en cybersécurité se sont associés pour combattre les organisations cybercriminelles à l’origine des rançongiciels.

Sur cet aspect, il est important de rappeler le site internet No More Ransom qui est une initiative conjointe de la National High Tech Crime Unit de la police néerlandaise, du European Cybercrime Centre d’Europol, ainsi que des sociétés Kaspersky et McAfee. Son objectif est d’aider les victimes de ransomwares à récupérer leurs données chiffrées sans avoir à payer de rançon aux criminels.

En plus de proposer des outils gratuits de déchiffrement pour certains types de ransomware, le site met également l’accent sur la formation.

Étant donné qu’il est plus simple de prévenir une attaque que de s’en remettre une fois les systèmes compromis, No More Ransom fournit des informations cruciales sur le fonctionnement des rançongiciels et les mesures de prévention efficaces.

Priorité à la résilience et aux sauvegardes

A la lumière de ces informations, inutile de rappeler que, plutôt que de céder aux demandes des cybercriminels, les entreprises doivent concentrer leurs efforts sur leur résilience face aux ransomwares.

Pour éviter que les sauvegardes ne soient attaquées ou altérées, il est indispensable de mettre en place des mesures de séparation, souvent appelées sauvegardes « déconnectées » ou « air-gapped ». Ces méthodes consistent à s’assurer que les copies de sauvegarde ne sont pas directement accessibles depuis le réseau principal pendant les opérations courantes, réduisant ainsi le risque de contamination. Plusieurs technologies et techniques existent pour atteindre cet objectif, telles que l’utilisation de stockage en cloud avec des versions immuables, des solutions de stockage en mode WORM (Write Once, Read Many) ou encore des sauvegardes sur des systèmes déconnectés et physiquement isolés.

Ces approches peuvent permettent aux entreprises de restaurer plus rapidement leurs données en cas d’attaque, tout en garantissant que les criminels n’ont aucun moyen de corrompre les sauvegardes lors d’une intrusion. En ayant une stratégie de sauvegarde solide, testée régulièrement, et en utilisant des techniques de séparation, les entreprises augmentent ainsi considérablement leur capacité de résilience et limitent les impacts d’une cyberattaque.

Pour en savoir plus

Home | The No More Ransom Project

Ransomware is malware that locks your computer and mobile devices or encrypts your electronic files. When this happens, you can’t get to the data unless you pay a ransom. However this is not guaranteed and you should never pay!

Vous avez donc payé une demande de rançon… et maintenant le décrypteur ne fonctionne plus

Pour les cadres dirigeants et les responsables de la sécurité, découvrir que votre organisation a été piratée par des intrus sur le réseau, que vos systèmes critiques ont été verrouillés et que vos données ont été volées, puis recevoir une demande de rançon, est probablement le pire jour de votre vie professionnelle. Mais la situation peut être encore pire, comme l’ont récemment découvert certains dirigeants infectés par le ransomware Hazard. Après avoir payé la rançon en échange d’un décrypteur permettant de restaurer les fichiers cryptés, le décrypteur n’a pas fonctionné.

(Re)découvrez également:

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).