Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Cette semaine, le paysage des cybermenaces s’est intensifié avec plusieurs attaques d’envergure mondiale. Le botnet Gorilla, inspiré de Mirai, a ciblé plus de 100 pays, exploitant des failles dans les dispositifs IoT pour mener des attaques DDoS massives. Pendant ce temps, Crypt Ghoul a déployé des outils de surveillance sophistiqués pour infiltrer des entreprises en Russie, et BianLian a revendiqué une attaque contre un réseau de santé pour enfants, menaçant la sécurité des données des patients.

Les infrastructures financières ne sont pas épargnées, avec des hackers nord-coréens utilisant un malware Linux pour cibler des distributeurs automatiques, tandis que Volkswagen a révélé avoir été victime d’un ransomware affectant ses opérations. Dans le secteur des cryptomonnaies, Radiant Capital a perdu 58 millions de dollars suite à une attaque exploitant des vulnérabilités dans ses smart contracts.

Enfin, des campagnes d’espionnage et de sabotage continuent de sévir, avec APT34 ciblant les gouvernements du Golfe via des vulnérabilités dans MS Exchange, et des cyberattaques destructrices touchant des organisations israéliennes via un partenaire compromis d’ESET.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les cyberattaques de la semaine

Le botnet Gorilla inspiré de Mirai touche 0,3 million de cibles dans 100 pays

Un rapport récent met en lumière l’impact mondial des botnets Mira et Gorilla, responsables d’une vague d’attaques DDoS. Celles-ci ont visé plus de 100 pays, principalement en compromettant des dispositifs IoT vulnérables, comme des routeurs ou des caméras connectées. Les botnets exploitent des failles de sécurité non corrigées, permettant ainsi aux cybercriminels d’orchestrer des attaques massives, perturbant les réseaux d’entreprises et d’institutions publiques.

Crypt Ghoul cible les entreprises russes avec des outils de surveillance sophistiqués

Une campagne de cyberespionnage menée par Crypt Ghoul vise principalement les entreprises en Russie. Les attaquants utilisent des outils de surveillance et de collecte d’informations très avancés pour infiltrer les systèmes d’entreprises sensibles. L’attaque utilise des méthodes furtives, rendant sa détection difficile, et souligne la montée des attaques sophistiquées ciblant des entités spécifiques dans des régions sensibles.

BianLian revendique une attaque contre un réseau de santé pour enfants

Le groupe de ransomware BianLian a revendiqué une attaque contre Boston Children’s Health Physicians, compromettant potentiellement les données sensibles de milliers de patients. Le groupe utilise des techniques de cryptage avancées pour rendre les données inaccessibles et exige des rançons élevées. Les acteurs malveillants se concentrent de plus en plus sur ces secteurs où l’impact peut être particulièrement dévastateur.

Des hackers nord-coréens utilisent un malware Linux pour cibler des distributeurs automatiques

Un nouveau malware Linux, découvert dans des attaques menées par des hackers nord-coréens, cible des distributeurs automatiques de billets (ATMs). Le malware permet d’accéder aux systèmes bancaires et de siphonner des fonds directement depuis les machines.

Volkswagen victime d’une attaque par ransomware

Volkswagen a récemment annoncé avoir subi une attaque de ransomware qui a perturbé ses opérations. L’attaque a entraîné l’arrêt temporaire de certains systèmes de production, bien que l’entreprise affirme que les données sensibles des clients n’ont pas été compromises.

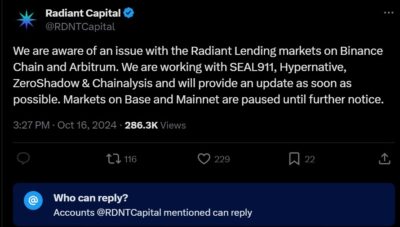

Radiant Capital victime d’un hack de 58 millions de dollars

Radiant Capital a subi une attaque de grande ampleur, entraînant la perte de 58 millions de dollars en cryptomonnaies. L’attaque a exploité une vulnérabilité dans les smart contracts utilisés par la plateforme, permettant aux cybercriminels de dérober des fonds en contournant les mécanismes de sécurité.

APT34 exploite des vulnérabilités MS Exchange pour espionner des gouvernements du Golfe

Le groupe de hackers iranien APT34 a exploité des vulnérabilités dans Microsoft Exchange pour mener des campagnes d’espionnage contre des gouvernements du Golfe. Ces attaques, qui ciblent des infrastructures critiques, sont destinées à collecter des informations sensibles et à perturber les activités des gouvernements visés.

L’Internet Archive reprend progressivement ses activités après des attaques DDoS

L’Internet Archive, une ressource cruciale pour l’archivage de contenu numérique, a été la cible d’une série d’attaques DDoS qui ont gravement perturbé ses services. Bien que l’archive ait commencé à rétablir ses services, les attaques ont mis en évidence la vulnérabilité des infrastructures de stockage de données à grande échelle face à des assauts massifs et coordonnés.

Breach chez un partenaire d’ESET en Israël conduit à des cyberattaques destructrices

Un partenaire d’ESET en Israël a été compromis, permettant à des attaquants d’injecter des data wipers dans les systèmes de plusieurs organisations israéliennes. Ces attaques, particulièrement destructrices, visent à effacer des données critiques, rendant les systèmes inopérables. Cet incident met en lumière les risques liés à la chaîne d’approvisionnement dans le domaine de la cybersécurité, où une faille chez un prestataire peut avoir des conséquences dévastatrices pour de multiples entreprises.

Le cheval de Troie TrickMo évolue pour capturer des codes d’authentification à double facteur

Le cheval de Troie bancaire TrickMo, utilisé principalement pour cibler des utilisateurs en Allemagne, a évolué pour capturer des codes d’authentification à double facteur (2FA). Cette évolution rend le malware encore plus dangereux, car il peut désormais contourner une des méthodes de protection les plus couramment utilisées par les institutions financières.

Des hackers exploitent EDRSilencer pour désactiver les outils de détection

Un nouvel outil nommé EDRSilencer a été utilisé par des hackers pour désactiver les solutions de détection et de réponse des points de terminaison (EDR). Cet outil, qui cible les solutions de sécurité EDR, permet aux attaquants de passer inaperçus, rendant la détection et la réponse beaucoup plus difficiles.

RomCom cible les infrastructures ukrainiennes avec des attaques sophistiquées

Des infrastructures critiques en Ukraine ont été la cible d’une nouvelle vague d’attaques par le groupe RomCom. Utilisant des techniques d’ingénierie sociale et des logiciels malveillants avancés, ces attaques visent à perturber les systèmes essentiels et à semer le chaos au sein des infrastructures visées. Les efforts pour renforcer la cybersécurité en Ukraine continuent, mais ces incidents soulignent la persistance des menaces à l’encontre des infrastructures critiques dans le contexte du conflit en cours.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.