En 2024, les attaques sur les cryptomonnaies ont volé 2,2 milliards de dollars, avec une diversification des cibles vers les services centralisés et une stagnation des volumes piratés.

Les tendances du piratage dans l’écosystème des cryptomonnaies continuent d’évoluer rapidement. D’après une analyse des données de Chainalysis sur les incidents recensés en 2024, une augmentation des montants dérobés et une diversification des vecteurs d’attaque ont été observées. Voici un résumé des principales tendances et faits marquants de l’année.

Augmentation des montants volés et évolution des cibles

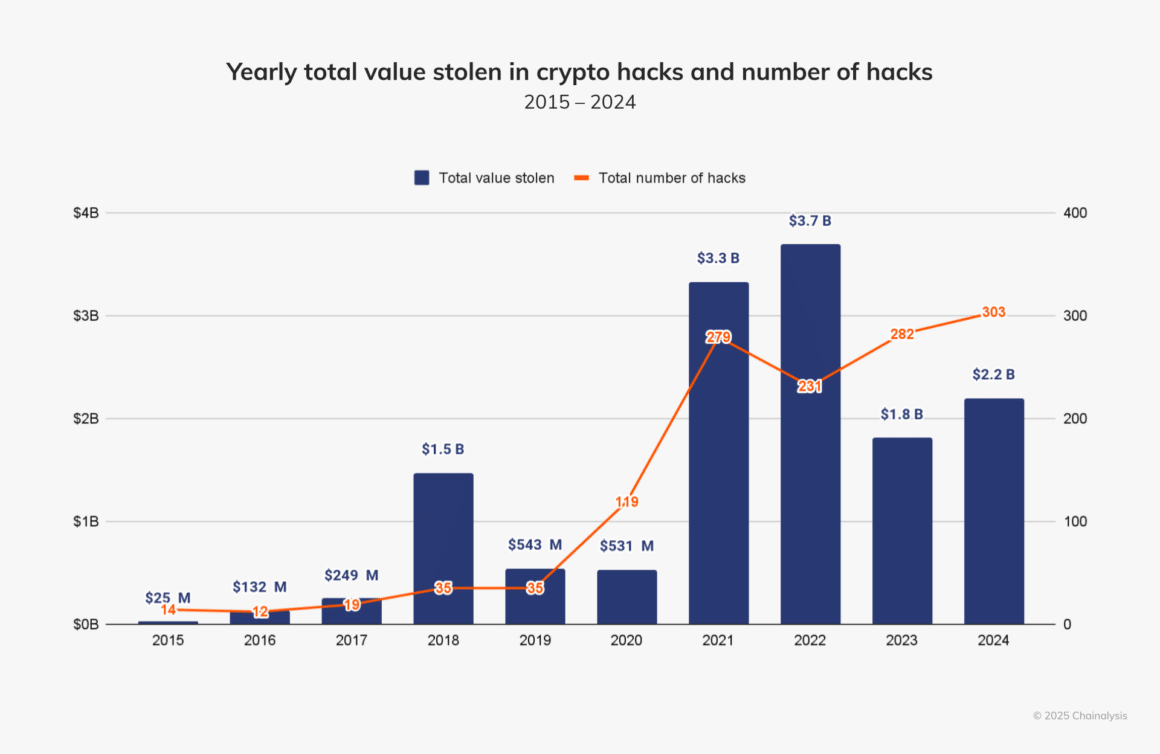

En 2024, les attaques sur les cryptomonnaies ont conduit au vol de 2,2 milliards de dollars, soit une augmentation de 21 % par rapport à l’année précédente. Le nombre d’incidents a également augmenté, passant de 282 à 303. Cependant, une diminution de l’activité a été remarquée à partir de juillet, suggérant une évolution des stratégies des attaquants.

Traditionnellement, les plateformes de finance décentralisée (DeFi) étaient les cibles principales en raison de leur croissance rapide souvent accompagnée de lacunes en matière de sécurité. En 2024, une transition notable vers les services centralisés a été observée, notamment lors des deuxième et troisième trimestres. Parmi les incidents majeurs, on compte l’attaque sur DMM Bitcoin en mai (305 millions de dollars volés) et celle sur WazirX en juillet (234,9 millions de dollars).

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Techniques d’attaque et acteurs en présence

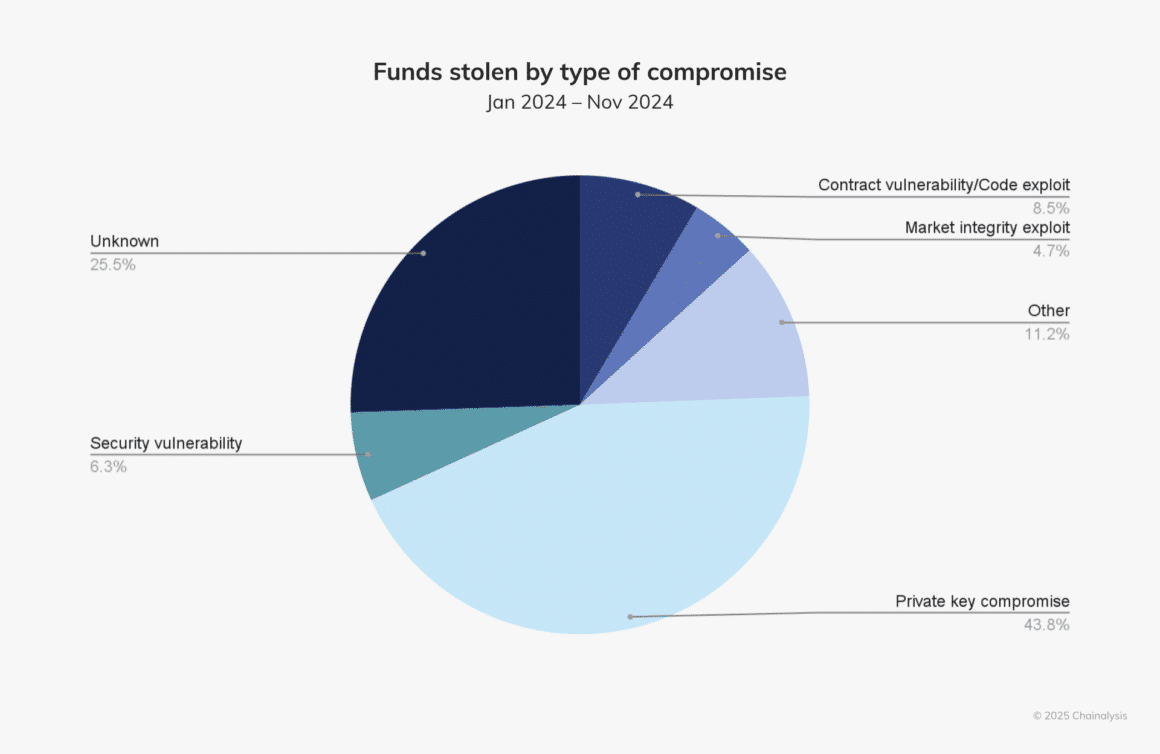

Les compromissions de clés privées sont restées le vecteur d’attaque le plus courant, représentant 43,8% des fonds volés. Les attaquants ont continué à utiliser des services décentralisés, comme les échanges décentralisés (DEX), les services de minage ou les mixeurs, pour blanchir les fonds et masquer les traces des transactions.

Par ailleurs, les hackers affiliés à la Corée du Nord ont joué un rôle prédominant en volant 1,34 milliard de dollars en 2024, soit une augmentation de 103 % par rapport à l’année précédente. Ces vols représentent 61 % du total des fonds dérobés et participent au financement d’activités illicites.

Malgré l’augmentation globale des fonds volés, une stagnation du volume des piratages a été constatée en fin d’année. Cela pourrait indiquer une adaptation des mesures de sécurité ou une évolution des stratégies des attaquants. Ces tendances mettent en lumière la nécessité d’une vigilance accrue face à des menaces qui ne cessent de se transformer.

Pour en savoir plus

2,2 milliards de dollars volés en crypto en 2024 mais les volumes piratés stagnent

Près de 2,2 milliards de dollars de fonds cryptographiques ont été volés lors de piratages en 2024. Lors du plus grand piratage, plus de 300 millions de dollars ont été volés à un groupe.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.