L’OFCS alerte sur l’augmentation des attaques BEC ciblant les entreprises suisses, mettant en péril leurs données et leurs finances.

L’Office fédéral de la cybersécurité (OFCS) met en garde contre une augmentation des attaques ciblant les messageries professionnelles des entreprises suisses.

Ces attaques, connues sous le nom de compromission de messagerie d’entreprise (Business E-Mail Compromise, BEC), exploitent la confiance inhérente à ces canaux de communication pour exfiltrer des données sensibles ou détourné des fonds.

Comprendre les attaques BEC : une menace pour les entreprises

Les entreprises utilisent couramment les courriels pour communiquer avec leurs clients, gérer des projets, discuter des paiements et établir des modalités de livraison. Cependant, cette pratique peut exposer ces organisations à des attaques ciblées.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les cybercriminels exploitent les informations accessibles pour orchestrer des attaques connues sous le nom de « Business E-Mail Compromise » (BEC), ou compromission de messagerie d’entreprise. Ces attaques visent principalement à extraire des informations sensibles ou à détourner des fonds.

Impacts des attaques BEC : pertes financières et espionnage industriel

Les conséquences des attaques BEC peuvent être considérables et dépendent des objectifs des cybercriminels. Une des formes les plus courantes consiste à falsifier des factures, modifiant les informations relatives aux bénéficiaires des paiements. Cela permet aux fraudeurs de détourner directement des fonds, souvent avec des pertes importantes pour les victimes. Ces attaques peuvent toucher diverses entreprises, quel que soit leur secteur d’activité, rendant la menace omniprésente.

D’autres formes d’attaques ciblent des informations stratégiques, telles que des données techniques ou de recherche. Ces informations peuvent être exploitées par des concurrents pour combler un retard technologique ou développer un avantage concurrentiel. Par ailleurs, des projets en cours ou des offres commerciales peuvent également être visés, permettant à des attaquants d’évincer une entreprise sur un marché ou d’obtenir des contrats préférentiels au détriment de la victime. Ces stratégies montrent l’ampleur des dommages possibles et la complexité des enjeux en matière de cybersécurité.

Étude de cas : une attaque BEC déjouée en Suisse

Les cybercriminels commencent généralement par tenter d’accéder à la messagerie d’une personne clé de l’entreprise, comme un responsable comptable, un chef de projet ou un membre de la direction. Ces informations sont souvent accessibles sur les sites web de l’entreprise ou via des plateformes professionnelles comme LinkedIn. Une fois une cible identifiée, celle-ci reçoit un courriel d’hameçonnage demandant de saisir ses identifiants. Si ces étapes réussissent, les escrocs peuvent établir des règles de redirection des courriels, leur permettant d’intercepter discrètement les communications.

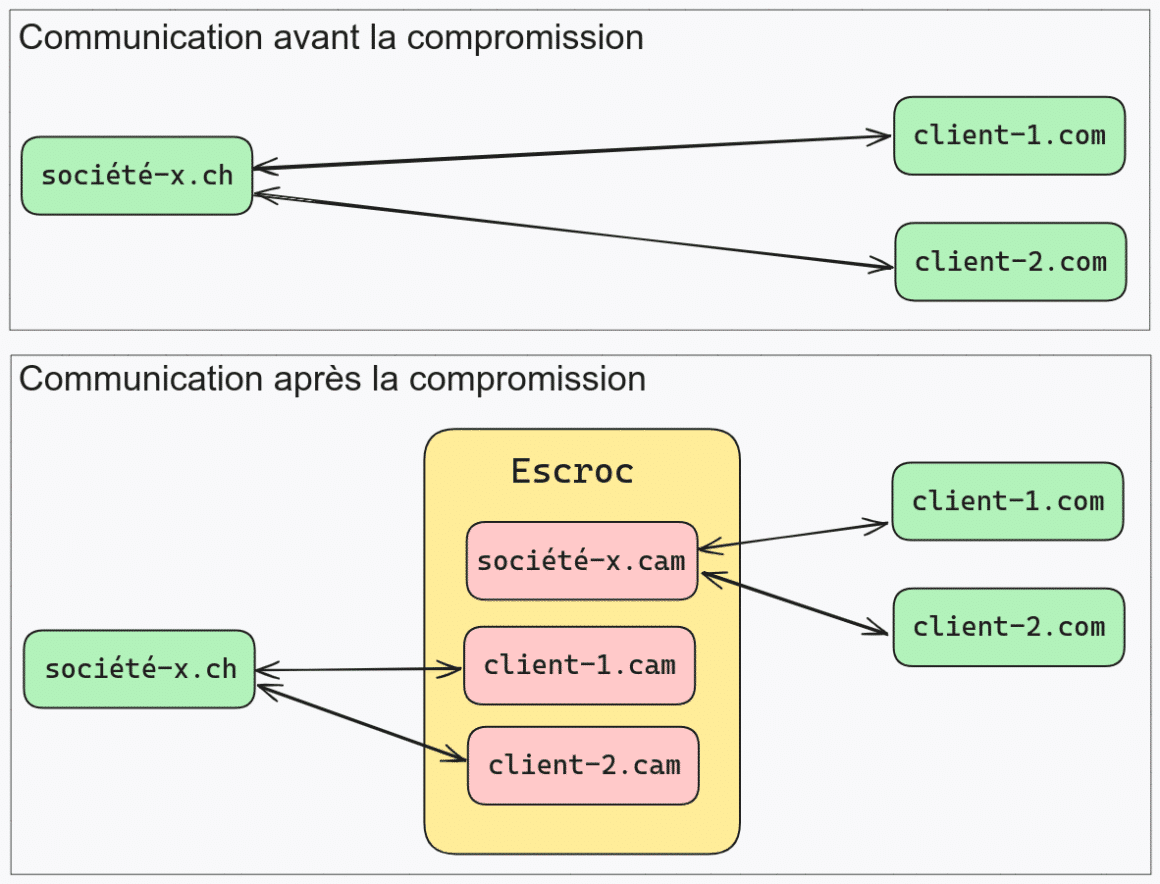

Dans un cas signalé, les fraudeurs ont enregistré des domaines similaires à ceux des entreprises et de leurs clients en utilisant le domaine .cam, au lieu du .com habituel. Cette manipulation subtile permet de créer des confusions, facilitant ainsi l’interception des échanges entre l’entreprise et ses clients. Les escrocs peuvent alors envoyer et recevoir des courriels frauduleux, se faisant passer pour une partie ou l’autre dans les échanges.

Malgré la rareté de ces cas, plusieurs mécanismes permettent de les détecter et de limiter leurs conséquences. Des incohérences dans les informations échangées peuvent être remarquées par d’autres employés ou grâce à des communications téléphoniques parallèles. Les administrateurs système vigilants peuvent également identifier des connexions suspectes provenant d’adresses IP inhabituelles. Dans le cas signalé, ces contrôles ont permis d’éviter des conséquences graves.

Comment se protéger des attaques BEC : bonnes pratiques essentielles

Pour minimiser les risques liés aux attaques BEC, il est crucial de mettre en place des mesures de prévention et de détection adaptées. Voici quelques recommandations essentielles :

- Signaler les tentatives ou cas de compromission à la police.

- Sensibiliser les employés occupant des postes clés à cette variante d’escroquerie.

- Activer l’authentification à deux facteurs sur les comptes de messagerie.

- Limiter l’accès aux comptes à des adresses IP spécifiques, ou utiliser un VPN.

- Vérifier régulièrement les règles de redirection des comptes de messagerie.

- Confirmer les modifications de paiements par téléphone avant de les valider.

Pour en savoir plus

Semaine 50 : Espionnage des messageries professionnelles

17.12.2024 – En tant qu’entreprise, on entretient constamment le contact avec ses clients, souvent par courriel. Demandes et réalisations de projets, attribution de mandats, modalités de paiement et de livraison : de nombreux échanges se déroulent par l’intermédiaire de ce canal…

(Re)découvrez également:

Alerte de l’OFCS : Attention aux faux CAPTCHA et Maliciels!

L’OFCS met en garde contre de faux CAPTCHA utilisés par des cybercriminels pour infecter les utilisateurs avec des maliciels.

Alerte de l’OFCS contre de fausses lettres envoyées au nom de MétéoSuisse

Les autorités suisses alertent sur une fraude impliquant de faux courriers de MétéoSuisse. Ils incitent à télécharger une application malveillante ciblant les appareils Android.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.