Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Au cours de la semaine écoulée, plusieurs incidents ont marqué le paysage de la cybersécurité, illustrant la diversité des menaces qui pèsent sur les infrastructures numériques à travers le monde.

Des hackers exploitent des sites WordPress obsolètes pour diffuser des malwares ciblant les systèmes Windows et Mac. En détournant ces sites, ils intègrent des logiciels malveillants dans les pages compromises, infectant les visiteurs via des téléchargements dissimulés.

L’entreprise d’ingénierie ENGlobal a confirmé avoir été victime d’une attaque par ransomware en novembre 2024. Les assaillants ont accédé illégalement à son système informatique et chiffré certaines données internes, compromettant ainsi des informations sensibles. L’entreprise a mis plusieurs semaines à restaurer ses systèmes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Le groupe Lazarus, affilié à la Corée du Nord, a orchestré une campagne de compromission de la chaîne d’approvisionnement en ciblant des développeurs européens. Surnommée « Phantom Circuit », cette opération repose sur l’empoisonnement de logiciels open source avec des malwares voleurs d’informations. Plusieurs projets populaires, notamment dans l’écosystème Web3 et les applications de gestion de mots de passe, ont été infectés, mettant en péril des centaines d’utilisateurs. Ce type d’attaque rappelle les dangers liés à l’usage de logiciels open source non vérifiés.

Le British Museum a été la cible d’un ancien prestataire IT freelance, qui a exploité ses accès pour compromettre les systèmes internes. L’incident a perturbé certaines opérations et soulève une fois de plus la problématique des accès résiduels laissés aux prestataires après la fin de leur contrat.

Le New York Blood Center, l’un des plus grands centres indépendants de collecte et de distribution de sang, a dû réorganiser certaines de ses activités après une attaque par ransomware. L’impact exact sur les données et les opérations reste à préciser.

Mizuno USA a révélé qu’un acteur malveillant était resté dans son réseau pendant deux mois avant d’être détecté. Durant cette période, des fichiers ont été exfiltrés, exposant potentiellement des données sensibles.

Tata Technologies, géant technologique indien, a subi une attaque par ransomware qui a perturbé plusieurs services IT. L’entreprise a dû suspendre certaines de ses activités le temps de contenir la menace et de restaurer ses systèmes.

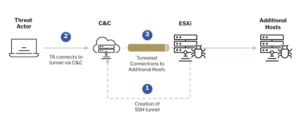

Les attaques ciblant les environnements virtualisés ESXi connaissent une nouvelle évolution avec l’utilisation de tunnels SSH pour éviter la détection. Les attaquants exploitent ces techniques pour persister dans les réseaux d’entreprise et établir un accès discret aux systèmes compromis. Cette approche complique la détection par les solutions traditionnelles et nécessite une surveillance accrue des journaux système.

La plateforme d’échange de cryptomonnaies Phemex a été victime d’un vol de 85 millions de dollars en actifs numériques. Les détails de l’attaque restent flous, mais cet incident s’inscrit dans une série d’opérations visant les plateformes d’échange, souvent ciblées en raison des fonds qu’elles détiennent.

DeepSeek, plateforme d’intelligence artificielle chinoise, a été touchée par une cyberattaque de grande ampleur. Bien qu’aucun détail sur l’attaque n’ait été partagé, on pense qu’il s’agissait d’une attaque DDoS contre son API et sa plateforme de chat Web..

Enfin, des attaques DDoS ont été observées en Suisse dans le cadre du Forum économique mondial (WEF). Le groupe hacktiviste pro-russe « NoName057(16) » a revendiqué ces attaques, qui visent à attirer l’attention médiatique plutôt qu’à causer des dommages matériels ou des fuites de données.

Les cyberattaques de la semaine

Des pirates informatiques détournent des sites WordPress pour diffuser des logiciels malveillants sur Windows et Mac

Une société de cybersécurité affirme que des pirates informatiques diffusent des programmes malveillants pour Mac et Windows via des sites qui utilisent des versions obsolètes de WordPress. © 2024 TechCrunch. Tous droits réservés. Pour usage personnel uniquement.

Le géant de l’ingénierie ENGlobal confirme que des pirates informatiques ont attaqué des données internes

ENGlobal met à jour le dépôt 8-K auprès de la SEC après l’attaque de novembre 2024. L’entreprise confirme que les pirates ont touché des données internes. Cependant, il n’y a aucun détail sur les attaquants ou le nombre de victimesLe géant de l’ingénierie ENGlobal a maintenant confirmé les attaquants qui ont touché ses…

Les pirates nord-coréens de Lazarus lancent une cyberattaque à grande échelle en clonant un logiciel open source

Lazarus a été vu en train d’empoisonner des logiciels open source avec des voleurs d’informations. La campagne est surnommée Phantom Circuit et cible principalement les développeurs de logiciels européens. Plusieurs référentiels ont été découverts empoisonnés par des logiciels malveillants. Les célèbres pirates informatiques nord-coréens Lazarus ciblent les développeurs de logiciels, en particulier…

Le British Museum victime d’un ancien freelance IT

Une nuit au musée, version hacker. C’est ce qu’a tenté de s’offrir un prestataire IT freelance du célèbre British Museum de (…)

Une attaque de ransomware perturbe le géant du don de sang de New York

Le New York Blood Center (NYBC), l’une des plus grandes organisations indépendantes de collecte et de distribution de sang au monde, affirme qu’une attaque de ransomware survenue dimanche l’a obligé à reporter certains rendez-vous. […]

Mizuno USA affirme que des pirates informatiques sont restés dans son réseau pendant deux mois

Mizuno USA, une filiale de Mizuno Corporation, l’un des plus grands fabricants d’articles de sport au monde, a confirmé dans des lettres de notification de violation de données que des attaquants inconnus ont volé des fichiers de son réseau entre août et octobre 2024. […]

Le géant indien de la technologie Tata Technologies victime d’une attaque de ransomware

Tata Technologies Ltd. a dû suspendre certains de ses services informatiques suite à une attaque de ransomware qui a impacté le réseau de l’entreprise. […]

Les attaques de ransomware ESXi utilisent des tunnels SSH pour éviter d’être détectées

Les acteurs de la menace derrière les attaques de ransomware ESXi ciblent les environnements virtualisés à l’aide du tunneling SSH pour éviter d’être détectés. Les chercheurs de la société de cybersécurité Sygnia avertissent que les acteurs de la menace derrière les attaques de ransomware ESXi ciblent les environnements virtualisés à l’aide du tunneling SSH pour éviter d’être détectés.

Des pirates informatiques volent 85 millions de dollars de crypto-monnaie à Phemex

La bourse de crypto-monnaie Phemex a subi une faille de sécurité massive jeudi, où des acteurs malveillants ont volé plus de 85 millions de dollars de crypto-monnaie. […]

DeepSeek interrompt les nouvelles inscriptions suite à une cyberattaque « à grande échelle »

La plateforme d’IA chinoise DeepSeek a désactivé les inscriptions sur sa plateforme de chat DeepSeek-V3 en raison d’une cyberattaque « à grande échelle » en cours ciblant ses services. […]

Les attaques DDoS attendues ont commencé

21.01.2025 – Comme prévu, des attaques DDoS ont été lancées contre plusieurs sites web suisses dans le cadre du Forum économique mondial (WEF). Le groupe hacktiviste pro-russe « NoName057(16) » a revendiqué ces attaques. Jusqu’à présent, les…

(Re)découvrez la semaine passée:

Les dernières cyberattaques (28 jan 2025)

Découvrez les principales cyberattaques repérées cette semaine du 28 janvier 2025

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.