Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Une vague coordonnée de cyberattaques a frappé plusieurs des plus grands fonds de retraite australiens. En exploitant des techniques de credential stuffing, les attaquants ont compromis les comptes de milliers de membres. Parmi les organismes touchés figurent REST, Hostplus, AustralianSuper, Australian Retirement Trust et MLC Expand. Bien que la plupart des tentatives aient été déjouées, certaines ont entraîné des pertes financières estimées à 500 000 dollars australiens.

Dans un tout autre registre, une faille critique affectant les appliances Ivanti Connect Secure a fait l’objet d’une exploitation active par un acteur de la menace lié à la Chine, désigné sous le nom UNC5221. Cette vulnérabilité, initialement perçue comme un risque mineur de déni de service, a été exploitée pour exécuter du code à distance, notamment via un dropper mémoire baptisé TRAILBLAZE et un backdoor passif appelé BRUSHFIRE.

Dans le domaine des infrastructures critiques, l’Ukraine a été la cible de cyberattaques orchestrées par le biais du malware WRECKSTEEL. En usurpant des comptes email compromis, les attaquants ont diffusé des liens malveillants destinés à extraire des données sensibles. Ces attaques ciblent directement les organismes gouvernementaux et infrastructures essentielles du pays, soulignant la persistance des cybermenaces dans un contexte de conflit prolongé.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Un nouveau botnet baptisé Ballista, développé par des pirates italiens, s’attaque à des routeurs TP-Link vulnérables. Exploitant une faille critique, les attaquants prennent le contrôle total des appareils pour mener des attaques DDoS à grande échelle. Cette campagne illustre la continuité des menaces visant les objets connectés et les équipements réseau, souvent négligés en matière de sécurité.

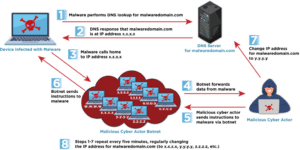

CISA a émis une alerte sur l’utilisation croissante de la technique « fast flux » par les cybercriminels pour échapper aux systèmes de détection. Ce mécanisme repose sur la rotation rapide des adresses IP et serveurs DNS, rendant les infrastructures malveillantes difficiles à localiser et à neutraliser. Des groupes comme Gamaredon ou les opérateurs de ransomware Hive y ont recours pour maintenir des canaux de commande et contrôle, héberger des pages de phishing, ou encore contourner les mesures de blocage IP traditionnelles.

Sur le front des logiciels malveillants, la boutique Chrome Web Store a été le théâtre d’une campagne touchant près de 140 000 utilisateurs via des extensions VPN malicieuses. Derrière cette opération se cache une infrastructure mutualisée permettant l’injection de code et la collecte de données à grande échelle. Cette attaque révèle une fois de plus les limites des processus de validation des extensions sur les plateformes officielles.

Une autre campagne notable repose sur la diffusion de smartphones Android contrefaits intégrant le malware Triada. Plus de 2¦000 appareils auraient été infectés dans plusieurs pays, notamment en Russie. Le logiciel malveillant est préinstallé et conçu pour se maintenir de façon furtive tout en exfiltrant des données utilisateur.

Enfin, un nouveau service de phishing-as-a-service baptisé Lucid a été identifié. Il utilise des messages smishing via iMessage et RCS pour cibler 169 organisations dans 88 pays. Son principal atout réside dans l’utilisation de canaux légitimes pour contourner les dispositifs de détection habituels des SMS frauduleux. Ce modèle à grande échelle illustre la sophistication croissante des plateformes de phishing automatisé.

Par ailleurs, le groupe nord-coréen Lazarus poursuit ses opérations en déployant le malware GolangGhost via la technique de « ClickFix ». Cette méthode repose sur des offres d’emploi truquées pour inciter les victimes du secteur crypto à télécharger le programme malveillant, déployé sur Windows et macOS.

Les cyberattaques de la semaine

Les pirates informatiques utilisent la technique Fast Flux pour échapper à la détection et masquer les serveurs malveillants

La CISA met en garde contre l’adoption croissante par les acteurs de la menace de la technique du flux rapide pour échapper à la détection et dissimuler les infrastructures de serveurs malveillantes. À mesure que les opérations cybercriminelles deviennent de plus en plus sophistiquées, les acteurs de la menace adoptent des techniques avancées comme le flux rapide pour masquer les infrastructures malveillantes, échapper aux mesures défensives et maintenir…

Un nouveau botnet s’attaque à des milliers de routeurs vulnérables

Un nouveau botnet a été découvert par des chercheurs israéliens. Développé par des pirates italiens, le botnet Ballista cible des milliers de routeurs conçus par TP-Link. En exploitant une faille critique, les pirates peuvent prendre le contrôle total de l’appareil…

Les fonds de pension australiens touchés par une vague d’attaques de « bourrage d’identifiants »

Au cours du week-end, une vague massive d’attaques de « credential stuffing » a touché plusieurs grands fonds de pension australiens, compromettant les comptes de milliers de membres. […]

Piratage de fonds de pension australiens : les membres subissent des pertes financières

Plusieurs des plus grandes caisses de retraite australiennes ont été la cible d’une cyberattaque coordonnée, entraînant un accès non autorisé aux comptes clients et des pertes financières pour certains membres. Parmi les fonds touchés figurent des fonds majeurs tels que REST, Hostplus, AustralianSuper, Australian Retirement Trust, etc.

Le CERT-UA signale des cyberattaques ciblant les systèmes de l’État ukrainien avec le logiciel malveillant WRECKSTEEL

L’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) a révélé que pas moins de trois cyberattaques ont été enregistrées contre des administrations publiques et des infrastructures critiques du pays, dans le but de voler des données sensibles. Cette campagne,…

Des extensions VPN malveillantes sur Chrome Web Store infectent 139 000 utilisateurs

Des chercheurs en sécurité ont découvert une vaste campagne de logiciels malveillants impliquant des extensions VPN sur le Chrome Web Store. Trois outils VPN malveillants ont infecté près de 140 000 utilisateurs dans le cadre d’une opération de partage d’infrastructure. L’entreprise de sécurité Koi Security a révélé que plusieurs…

Lucid PhaaS atteint 169 cibles dans 88 pays grâce à iMessage et au smishing RCS

Lucid, une nouvelle plateforme sophistiquée de phishing en tant que service (PhaaS), a ciblé 169 entités dans 88 pays à l’aide de messages de smishing diffusés via Apple iMessage et Rich Communication Services (RCS) pour Android. L’atout principal de Lucid réside dans son utilisation d’outils légitimes…

Le malware Triada préchargé sur des téléphones Android contrefaits infecte plus de 2 600 appareils

Des contrefaçons de smartphones populaires, vendues à prix réduits, ont été découvertes avec une version modifiée d’un malware Android appelé Triada. « Plus de 2 600 utilisateurs de différents pays ont été confrontés à ce nouveau… »

Le groupe Lazarus cible les demandeurs d’emploi avec la tactique ClickFix pour déployer le malware GolangGhost

Les acteurs de la menace nord-coréenne derrière Contagious Interview ont adopté la tactique d’ingénierie sociale de plus en plus populaire ClickFix pour inciter les demandeurs d’emploi du secteur des crypto-monnaies à fournir une porte dérobée basée sur Go jusqu’alors non documentée appelée GolangGhost sur les systèmes Windows et macOS.

(Re)découvrez la semaine passée:

Les dernières cyberattaques (1 avr 2025)

Découvrez les principales cyberattaques repérées cette semaine du 1 avril 2025

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).