Le rapport Verizon DBIR 2025 révèle que l’humain ou des tiers sont en cause dans 60 % des brèches, avec des attaques en forte hausse.

Une année 2025 sous haute tension pour la cybersécurité : failles de sécurité, ransomwares et compromissions de tiers s’imposent comme des menaces majeures. Près de 60% des violations en 2025 impliquent une erreur humaine ou une interaction sociale. Les failles sur les appareils périphériques explosent de 34%.

Ces chiffres sont issus des principales tendances dévoilées dans le Verizon 2025 Data Breach Investigations Report, offrant un regard neuf sur les enjeux majeurs de la cybersécurité pour l’année à venir.

L’humain, maillon faible incontournable

60% des violations de données analysées cette année mettent en cause le facteur humain. Un clic sur un lien piégé, un mot de passe réutilisé, une erreur de manipulation… Les vecteurs sont multiples et persistent, même face à la montée des attaques automatisées.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

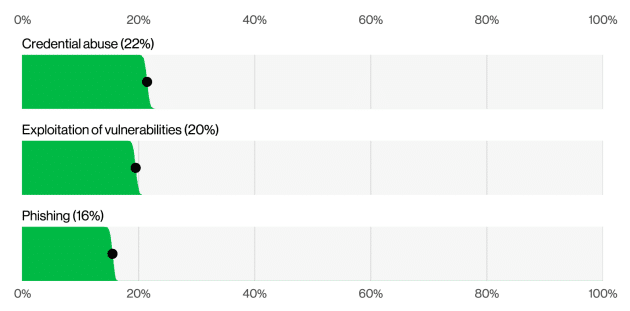

Si le phishing et la prétextation restent des méthodes privilégiées pour infiltrer les organisations, la compromission des identifiants explose : 46% des dispositifs compromis par des infostealers concernent des terminaux non gérés, souvent liés à des pratiques BYOD mal encadrées.

Ce phénomène est d’autant plus préoccupant que les tiers (partenaires, prestataires, fournisseurs) apparaissent de plus en plus comme vecteurs indirects d’attaques. Un tiers n’ayant pas mis en place de protections fortes (MFA, supervision des accès, cloisonnement des privilèges) peut être compromis, puis servir de passerelle pour toucher l’organisation principale.

La menace exponentielle des vulnérabilités d’appareils périphériques

L’exploitation des failles techniques comme point d’entrée initial a connu une hausse de 34% par rapport à l’année précédente. En 2025, elle concerne 20% des brèches analysées dans le Verizon 2025 DBIR, se plaçant juste derrière l’exploitation d’identifiants volés. Parmi les vecteurs exploités, les dispositifs périphériques comme les pare-feu, VPN et appliances de messagerie représentent 22% des cas, contre seulement 3% en 2024.

Le rapport détaille plusieurs incidents significatifs, notamment ceux exploitant des vulnérabilités critiques non corrigées sur des dispositifs exposés à Internet. Des exemples incluent l’exploitation de failles sur des appliances de messagerie réseaux et des dispositifs VPN, souvent dans des contextes où les correctifs étaient disponibles mais non appliqués.

Malgré une mobilisation accrue, seule la moitié des failles critiques signalées auraient été corrigées dans l’année suivant leur divulgation, avec un délai médian de remédiation estimé à 32 jours. Ce laps de temps, associé à la prioritisation parfois défaillante des risques, offre malheureusement aux attaquants un terrain favorable pour exploiter ces vulnérabilités avant que les organisations ne réagissent.

La chaîne d’approvisionnement : un levier d’attaque majeur

Le rapport souligne que la proportion des brèches impliquant des tiers est passée de 15% à 30% en un an, soit un doublement alarmant. Cette hausse s’explique par la multiplication des attaques exploitant des failles dans la chaîne d’approvisionnement.

Parmi les cas emblématiques cités, l’incident Snowflake a mis en évidence l’exploitation d’identifiants clients compromis et la faiblesse des dispositifs de contrôle d’accès. Le piratage de MOVEit, basé sur une vulnérabilité zero-day non corrigée dans une solution de transfert de fichiers, a touché des milliers d’organisations à travers le monde. De son côté, Change Healthcare a été victime d’une attaque ayant exploité l’absence de MFA pour accéder à des systèmes sensibles.

Dans tous ces cas, des accès non sécurisés, des jetons d’authentification exposés ou des failles techniques non corrigées ont été les vecteurs d’intrusion majeurs.

Vérifier rigoureusement les pratiques de sécurité des fournisseurs, auditer régulièrement les chaînes d’approvisionnement numériques et imposer des clauses contractuelles strictes en matière de cybersécurité deviennent ainsi indispensables pour limiter ce risque systémique.

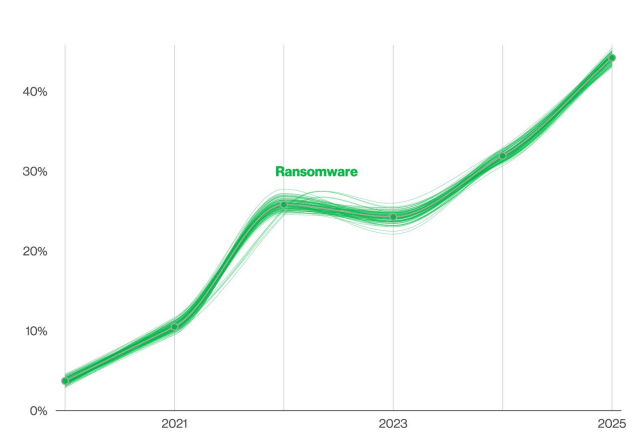

Ransomware : moins de rançons payées, mais plus de cas

Le montant médian des rançons payées a diminué de 115 000 dollars en 2025 contre 150 000 dollars en 2024, selon les données du Verizon 2025 DBIR. Cette baisse s’accompagne d’un changement de comportement notable : 64% des victimes ont choisi de ne pas payer la rançon.

Le ransomware continue cependant d’être impliqué dans 44% des brèches analysées. La disparité entre grandes entreprises et PME est frappante : alors que 39% des brèches dans les grandes organisations impliquent un ransomware, ce chiffre grimpe à 88% pour les petites et moyennes entreprises, illustrant leur vulnérabilité accrue face à ce type de menace.

Intelligence artificielle : des risques émergents mais mesurés

La part des emails malveillants assistés par intelligence artificielle a doublé en deux ans pour atteindre environ 10%, selon le Verizon 2025 DBIR. Ces messages se caractérisent par une personnalisation accrue et une capacité à contourner les filtres traditionnels de détection. Toutefois, leur impact global sur les brèches reste limité à ce stade.

Le rapport souligne également que 15% des employés utilisent des services de génération d’IA (GenAI) depuis leurs appareils professionnels. Dans de nombreux cas, ces usages impliquent l’emploi d’identifiants personnels, créant un risque accru de fuite de données sensibles.

Parmi les scénarios étudiés, certains incidents sont liés à l’utilisation de plateformes grand public de GenAI sans validation ni contrôle préalable par l’organisation. Ces comportements favorisent l’exposition involontaire d’informations critiques.

Face à cette menace émergente mais encore contenue, la vigilance collective, la formation continue et l’établissement de politiques claires d’usage de l’IA apparaissent essentiels pour renforcer la cyberrésilience des entreprises.

Pour en savoir plus

Rapport d’enquête sur les violations de données 2025

Le rapport 2025 de Verizon sur les enquêtes sur les violations de données (DBIR) est disponible ! Obtenez les dernières informations sur les violations réelles et protégez votre organisation contre les cyberattaques.

(Re)découvrez également:

70% des incidents en 2024 liés au facteur humain selon Verizon

Le rapport 2024 de Verizon souligne l’augmentation des cyberattaques, notamment par ransomware et ciblant les chaînes d’approvisionnement, avec souvent l’humain comme facteur clé des incidents.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.