L’Internet Watch Foundation dépasse le million de pages retirées, marquant une étape majeure dans la lutte contre l’exploitation sexuelle en ligne.

La prolifération alarmante des contenus abusifs en ligne

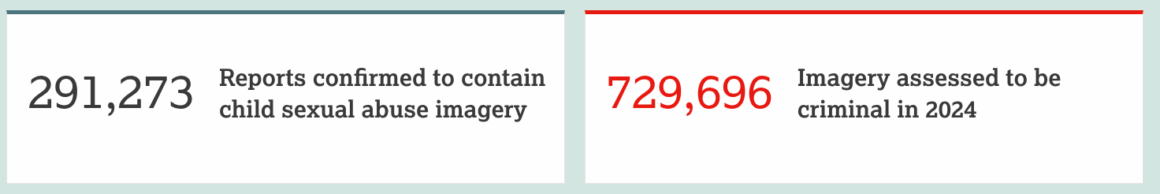

1 228 090 pages : ce chiffre saisissant traduit l’ampleur du travail de l’Internet Watch Foundation (IWF) au cours des cinq dernières années. Créée en 1996 au Royaume-Uni, l’IWF s’est donné pour mission de rendre internet plus sûr en éradiquant la présence d’images et de vidéos d’abus sexuels sur mineurs.

Chaque signalement – provenant du public, des forces de l’ordre, d’entreprises technologiques ou de leurs propres recherches – est analysé par des professionnels hautement formés. Le rapport annuel 2024, fraîchement publié, met en lumière non seulement la masse d’images éliminées, mais aussi l’évolution des méthodes d’intervention.

Cette montée en puissance de la détection traduit une triste réalité : la production et la diffusion de contenus illicites restent en expansion, alimentées par des réseaux élaborés et des technologies de plus en plus accessibles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une réponse coordonnée et technique pour un internet plus sûr

Face à cette menace, l’IWF a développé une approche hybride, combinant expertise humaine et outils techniques de pointe. En 2024, ses analystes ont évalué à « yeux nus » des millions de signalements, garantissant la pertinence des mesures prises. Cette rigueur humaine est soutenue par des services techniques avancés, capables de prévenir l’upload, le stockage et la distribution de contenus abusifs.

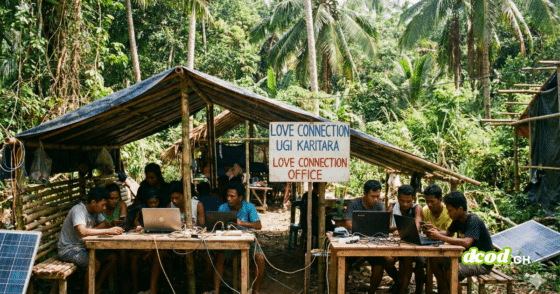

La fondation collabore étroitement avec les gouvernements, les organismes de régulation, les entreprises technologiques et les services de police. Elle fournit ainsi aux différents acteurs des données de haute qualité et des solutions concrètes pour lutter contre la criminalité en ligne.

Pour les professionnels de la cybersécurité, cette approche illustre la nécessité de combiner veilles proactives, traitement manuel intelligent et intégration de systèmes automatisés afin de renforcer la résilience des plateformes.

Empowerment des victimes : un levier essentiel

En parallèle de son action de retrait des contenus, l’IWF offre aux enfants et adolescents du Royaume-Uni et de l’Inde des services spécifiques pour signaler et faire supprimer des images les concernant. Cette initiative innovante redonne du pouvoir aux jeunes victimes, leur permettant d’agir directement et rapidement.

C’est une pièce maîtresse de la stratégie de prévention. En développant des outils simples et accessibles pour les victimes, la fondation participe à réduire la durée de l’exposition en ligne et à atténuer les conséquences à long terme.

Cette approche proactive pourrait inspirer de nouvelles méthodes de gestion d’incidents au sein des équipes de cybersécurité, en plaçant la victime au cœur du dispositif de réponse.

Si le rapport 2024 souligne des réussites majeures, il rappelle aussi les défis à venir. L’IWF anticipe une sophistication accrue des techniques de contournement et une expansion continue de l’offre illicite. L’adoption croissante du chiffrement de bout en bout par les plateformes complique la détection, obligeant à innover sans relâche.

Pour en savoir plus

Rapport annuel 2024 de l’IWF sur les données et les informations

L’Internet Watch Foundation (IWF) œuvre pour mettre fin aux images d’abus sexuels sur mineurs en ligne. Plus d’un million de pages web (1 228 090) présentant au moins une, et souvent plusieurs dizaines, centaines, voire milliers, d’images et de vidéos d’abus sexuels sur mineurs ont été supprimées.

(Re)découvrez également:

À quoi sert ‘Take It Down’ face au sexting et à la diffusion non consentie?

« Take It Down » ou comment tenter de supprimer des contenus intimes en ligne

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).