L’IAM devient plus intelligent et automatisé pour gérer les accès, humains ou non, dans des environnements toujours plus complexes et interconnectés.

En 2025, la gestion des identités et des accès (IAM) devient plus fine, plus intelligente et mieux adaptée aux besoins réels. Les entreprises doivent faire face à un nombre croissant d’identités numériques, souvent non humaines, et à des environnements informatiques toujours plus complexes. Pour y répondre, des solutions plus automatisées, souvent dopées à l’intelligence artificielle, voient le jour. Google Cloud, comme d’autres acteurs, accompagne ce mouvement avec de nouveaux outils illustrant bien les grandes tendances du secteur.

Multiplication des identités non humaines : un défi structurel

Avec l’essor des services en ligne, des applications interconnectées et de l’informatique en nuage, les entreprises utilisent de plus en plus de logiciels automatisés ou de programmes qui communiquent entre eux. Chacun de ces éléments doit disposer d’une « identité » pour accéder à certaines ressources. Résultat : certaines grandes organisations comptent jusqu’à 45 fois plus d’identités numériques pour des machines ou applications que pour des utilisateurs humains.

Face à cette évolution, il devient essentiel de mieux encadrer les accès. Pour cela, le secteur adopte des solutions comme l’authentification sans clé, qui repose sur l’usage de certificats numériques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Un certificat, comme ceux de type X.509, est un fichier électronique qui permet de prouver l’identité d’un service ou d’une machine, un peu comme une carte d’identité numérique. Il garantit que l’émetteur est bien celui qu’il prétend être, ce qui renforce la sécurité des échanges entre systèmes.

Pour mieux gérer ces identités techniques (celles des machines, services ou applications), une approche centralisée est de plus en plus utilisée. Cela signifie que toutes les identités sont gérées depuis un seul endroit, avec des règles claires et automatisées. C’est ce que propose Google avec ses Managed Workload Identities.

Cette solution repose sur un standard ouvert appelé SPIFFE, qui définit une méthode cohérente et sécurisée pour identifier les services dans un réseau. Cela permet aux applications de se reconnaître mutuellement et d’échanger de manière fiable, sans nécessiter de mots de passe ou de configurations manuelles complexes.

Vers une gouvernance des accès pilotée par les risques

La manière de gérer les accès dans les systèmes informatiques évolue. On ne se contente plus de donner ou refuser des droits. On surveille aussi leur usage réel, pour repérer d’éventuels abus ou erreurs. Cette approche, dite « adaptative », devient un nouveau standard dans la cybersécurité.

C’est dans ce contexte que le modèle CIEM (pour Cloud Infrastructure Entitlement Management) prend de l’importance. Il permet d’identifier et de réduire les autorisations inutiles ou trop larges, notamment dans des environnements cloud multiples. L’objectif est d’éviter les failles liées à une accumulation non maîtrisée de privilèges.

Autre tendance : la simulation. Les grands fournisseurs proposent désormais des outils pour tester l’impact des règles d’accès avant de les appliquer. Cela aide les responsables IT à anticiper les problèmes potentiels et à prendre des décisions plus éclairées. Cette pratique, encore récente, témoigne d’une meilleure maturité dans la gestion des accès numériques.

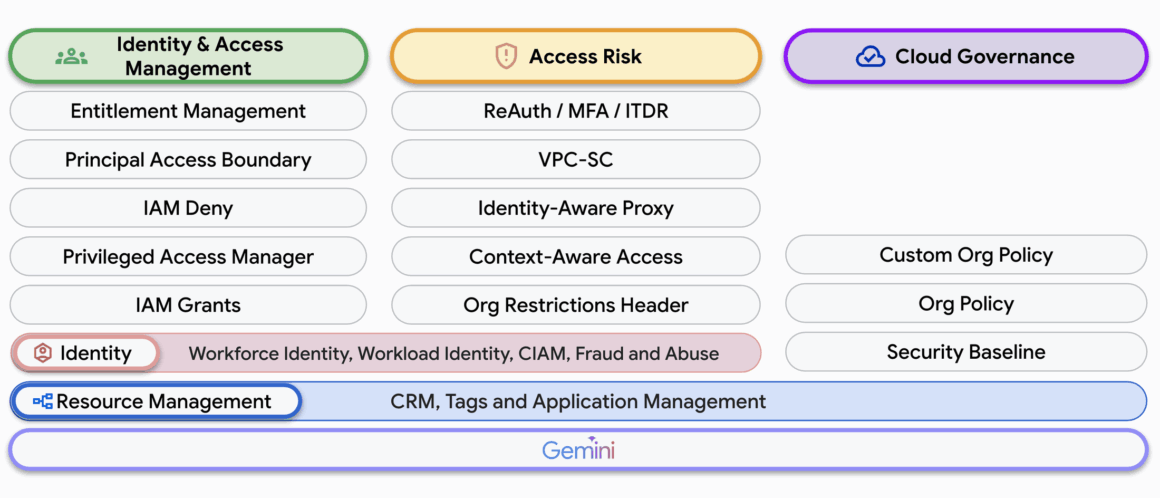

Expérience administrateur unifiée et gouvernance centralisée

La complexité croissante des environnements hybrides pousse les fournisseurs à proposer des consoles unifiées de gestion des accès. Google illustre cette tendance avec son IAM Admin Center, qui combine tâches, notifications, recommandations et guides contextuels.

Cette approche de type « single pane of glass » devient un standard dans les stratégies IAM modernes, facilitant la découverte fonctionnelle et l’adoption progressive des fonctionnalités avancées.

Par ailleurs, la montée en puissance des politiques personnalisées (Custom Org Policies) montre l’importance accordée à la granularité des contrôles. Le nombre croissant de services couverts (62 chez Google) traduit une volonté sectorielle de permettre aux organisations de contextualiser finement leurs règles de sécurité.

Contrôles dynamiques, détection de menaces et vigilance continue

Le secteur évolue vers des politiques d’accès conditionnel plus intelligentes. Les capacités d’Identity Threat Detection and Response (ITDR), telles que celles introduites dans Google Cloud, s’inscrivent dans cette tendance : elles exploitent des signaux contextuels (géolocalisation, comportement anormal, terminal non conforme) pour imposer MFA, réauthentification ou blocage.

Les entreprises cherchent également à sécuriser leurs périmètres via des outils comme les VPC Service Controls. Les fonctions de diagnostic associées (Violation Analyzer, Dashboard) répondent à une exigence croissante de transparence et de réactivité.

Ces nouvelles informations illustrent des tendances de fond dans l’évolution des stratégies IAM : montée en puissance des identités non humaines, surveillance en continu des accès, gouvernance centrée sur les applications et outils plus intuitifs pour les administrateurs. Google Cloud n’est ici qu’un reflet de dynamiques qui touchent l’ensemble du secteur cloud et cybersécurité.

Pour en savoir plus

Nouveautés en matière d’IAM, de risques d’accès et de gouvernance du cloud

Chez Google Cloud, notre mission principale est de vous aider à atteindre vos objectifs stratégiques, de conformité et commerciaux en constante évolution. Pour renforcer la sécurité de votre environnement cloud, nous continuons de déployer régulièrement de nouveaux contrôles de sécurité et…

(Re)découvrez également:

Les 5 fonctionnalités indispensables d’une solution PAM (accès privilégiés)

Les solutions PAM sont essentielles pour sécuriser les comptes privilégiés, réduire les risques de violations de sécurité et améliorer la conformité.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.