Le conseiller à la sécurité nationale, des applications de messagerie sécurisées et des fuites embarrassantes. Voici les ingrédients d’une nouvelle crise au sommet de l’administration américaine.

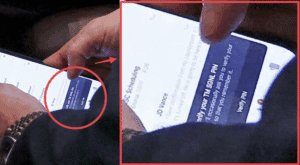

Lors d’une récente réunion du cabinet à la Maison Blanche, une photo du conseiller à la sécurité nationale a capturé un moment qui fait depuis couler beaucoup d’encre. On y aperçoit l’écran de son téléphone affichant ce qui semble être une version non officielle de Signal, une application de messagerie chiffrée reconnue pour sa confidentialité.

Un usage inapproprié d’applications sensibles

La première alerte est venue de la découverte du conseiller à la sécurité nationale utilisant Signal pendant une réunion officielle. L’incident aurait pu s’arrêter là, mais les choses se sont compliquées lorsque des captures d’écran ont révélé que l’application en question n’était pas Signal dans sa version standard. Il s’agissait d’une version non officielle conçue pour archiver automatiquement les messages. Cette fonction pose question : s’agit-il d’une application validée par les autorités américaines ? Comment ces données sont-elles stockées ? Et surtout, qui y a accès ?

Les révélations ont ensuite identifié cette application comme un clone de Signal, nommé Telesignal, fourni par une société israélienne spécialisée dans la modification de messageries sécurisées à destination d’agences gouvernementales. Or, cette entreprise a elle-même été victime d’un piratage. Le hacker a accédé à des données sensibles, dont des journaux de discussions archivées, des identifiants d’accès à l’infrastructure, ainsi que des noms, numéros de téléphone et adresses e-mail de responsables de la douane américaine. Pire : ces archives n’étaient pas chiffrées de bout en bout, contrairement aux garanties habituellement associées à Signal.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Bien que les messages du conseiller à la sécurité nationale ou d’autres membres du cabinet n’aient pas été directement compromis, l’exposition d’informations aussi critiques soulève de graves inquiétudes sur les outils réellement utilisés au plus haut niveau. Cette faille technique renforce la suspicion autour du recours à des services non certifiés et des pratiques numériques mal encadrées.

Une erreur de manipulation qui tourne au scandale

L’autre élément détonant de l’affaire a concerné la gestion de groupes de discussion. Ce même conseiller à la sécurité nationale aurait créé un canal de discussion sur Signal pour discuter d’opérations militaires imminentes au Yémen. Problème : un journaliste de The Atlantic y a été ajouté par erreur. Cette bourde, grave, montre les limites d’une utilisation non contrôlée d’applications de messagerie dans des contextes hautement sensibles.

Dans un environnement où chaque communication peut avoir des répercussions diplomatiques ou stratégiques, l’ajout malencontreux d’un tiers non autorisé à une conversation confidentielle démontre un défaut de maîtrise des outils numériques par certains responsables. Cet incident pourrait enfreindre les règles de sécurité en vigueur. D’autres fuites ont d’ailleurs révélé que le secrétaire à la Défense avait partagé des détails sensibles dans un autre groupe Signal, où figuraient sa conjointe et une dizaine de contacts non officiels.

Des répercussions politiques immédiates

Face à la pression croissante et aux interrogations publiques, le conseiller à la sécurité nationale a démissionné de son poste. Les révélations successives, notamment par 404 Media, Wired et Gizmodo, ont mis en lumière les nombreuses zones d’ombre autour de l’usage de cette application alternative. Les noms d’autres hauts responsables apparaissent également dans les captures d’écran : plusieurs figures politiques américaines de haut niveau. Ce qui semblait être une erreur individuelle pourrait donc révéler une pratique plus répandue.

Pour en savoir plus

Mike Waltz révèle accidentellement une application obscure que le gouvernement utilise pour archiver les messages Signal

Mike Waltz, qui était jusqu’à jeudi conseiller à la sécurité nationale des États-Unis, a révélé par inadvertance qu’il utilisait une version obscure et non officielle de Signal conçue pour archiver les messages, soulevant des questions sur la classification des informations dont les responsables discutent…

Une photo montre Mike Waltz utilisant Signal lors de la réunion du cabinet de la Maison Blanche mercredi

Waltz a été réaffecté de son poste de conseiller à la sécurité nationale jeudi.

Mike Waltz est devenu encore pire dans l’utilisation de Signal

Une photo prise cette semaine montre Mike Waltz utilisant une application qui ressemble à Signal, mais qui n’en est pas, pour communiquer avec de hauts responsables. « Je ne sais même pas par où commencer », confie un expert.

Le conseiller à la sécurité nationale de Trump, Mike Waltz, démissionne, selon les médias américains

Waltz a créé le groupe de discussion sur l’application de messagerie Signal auquel un journaliste de The Atlantic a été ajouté par inadvertance, où les responsables ont partagé des plans concernant des frappes militaires imminentes sur des cibles houthies au Yémen.

(Re)découvrez également:

Le Pentagone envoie par erreur un plan d’attaque secret à un journaliste

Un journaliste a accidentellement reçu un plan militaire confidentiel des frappes américaines, révélant des failles dans la cybersécurité gouvernementale.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).