L’Union européenne déploie l’EUVD, une base de données stratégique pour sécuriser ses infrastructures et affirmer sa souveraineté numérique face aux incertitudes du CVE.

Au moment où l’avenir du programme américain CVE est incertain, l’Union européenne réagit en mettant en ligne sa propre base de données des vulnérabilités : l’European Vulnerability Database (EUVD). Un outil appelé à jouer un rôle central dans la stratégie de cybersécurité du continent.

Une réponse stratégique à une dépendance critique

En avril 2025, le programme CVE, pilier de la cybersécurité mondiale depuis 25 ans, a frôlé l’interruption en raison d’une crise de financement. Le contrat liant MITRE au gouvernement américain était sur le point d’expirer, menaçant de paralyser la coordination internationale en matière de gestion des vulnérabilités. Une prolongation in extremis de 11 mois a été accordée, mais cette situation a mis en lumière la fragilité d’un système dépendant d’un unique bailleur de fonds. La création de la CVE Foundation vise désormais à assurer la pérennité et l’indépendance du programme.

Cette instabilité a souligné la nécessité pour l’Europe de renforcer son autonomie en matière de cybersécurité. Dans ce contexte, l’Union européenne, via l’ENISA, a lancé l’European Vulnerability Database (EUVD), une initiative visant à centraliser et enrichir les informations sur les vulnérabilités, tout en réduisant la dépendance aux sources extérieures.Pour anticiper une fragmentation du paysage, l’UE, via l’ENISA, lance l’EUVD. Cette démarche répond à un double enjeu : garantir la continuité de l’information sur les vulnérabilités et renforcer l’autonomie stratégique de l’Europe en matière de sécurité numérique.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La création de cette base fait partie des exigences posées par la directive NIS2. Elle vient également s’inscrire dans une logique de coopération internationale. ENISA travaille de concert avec MITRE, CISA, les CSIRTs européens et d’autres acteurs clés pour éviter les doublons, favoriser l’interopérabilité et renforcer la fiabilité de l’information.

Une base ouverte, structurée et actionnable

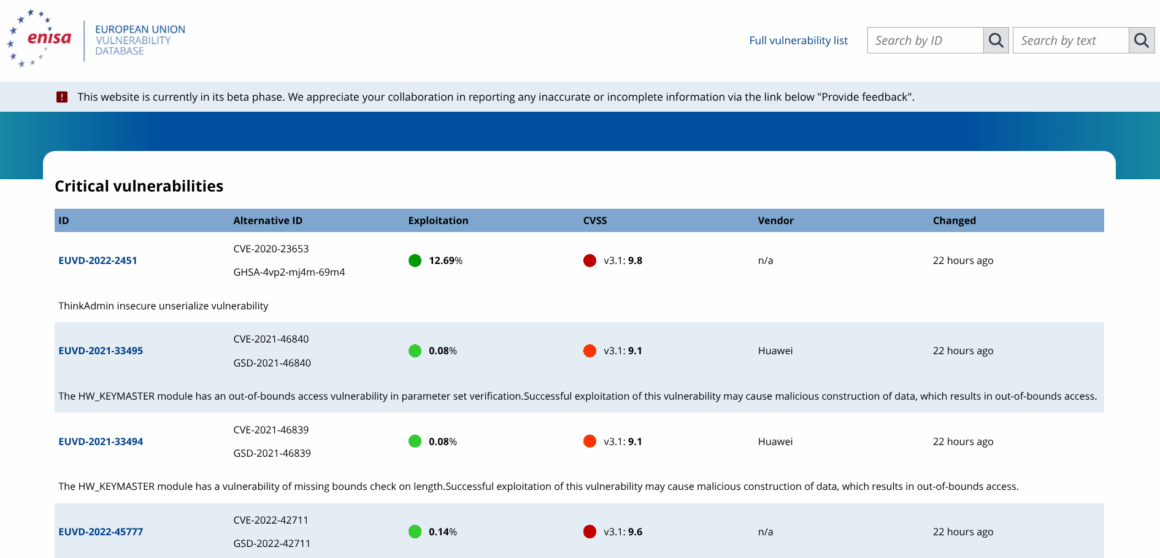

L’EUVD se distingue par son approche agrégée et automatisée. Elle centralise les données issues de diverses sources : fournisseurs de solutions IT, CSIRTs, MITRE, CISA, et bases de données publiques. Elle s’appuie sur le standard CSAF (Common Security Advisory Framework) pour assurer la lisibilité machine des avis de sécurité, facilitant ainsi leur intégration dans les systèmes de gestion de vulnérabilité.

Trois tableaux de bord structurent l’interface : vulnérabilités critiques (CVSS ≥ 9), vulnérabilités activement exploitées, et vulnérabilités coordonnées par les CSIRTs de l’UE. Chaque fiche comporte un identifiant EUVD, un score CVSS, des identifiants alternatifs (CVE, etc.), une description, la liste des produits affectés, les mesures de mitigation disponibles et les avis publiés.

Une complémentarité assumée, un défi d’intégration

ENISA insiste sur la vocation complémentaire de l’EUVD, qui ne remplace pas le CVE mais l’enrichit. En tant que CVE Numbering Authority (CNA) depuis janvier 2024, elle peut enregistrer officiellement les vulnérabilités détectées ou transmises par les CSIRTs européens. Cette responsabilité vient combler un vide dans l’écosystème de référencement mondial, tout en renforçant la crédibilité de l’Europe en la matière.

Gestion efficace des vulnérabilités : gérer les risques dans l’écosystème numérique vulnérable

Effective Vulnerability Management est un nouveau volume essentiel pour les cadres, les responsables de programmes de gestion des risques, les ingénieurs, les administrateurs système et toute personne impliquée dans la gestion des systèmes et des logiciels dans notre société moderne axée sur le numérique.

🛒 Le lien ci-dessus est affilié : en commandant via ce lien, vous soutenez la veille DCOD sans frais supplémentaires 🙏

Cependant, certains experts pointent un risque de complexité accrue pour les équipes de cybersécurité. Avec l’apparition de nouvelles bases (EUVD, CNVD en Chine, etc.), il devient plus difficile de maintenir une veille exhaustive. Le défi sera d’assurer une intégration fluide et en temps réel de ces différentes sources dans les processus opérationnels.

Vers une souveraineté numérique plus affirmée

L’EUVD ne se limite pas à une base de données technique. Elle incarne une volonté politique de renforcer la souveraineté numérique européenne. Pour Henna Virkkunen, vice-présidente de la Commission européenne, cet outil améliore la résilience du continent en permettant aux acteurs publics et privés de mieux protéger leurs infrastructures critiques.

2025 sera dédiée à l’amélioration continue de la plateforme, sur la base des retours des parties prenantes. Cette phase de consolidation s’inscrit dans une dynamique plus large, qui inclut aussi le futur lancement de la « Single Reporting Platform » dans le cadre du Cyber Resilience Act.

Pour en savoir plus

Consultez la base de données européenne sur les vulnérabilités pour améliorer votre sécurité numérique !

L’Agence de l’Union européenne pour la cybersécurité (ENISA) a développé la base de données européenne des vulnérabilités (EUVD), conformément à la directive NIS2. Le service EUVD , géré par l’ENISA, est désormais opérationnel.

(Re)découvrez également:

Le programme CVE menacé : un pilier de la cybersécurité sauvé in extremis

La base de données CVE, essentielle pour identifier les vulnérabilités, a failli disparaître faute de financement. Retour sur une crise évitée de justesse.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.