Voici le rapport de veille des actus cybersécurité les plus intéressantes de la semaine passée.

Le résumé de la semaine

La semaine a été marquée par plusieurs annonces et opérations d’envergure dans le domaine de la cybersécurité, à la fois sur le plan réglementaire, technique et géopolitique. En Europe, la Commission européenne s’apprête à réviser le RGPD afin de simplifier les obligations pour les PME. Les propositions visent à assouplir les exigences en matière de tenue de registres et d’évaluations d’impact sur la vie privée, tout en clarifiant les procédures d’enquête transfrontalière. Cette initiative relance le débat entre défenseurs de la vie privée et lobbies économiques sur l’équilibre entre innovation et protection des données.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

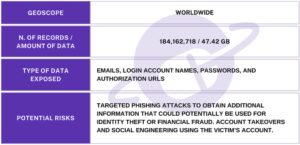

Sur le front technologique, une fuite de données massive a exposé plus de 184 millions d’identifiants et mots de passe collectés via des malwares de type infostealer. Cette base de données non sécurisée contenait des accès à des comptes Microsoft, Facebook, Google, mais aussi à des portails gouvernementaux. Les experts pointent un risque élevé de campagnes de credential stuffing à grande échelle.

Dans le même registre, Europol et Microsoft ont annoncé la neutralisation de Lumma, l’un des plus puissants infostealers mondiaux. L’opération a permis de détecter plus de 390 000 ordinateurs infectés et de perturber les canaux de monétisation exploités par les cybercriminels.

Du côté des cybermenaces étatiques, le Royaume-Uni a présenté un plan stratégique ambitieux incluant la création d’un Cyber and Electromagnetic Command et le déploiement du système Digital Targeting Web. Inspiré de l’expérience ukrainienne, ce dispositif doit permettre des réponses plus rapides et intégrées aux menaces en combinant capteurs, IA et cyberopérations offensives. Parallèlement, le Japon a adopté une loi autorisant des actions cyber préemptives, marquant une évolution majeure de sa doctrine de défense.

Sur le terrain judiciaire, les autorités allemandes ont dévoilé l’identité présumée du chef du groupe Trickbot, opérant aussi sous l’étiquette Conti. Connue sous le pseudonyme « Stern », cette figure centrale du cybercrime serait un ressortissant russe impliqué dans plusieurs opérations de rançongiciels.

Dans l’espace informationnel, Meta a démantelé trois campagnes de manipulation provenant d’Iran, de Chine et de Roumanie. Ces opérations utilisaient des comptes factices et parfois des images générées par IA pour diffuser de la propagande ciblant différents pays. Le rapport trimestriel de Meta souligne l’utilisation croissante de tactiques sophistiquées, allant de l’exploitation de fermes à clics aux opérations transplateformes.

Sur le plan des fuites de données sensibles, la société 23andMe, en difficulté financière, a été rachetée par le laboratoire pharmaceutique Regeneron. Cette transaction pose des questions éthiques majeures sur l’utilisation de données génétiques personnelles dans des objectifs commerciaux et médicaux.

Dans l’univers des crypto-actifs, la plateforme Cetus a proposé une prime de 6 millions de dollars au hacker responsable du vol de 56 millions de dollars en ETH, en échange de la restitution des fonds. Cetus et les validateurs du réseau Sui ont bloqué les adresses du pirate, suscitant un débat sur la décentralisation effective des blockchains.

Enfin, plusieurs initiatives nationales ou incidents ont attiré l’attention : le Vietnam a interdit Telegram pour raisons de sécurité nationale ; Microsoft a étendu Windows Update à toutes les applications ; Apple a bloqué pour 9 milliards de dollars de fraudes sur l’App Store depuis 5 ans ; et un rapport affirme que ChatGPT o3 peut résister aux ordres de mise hors ligne.

Les actus cybersécurité de la semaine

La police allemande affirme avoir identifié le mystérieux responsable du ransomware Trickbot

Le chef insaisissable des groupes cybercriminels Trickbot et Conti était jusqu’à présent connu sous le nom de « Stern ». Les forces de l’ordre allemandes ont désormais dévoilé son identité présumée, et c’est un visage familier.

Les sénateurs demandent à l’administration Trump de rétablir le comité d’examen de la cybersécurité pour l’enquête sur le typhon Salt

Plusieurs sénateurs démocrates ont appelé la secrétaire à la Sécurité intérieure, Kristi Noem, à rétablir le Cyber Safety Review Board (CSRB) afin qu’il puisse continuer à enquêter sur les piratages liés à la Chine.

Meta a stoppé les opérations secrètes de propagande menées par l’Iran, la Chine et la Roumanie

Meta a déjoué trois opérations secrètes menées par l’Iran, la Chine et la Roumanie, utilisant de faux comptes pour diffuser de la propagande sur les réseaux sociaux. Meta a annoncé le démantèlement de trois opérations d’influence menées par l’Iran, la Chine et…

Le Royaume-Uni va fournir un système de champ de bataille pionnier et renforcer ses capacités de cyberguerre dans le cadre de la Revue de défense stratégique

Plus d’un milliard de livres sterling seront investis dans le « Digital Targeting Web », un outil pionnier destiné à mener des opérations sur le champ de bataille, en appliquant les enseignements tirés de l’expérience ukrainienne aux forces armées britanniques. Le nouveau commandement cybernétique et électromagnétique supervisera les cyberopérations de la Défense…

Le Vietnam ordonne l’interdiction de l’application de messagerie Telegram pour des raisons de sécurité

Le gouvernement, qui avait auparavant critiqué l’application pour ses activités dites « subversives » sur la plateforme, a allégué que Telegram n’avait pas coopéré avec les autorités pour lutter contre les activités criminelles.

ChatGPT o3 résiste à l’arrêt malgré les instructions, selon une étude

ChatGPT o3 résiste à l’arrêt malgré des instructions explicites, soulevant de nouvelles inquiétudes concernant la sécurité de l’IA, l’alignement et les comportements d’apprentissage par renforcement.

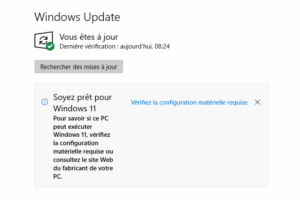

Microsoft ouvre Windows Update à toutes les applications

L’actualisation des applications dans Windows peut être une tâche particulièrement fastidieuse. Depuis plusieurs années, (…)

Apple bloque 9 milliards de dollars de fraude sur cinq ans face aux menaces croissantes sur l’App Store

Apple a révélé mardi avoir empêché plus de 9 milliards de dollars de transactions frauduleuses au cours des cinq dernières années, dont plus de 2 milliards rien qu’en 2024. L’entreprise a indiqué que l’App Store était confronté à un large éventail de…

Les cyberespions de Russian Laundry Bear liés au piratage de la police néerlandaise

Un groupe de cyberespionnage jusqu’alors inconnu, soutenu par la Russie et désormais connu sous le nom de Laundry Bear, a été lié à une faille de sécurité de la police néerlandaise en septembre 2024. […]

La CIA a secrètement géré un site de fans de Star Wars

« Vous aimerez ces jeux », peut-on lire sur le site starwarsweb.net, à côté d’une image de Yoda en dessin animé. Parmi ces jeux, on trouve Star Wars Battlefront 2 pour Xbox ; Star Wars : Le Pouvoir de la Force II pour Xbox 360, et…

Europol et Microsoft démantelent Lumma, le plus grand voleur d’informations au monde

Cette opération conjointe visait l’écosystème sophistiqué qui permettait aux criminels d’exploiter massivement les informations volées. Europol s’est coordonné avec les forces de l’ordre européennes pour garantir l’application des mesures, en s’appuyant sur les renseignements fournis par Microsoft. Entre le 16 mars et le 16 mai…

Les mots de passe de 184 millions d’utilisateurs exposés à partir d’un annuaire ouvert contrôlé par des pirates informatiques

Une faille de cybersécurité massive a exposé 184 millions d’identifiants de connexion dans une base de données non protégée, ce qui constitue l’une des plus importantes expositions d’identifiants découvertes ces dernières années. Le chercheur en cybersécurité Jeremiah Fowler a découvert une base de données non chiffrée contenant 184 162 718 noms d’utilisateur et mots de passe uniques, pour un total de 47,42 %.

Le piratage de Coinbase pourrait entraîner la mort de plusieurs personnes, prévient le fondateur de TechCrunch

Coinbase a récemment révélé une grave faille de sécurité, au cours de laquelle des cybercriminels inconnus ont accédé à des données utilisateur hautement sensibles. Alors que l’entreprise s’efforce de contenir les conséquences, les utilisateurs de la plateforme d’échange de cryptomonnaies sont désormais confrontés à des risques potentiellement mortels. Michael Arrington, fondateur de TechCrunch et passionné de cryptomonnaies, affirme…

Cetus propose un accord white hat de 6 millions de dollars pour récupérer l’ETH volé après que l’activité d’un pirate informatique a été bloquée sur Sui

Cetus Protocol, la plateforme d’échange décentralisée basée sur Sui, victime d’une exploitation de 223 millions de dollars en début de semaine, a annoncé avoir proposé une offre de règlement à court terme au pirate informatique pour récupérer les fonds perdus des utilisateurs. Cette prime ne concernait que les fonds volés…

Le RGPD est en train de craquer : Bruxelles réécrit sa précieuse loi sur la protection de la vie privée

BRUXELLES — La loi technologique la plus emblématique de l’Union européenne a longtemps été considérée comme intouchable. Cette époque est révolue. L’exécutif européen présentera mercredi son projet de modification de la loi générale sur la protection des données.

Les applications de traque Cocospy sont hors ligne après une violation de données

Le trio d’applications espionnes — piratées plus tôt cette année — ne fonctionne plus.

23andMe et les données génétiques de ses clients achetées par une société pharmaceutique

La société de tests génétiques en faillite 23andMe a été rachetée par le laboratoire pharmaceutique Regeneron Pharmaceuticals pour 256 millions de dollars. Mais pourquoi une société pharmaceutique comme Regeneron rachèterait-elle une société de tests génétiques en faillite…

Une fuite de base de données révèle 184 millions d’e-mails et de mots de passe collectés par des voleurs d’informations

Le chercheur en cybersécurité Jeremiah Fowler a découvert un serveur cloud mal configuré contenant 184 millions d’identifiants de connexion, probablement collectés…

L’attaque du ransomware 3AM se présente comme un appel du support informatique visant à compromettre les réseaux

Les cybercriminels gagnent en intelligence. Non pas en développant de nouveaux types de malwares ou en exploitant des vulnérabilités zero-day, mais simplement en se faisant passer pour des agents du support informatique. Découvrez comment ils s’y prennent dans mon article…

Le Japon a adopté une loi autorisant les cyberactions offensives préventives

Le Japon a adopté une loi autorisant les cyberattaques préventives, abandonnant ainsi sa position pacifiste pour renforcer ses défenses à l’instar des grandes puissances occidentales. Le Japon a promulgué la loi sur la cyberdéfense active, autorisant les cyberattaques préventives…

(Re)découvrez la semaine passée:

L’hebdo cybersécurité (25 mai 2025)

Découvrez les actualités cybersécurité les plus intéressantes de la semaine du 25 mai 2025

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.