Voici le rapport de veille des actus cybersécurité les plus intéressantes de la semaine passée.

Le résumé de la semaine

Cette semaine, dans le domaine de la sécurité des agents intelligents, Microsoft a corrigé une vulnérabilité critique baptisée EchoLeak. Cette faille zero-click affectait Copilot, l’assistant IA intégré à Microsoft 365, et permettait un accès non autorisé aux données sensibles issues d’applications comme Word, Excel ou Outlook, sans interaction utilisateur. Cette correction souligne les enjeux de sécurité liés à l’adoption massive d’agents IA dans les environnements bureautiques, où la complexité des intégrations multiplie les surfaces d’attaque potentielles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Sur le front des menaces persistantes, le groupe FIN6 innove dans ses méthodes d’ingénierie sociale en ciblant les recruteurs. En se faisant passer pour des chercheurs d’emploi, les cybercriminels diffusent des CV piégés et redirigent vers des sites malveillants, compromettant les postes des responsables RH. Cette tactique souligne la nécessité de sensibiliser tous les services, y compris non techniques, aux risques numériques modernes.

De nouvelles révélations confirment l’usage du logiciel espion Paragon contre deux journalistes européens. Une enquête de Citizen Lab a permis d’identifier une infection sur deux journaliste européens. Les traces forensiques indiquent qu’ils ont été ciblés par le même client gouvernemental de Paragon. L’alerte initiale, envoyée par Apple fin avril, mentionnait une attaque par spyware mercenaire sans identifier explicitement Paragon. Ces confirmations s’inscrivent dans un contexte plus large de surveillance numérique, dans lequel des journalistes, des ONG et des activistes deviennent des cibles privilégiées, aussi en Europe.

Aux États-Unis, la cybersécurité des données génétiques a été au centre d’une audition au Congrès concernant la vente en faillite de 23andMe. Avec plus de 15 millions de profils ADN collectés, la cession de la base de données suscite une vive inquiétude autour de la souveraineté numérique, de la surveillance biométrique, et des risques de transferts vers des puissances étrangères. Malgré les garanties annoncées, les anciens liens financiers de l’entreprise avec un fonds chinois continuent d’alimenter les doutes, d’autant plus que les législations américaines sur la protection des données restent lacunaires. La situation alimente le débat sur la nécessité de renforcer les cadres légaux dans un contexte de tensions géopolitiques croissantes.

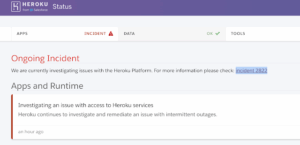

Par ailleurs, une panne mondiale de la plateforme Heroku a mis en lumière les risques liés à la dépendance envers les fournisseurs cloud. L’indisponibilité prolongée des systèmes d’authentification, des pipelines de déploiement et de la synchronisation CRM a paralysé des milliers d’entreprises. Le silence prolongé de la plateforme sur l’origine du problème a exacerbé la frustration des utilisateurs, soulignant la nécessité de plans de continuité opérationnelle face aux incidents majeurs dans les environnements SaaS critiques.

Le recours à la surveillance par drone au Royaume-Uni marque une inflexion majeure dans la sécurisation des infrastructures critiques. Les réseaux ferroviaires, les centrales énergétiques et les pipelines font désormais l’objet d’une veille autonome et continue. Ces appareils, équipés de capteurs connectés et de protocoles de navigation avancés, permettent une détection rapide des anomalies, renforcent la maintenance prédictive.

Plus d’un mois après une cyberattaque, Marks & Spencer peine toujours à rétablir un fonctionnement normal de ses services en ligne. La disponibilité des produits reste limitée, affectant directement les ventes estivales et l’expérience client. Cette situation souligne l’impact prolongé que peut avoir une cyberattaque sur les opérations commerciales d’un grand distributeur.

Enfin, la question de la souveraineté numérique fait l’objet de décisions concrètes en Allemagne, où le Land du Schleswig-Holstein a annoncé l’abandon progressif des logiciels Microsoft dans les services publics. Cette transition vers des alternatives libres vise à reprendre le contrôle des données et des outils, dans une démarche politique affirmée de réduction de la dépendance technologique aux géants étrangers.

Les actus cybersécurité de la semaine

Des chercheurs confirment que deux journalistes ont été piratés avec le logiciel espion Paragon

La confirmation de deux victimes piratées aggrave encore davantage un scandale de logiciels espions en cours qui, pour l’instant, semble principalement centré sur le gouvernement italien.

Les drones autorisés à surveiller les infrastructures critiques au Royaume-Uni

Le ciel britannique se transforme peu à peu en réseau surveillé, où la technologie des drones devient la clef d’une nouvelle ère sécuritaire. Au Royaume-Uni, l’autorisation d’utiliser des drones pour surveiller les infrastructures critiques marque une rupture ambitieuse avec les…

Microsoft corrige la première attaque zéro-clic connue sur un agent d’IA

EchoLeak a affecté Microsoft 365 Copilot, l’assistant IA intégré à plusieurs applications Office, dont Word, Excel, Outlook, PowerPoint et Teams. Selon les chercheurs d’Aim Security, qui ont découvert la vulnérabilité, l’exploit permettait aux attaquants d’accéder à des informations sensibles depuis les applications…

Les législateurs américains tirent la sonnette d’alarme concernant les vulnérabilités des données génétiques dans l’affaire de faillite de 23andMe

Une audition de la commission de la Chambre des représentants sur la surveillance et la réforme gouvernementale a marqué cette semaine un tournant décisif dans le débat national sur les liens entre biotechnologie, vie privée et sécurité nationale. Cette audition a été motivée par la vente imminente de…

M&S « prie pour le soleil », mais un rétablissement complet après une cyberattaque est peu probable cet été

Les acheteurs signalent une faible disponibilité alors que le détaillant donne la priorité aux vêtements dans le cadre de la reprise partielle des services en ligneLes patrons de Marks & Spencer prieront sûrement pour le soleil.Alors que les températures au Royaume-Uni augmentent au cours de la semaine à venir, M&S espère que cela incitera les acheteurs à…

La panne mondiale d’Heroku perturbe les plateformes web du monde entier

Heroku, la plateforme cloud de Salesforce, subit actuellement une interruption de service généralisée qui affecte des milliers d’entreprises à travers le monde. Cette interruption, qui a débuté plus tôt dans la journée, a paralysé des services critiques de la plateforme, notamment les systèmes d’authentification et les pipelines de déploiement.

Les pirates de FIN6 se font passer pour des demandeurs d’emploi pour pirater les appareils des recruteurs

Dans une variante des attaques d’ingénierie sociale typiques liées au recrutement, le groupe de piratage FIN6 se fait passer pour des demandeurs d’emploi afin de cibler les recruteurs, en utilisant des CV convaincants et des sites de phishing pour diffuser des logiciels malveillants. […]

Un Land allemand abandonne Microsoft au nom de la souveraineté numérique

Dans trois mois, les policiers, magistrats ou agents publics dans le Land allemand de Schleswig-Holstein n’utiliseront plus d’applications développées par le géant américain Microsoft, une transition audacieuse pour cette collectivité en quête de « souveraineté numérique ».

(Re)découvrez la semaine passée:

L’hebdo cybersécurité (8 juin 2025)

Découvrez les actualités cybersécurité les plus intéressantes de la semaine du 8 juin 2025

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.