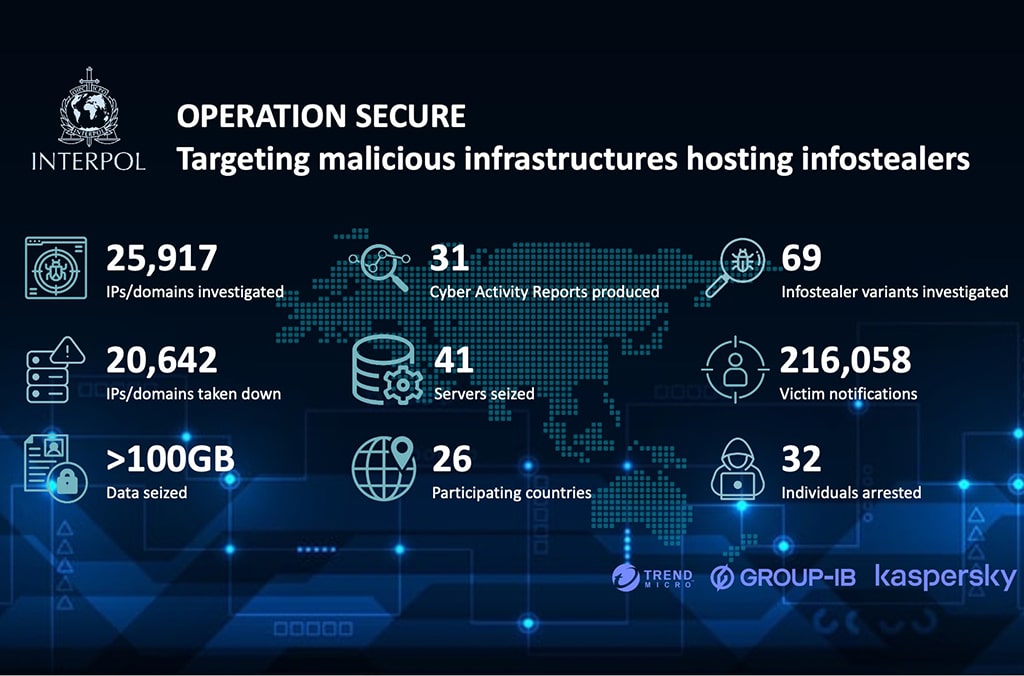

Plus de 20 000 adresses IP et domaines malveillants ont été mis hors service lors d’une opération coordonnée par INTERPOL contre les infostealers.

Une opération d’envergure pour un fléau global

Près de 80 % des adresses IP jugées suspectes ont été mises hors ligne entre janvier et avril 2025 dans le cadre de l’« Operation Secure », un coup de filet d’ampleur mené par INTERPOL. Ce chiffre, impressionnant, cache une réalité plus sombre : celle d’une cybercriminalité de plus en plus structurée, où les infostealers, ces malwares spécialisés dans le vol de données personnelles et professionnelles, sont devenus des instruments incontournables dans la chaîne d’attaque.

J’ai choisi de revenir sur cette opération car elle illustre un phénomène que je constate régulièrement dans les analyses de compromission : la présence de logs d’infostealers comme point d’entrée initial à des campagnes plus complexes. Cette intervention montre que derrière les adresses IP, ce sont des groupes organisés et des infrastructures globales qui sont visés.

Des actions menées sur plusieurs continents

Cette opération a mobilisé 26 pays d’Asie et du Pacifique, qui ont uni leurs efforts pour désactiver plus de 20 000 adresses IP et noms de domaine liés à 69 variantes de logiciels malveillants voleurs d’informations, appelés infostealers. INTERPOL a travaillé en étroite collaboration avec des entreprises de cybersécurité telles que Group-IB, Kaspersky et Trend Micro pour identifier et cibler les serveurs utilisés par les cybercriminels.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Au Vietnam, la police a arrêté 18 personnes lors de perquisitions menées dans leurs domiciles et lieux de travail. Les agents ont saisi de l’argent liquide, des cartes SIM et des documents relatifs à la création ou la revente de comptes professionnels. Parallèlement, les autorités du Sri Lanka et de Nauru ont procédé à 14 autres arrestations, renforçant la portée internationale de l’opération.

Une menace silencieuse mais stratégique : les infostealers

Les infostealers, ou « voleurs d’informations », sont des logiciels malveillants discrets mais redoutablement efficaces. Leur fonctionnement repose sur l’infiltration silencieuse d’un ordinateur ou d’un smartphone pour y collecter des données sensibles. Cela inclut les identifiants de connexion (nom d’utilisateur et mot de passe), les cookies de navigation (qui peuvent contenir des accès à des comptes en ligne), les informations de cartes bancaires, et même l’accès à des portefeuilles de cryptomonnaies.

Une fois ces informations récupérées, elles sont revendues sur des marchés clandestins du dark web ou utilisées directement par les cybercriminels. Ces données servent souvent de point d’entrée à des attaques plus complexes comme les rançongiciels (ransomwares), ou les fraudes par e-mail (connues sous le nom de BEC, pour Business Email Compromise). Les « logs » (c’est-à-dire les fichiers contenant les données volées) permettent aussi de se connecter à des réseaux internes d’entreprises, voire de contourner les systèmes de double authentification (MFA), en exploitant des sessions déjà actives sur un navigateur ou une application.

Autrement dit, ces malwares préparent le terrain à d’autres cyberattaques, en fournissant aux criminels les clés d’accès aux systèmes d’information. Et parce qu’ils agissent en arrière-plan, sans alerter la victime, ils sont souvent détectés trop tard.

Un modèle opérationnel réplicable ?

Le succès de cette opération Secure repose en grande partie sur une coopération étroite entre plusieurs acteurs : les forces de l’ordre, les entreprises spécialisées en cybersécurité et les autorités gouvernementales. Chacun a joué un rôle complémentaire : les services de police ont mené les enquêtes et les arrestations, les sociétés privées ont fourni des données techniques précieuses sur les infrastructures malveillantes, et les gouvernements ont facilité la coordination internationale. Les policiers de Hong Kong ont, par exemple, traité plus de 1700 éléments de renseignement pour identifier 117 serveurs de commande et de contrôle opérant sur 89 fournisseurs différents.

À mon sens, cette initiative illustre une nouvelle fois que la collaboration internationale est un levier essentiel pour lutter efficacement contre la cybercriminalité. On retrouve cette même logique de coopération dans d’autres opérations d’envergure, comme Raptor ou Endgame, qui ont elles aussi permis de démanteler des réseaux complexes à l’échelle mondiale.

Des répercussions massives pour les victimes

Plus de 216 000 victimes ont été notifiées à l’issue de l’opération. C’est un chiffre à la fois élevé et sous-estimé. Car derrière chaque compromission, il y a potentiellement un accès frauduleux à une messagerie, une fuite de données personnelles, ou une compromission de comptes professionnels.

Il est crucial, pour toute organisation, de considérer les infostealers non pas comme une menace isolée mais comme une brique structurante dans les écosystèmes cybercriminels modernes. La capacité à détecter, isoler, et éradiquer ces malwares doit être une priorité opérationnelle.

Pour en savoir plus

20 000 adresses IP et domaines malveillants supprimés lors de la répression des voleurs d’informations d’INTERPOL

SINGAPOUR – Plus de 20 000 adresses IP ou domaines malveillants liés à des voleurs d’informations ont été supprimés lors d’une opération coordonnée par INTERPOL contre les infrastructures cybercriminelles. Au cours de l’opération Secure (janvier – avril 2025), les agences d’application de la loi de 26 pays ont travaillé pour localiser…

Opération Secure : INTERPOL démantèle plus de 20 000 adresses IP malveillantes lors d’une vaste opération de lutte contre la cybercriminalité

INTERPOL a annoncé qu’une opération conjointe, baptisée Opération Secure, a permis de démanteler plus de 20 000 adresses IP/domaines malveillants liés à 69 voleurs d’informations. Entre janvier et avril 2025, INTERPOL a mené l’Opération Secure, une opération mondiale qui a permis de démanteler plus de 20 000 adresses IP malveillantes…

(Re)découvrez également:

Lumma Stealer démantelé : coup dur pour le MaaS cybercriminel mondial

Une opération internationale désactive Lumma Stealer, malware redoutable en MaaS, marquant une avancée majeure dans la lutte contre le vol de données.

RedLine et Meta : Retour sur une opération internationale pour déstabiliser les infostealers

Le spécialiste des cybermenaces Intel 471 analyse l’impact de l’opération Magnus sur les infostealers RedLine et Meta, perturbant leurs activités, bien que les cybercriminels continuent leurs opérations malgré cette intervention.

Serveurs, API, temps de veille...

DCOD est indépendant et sans revenus. Soutenez le site pour l'aider à couvrir ses frais techniques.