Un cadre opérationnel se déploie pour aider les organisations à renforcer efficacement leur résilience face à l’intensification des risques numériques.

TL;DR : L’essentiel

- Les organisations disposent désormais d’une méthode structurée pour améliorer leur sécurité. La démarche propose un chemin clair pour renforcer les capacités de résilience.

- La méthode repose sur une progression en plusieurs étapes, permettant une amélioration continue. Chaque étape aide à évaluer les pratiques existantes et à définir des mesures adaptées.

- Elle répond au manque de directives pratiques observé dans de nombreuses entreprises. Les retours d’expérience sont encouragés pour affiner la démarche.

- Un cadre accessible et adaptable facilite l’adoption par des secteurs variés. Les autorités de régulation peuvent l’ajuster ou le rendre obligatoire.

La transformation numérique nous pousse vers une dépendance accrue aux systèmes d’information. Dans cet environnement, la moindre faille peut potentiellement servir de point d’entrée à des perturbations majeures, qu’elles soient techniques, criminelles ou même accidentelles.

Les organisations cherchent depuis longtemps à naviguer entre une multitude de normes, de bonnes pratiques et de modèles conceptuels, mais peinent souvent à comprendre comment les traduire en actions concrètes. Dans ce contexte, l’apparition d’une méthode unifiée visant à clarifier ces démarches marque un tournant significatif. L’OFCS, l’Office fédéral de la cybersécurité, a présenté sa Méthode de cybersécurité et de résilience (MCSR) visant précisément à combler ce vide.

Une réponse à la complexité croissante

La montée en puissance des risques cyber s’est accompagnée d’un foisonnement de cadres et de standards voulant répondre à chaque besoin spécifique. Pourtant, beaucoup d’organisations, en particulier les plus petites, restent démunies face à la fragmentation de ces approches. La méthode MCSR souhaite se démarquer en proposant une progression structurée, pensée pour accompagner chaque organisation, quel que soit son secteur ou sa maturité. Son ambition est de traduire des principes souvent théoriques en actions tactiques, directement applicables.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

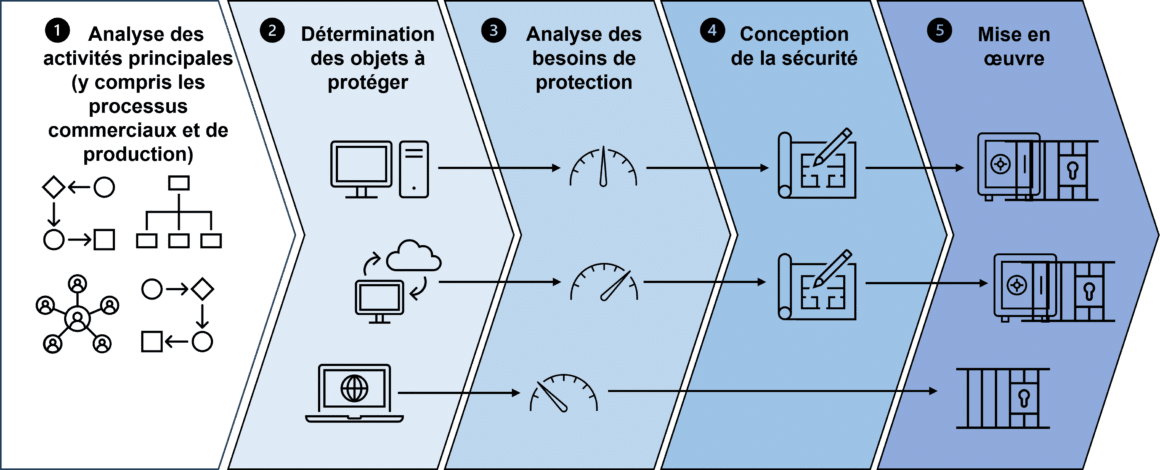

La méthode s’appuie sur une logique séquentielle répartie en cinq étapes, tout en autorisant une approche itérative lorsque les priorités l’exigent. Cette souplesse permet une adaptation à la réalité opérationnelle de chaque entité. L’objectif principal est de déterminer puis de mettre en œuvre des mesures techniques et organisationnelles concrètes. Loin d’être limitée à une vision strictement technologique, la méthode intègre également une dimension organisationnelle, rappelant que la résilience ne découle jamais d’une seule couche de protection, mais d’un ensemble cohérent de mesures.

Une autre particularité notable est l’intégration de mécanismes d’évaluation et de comparaison. Cette logique de benchmarking ouvre la voie à une amélioration continue et à une harmonisation des pratiques, deux leviers déterminants pour faire monter en maturité un écosystème entier. Les associations professionnelles et les autorités de régulation disposent ainsi d’une base commune sur laquelle s’appuyer pour adapter ou renforcer leurs propres directives.

Tableau synthétique des cinq phases de la méthode MCSR

| Phase | Contenu synthétique |

|---|---|

| 1. Analyser les activités | Analyser les activités principales ainsi que les processus d’affaires et de production de l’organisation ou de l’entreprise |

| 2. Identifier les ressources et moyens | Déterminer les moyens / ressources informatiques nécessaires à ces processus et activités et de les agréger dans des objets informatiques à protéger. |

| 3. Déterminer les protections nécessaires | Déterminer les besoins de protection pour chaque objet informatique à protéger. |

| 4. Élaborer un concept de sécurité | Élaborer un concept de sécurité pour chaque objet informatique à protéger présentant un besoin de protection accru. |

| 5. Implémenter les mesures de sécurité | Mettre en œuvre tant les mesures techniques et organisationnelles de la protection. |

Vers une démocratisation des pratiques de cybersécurité

La méthode sera mise à disposition sous forme de recommandation, laissant à chaque entité la liberté de l’adopter selon son contexte. Les associations professionnelles pourront la promouvoir auprès de leurs membres, renforçant ainsi sa diffusion. Quant aux organes régulateurs, ils auront la possibilité d’y apposer leurs propres exigences ou même d’en faire un cadre obligatoire.

Ce positionnement intermédiaire, entre flexibilité et rigueur, répond à un besoin simple : offrir un chemin clair sans imposer un modèle rigide. Une telle démarche peut contribuer à réduire les disparités actuelles entre organisations avancées et acteurs moins matures. En offrant un langage commun, elle favorise également la compréhension mutuelle entre responsables techniques, direction et partenaires externes, condition indispensable pour consolider une véritable culture de la résilience.

La dynamique de consultation ouverte jusqu’à la fin du processus participatif souligne enfin l’importance accordée à l’adaptabilité. Le monde cyber évolue trop rapidement pour qu’un cadre fixe puisse survivre longtemps sans ajustements. Une méthode vivante, constamment enrichie par ses utilisateurs, constitue une réponse pertinente à cette instabilité permanente.

Pour en savoir plus

Méthode de cybersécurité et de résilience (MCSR)

L’Office fédéral de la cybersécurité (OFCS) a développé une méthode de cybersécurité et de résilience (MCSR) que les organisations et les entreprises peuvent employer afin de renforcer leurs capacités à cet égard.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.