TL;DR : L’essentiel

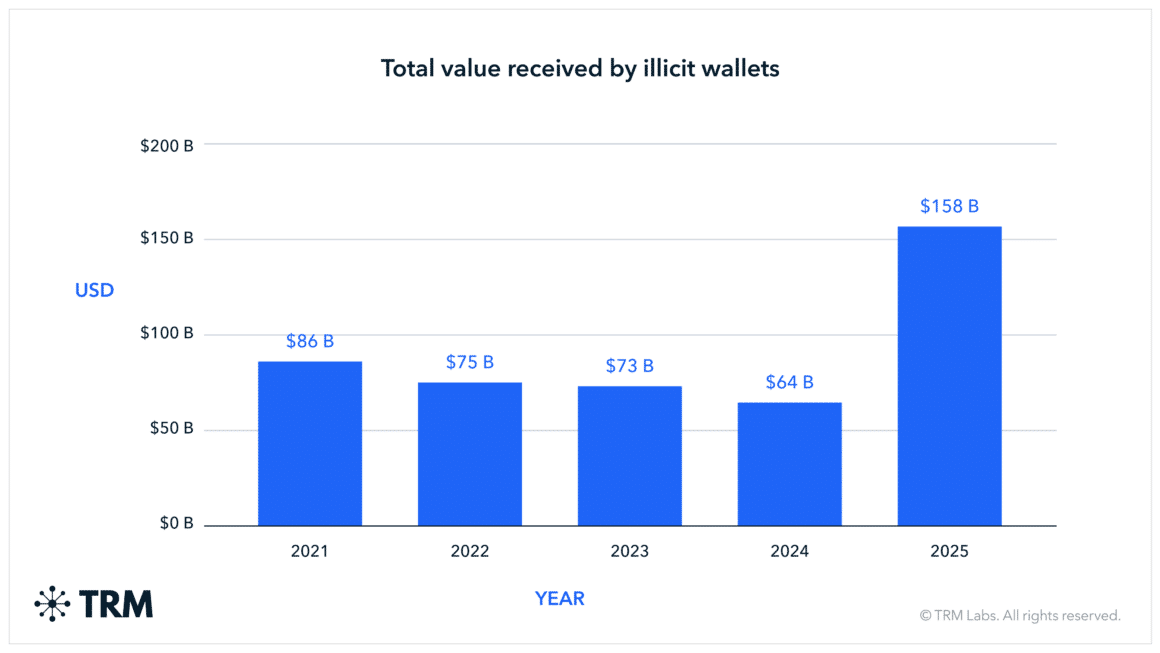

- Le rapport crypto criminalité 2026 publié par TRM Labs dresse un bilan alarmant : le volume des flux illicites a explosé pour atteindre le seuil historique de 158 milliards de dollars en 2025. Cette hausse de près de 145 % par rapport à l’année précédente établit un triste record de vols crypto en 2025, alimenté par l’intensification des sanctions et l’activité étatique.

- Le piratage Bybit 2025, une cyberattaque sophistiquée visant la chaîne d’approvisionnement de l’échange, a permis à des pirates soupçonnés d’être liés à la Corée du Nord de détourner 1,5 milliard de dollars en Ethereum, provoquant une chute brutale de 20 % du cours du Bitcoin.

- En parallèle, la faille LastPass crypto continue de faire des ravages. Les sauvegardes de coffres-forts volées en 2022 sont décryptées hors ligne, entraînant des vagues successives de vidages de portefeuilles fin 2025, blanchis via des plateformes russes.

- L’émergence du stablecoin A7A5, indexé sur le rouble, inquiète également : il a traité plus de 72 milliards de dollars de volume, illustrant la transformation des actifs numériques en une infrastructure financière durable pour le contournement des sanctions.

Alors que la capitalisation totale des actifs numériques a franchi la barre des 4 000 milliards de dollars en octobre 2025, cette liquidité massive attire une criminalité de plus en plus industrialisée. Loin du cliché du hacker solitaire, l’année 2025 s’impose comme la pire de l’histoire pour les vols de cryptomonnaies, marquée par une professionnalisation extrême des attaquants qui ne visent plus seulement les utilisateurs étourdis, mais les fondations mêmes de l’écosystème.

Les États et l’infrastructure comme vecteurs d’attaque

La menace a changé d’échelle : elle est désormais géopolitique, systémique et impitoyable. Le piratage Bybit 2025 en février en est l’illustration la plus brutale. En infiltrant la chaîne d’approvisionnement et en compromettant les processus critiques de sécurité multi-signatures, des pirates soupçonnés d’être liés à la Corée du Nord ont orchestré le plus grand vol d’actifs numériques de l’histoire. Le butin ne se limite pas à la perte sèche de 1,5 milliard de dollars en Ethereum ; l’onde de choc a déstabilisé le marché entier, faisant chuter le Bitcoin de 20 % depuis ses sommets. Comme le souligne le directeur de la technologie chez Ledger dans MIT Technology Review, il ne s’agit plus d’opportunisme, mais d’une stratégie d’investissement calculée : ces groupes d’élite disposent de ressources quasi-illimitées pour briser les « gros » verrous, car le retour sur investissement justifie amplement les coûts opérationnels colossaux d’une telle offensive.

Cette professionnalisation se confirme dans les données globales où l’activité illicite mute vers une infrastructure étatique durable. Si la part relative de la criminalité a baissé, les volumes absolus ont explosé, transformant la crypto en outil de souveraineté pour les régimes sous sanctions. La Russie, par exemple, ne se contente plus de contournements ponctuels : elle a bâti une véritable architecture de résilience financière autour du stablecoin A7A5 et du cluster de portefeuilles « A7 ». Ce réseau agit comme un hub névralgique connectant les acteurs russes à des contreparties en Iran ou en Asie du Sud-Est, traitant des dizaines de milliards de dollars hors du regard occidental. Parallèlement, comme l’indique TRM Labs, la Chine joue un rôle pivot via ses réseaux bancaires souterrains. Ces services d’entiercement, qui ont traité plus de 100 milliards de dollars, ne sont plus de simples canaux de blanchiment, mais constituent l’infrastructure critique sur laquelle reposent désormais les marchés illicites mondiaux, facilitant les règlements pour tout, des escroqueries de masse aux cyberattaques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La persistance des brèches : l’impact de la faille LastPass crypto

L’année 2025 a brutalement rappelé qu’une faille de sécurité majeure n’a pas de date de péremption. Des milliers d’utilisateurs continuent de payer le prix fort de la faille LastPass crypto issue de la violation de données de 2022. Le mécanisme est particulièrement pernicieux car silencieux : les attaquants ne se sont pas précipités. Ils ont méthodiquement pris le temps de casser, hors ligne et à l’abri de toute détection serveur, les mots de passe maîtres trop faibles protégeant les coffres-forts numériques dérobés trois ans plus tôt. Cette fenêtre de trois ans a transformé une intrusion unique en une menace persistante, où chaque jour supplémentaire offrait aux criminels une nouvelle chance de forcer un coffre oublié.

Une fois les clés privées et phrases mnémoniques extraites de ces archives chiffrées, les fonds ont été siphonnés par vagues successives et coordonnées, frappant massivement fin 2024 puis lors d’un nouveau pic en septembre 2025. Pour brouiller les pistes et blanchir ce butin estimé à plusieurs dizaines de millions de dollars, les criminels ont eu recours à la fonction CoinJoin du portefeuille Wasabi, un outil de confidentialité conçu pour mélanger les transactions de multiples utilisateurs en une seule. Cependant, cette tentative d’anonymisation a échoué face aux nouvelles méthodes d’analyse. Selon BleepingComputer, les enquêteurs ont réussi à « démixer » ces flux en repérant des empreintes comportementales spécifiques : ils ont corrélé des grappes de dépôts et de retraits dont la synchronisation temporelle et les valeurs agrégées correspondaient trop parfaitement pour être une simple coïncidence statistique, révélant ainsi la signature indéniable d’une opération automatisée et centralisée.

Vulnérabilités techniques et blanchiment ciblé

Ces opérations de longue haleine nécessitent des portes de sortie fiables pour convertir le butin en monnaie fiduciaire. L’analyse de la campagne liée à LastPass a mis en évidence l’utilisation récurrente et stratégique d’échanges basés en Russie, tels que Cryptex et Audi6, pour le blanchiment final. Comme le rapporte The Hacker News, le choix de ces plateformes n’est pas anodin : elles agissent comme des « off-ramps » à haut risque, souvent imperméables aux sanctions occidentales. La continuité du contrôle des fonds avant et après le processus complexe de mixage confirme l’implication directe de l’écosystème cybercriminel russe, qui offre une infrastructure clé en main pour transformer des actifs volés en liquidités utilisables.

Au-delà du vol d’identifiants, c’est parfois la conception même des outils qui est en cause. Les chercheurs de l’équipe Ledger Donjon ont ainsi découvert que certaines plateformes populaires, comme Trust Wallet (acquis par Binance), souffraient d’un manque critique d’entropie dans la génération des phrases de récupération. Avec seulement 4 milliards de combinaisons possibles, il devenait mathématiquement réalisable pour des attaquants disposant de ressources de calcul standard de prédire toutes les clés privées, exposant ainsi près de 30 millions de dollars d’actifs. Cette réalité rappelle brutalement que dans un environnement où les « hot wallets » (connectés à internet) restent le maillon faible, la sécurité repose autant sur la robustesse mathématique du code que sur la vigilance de l’utilisateur.

L’année 2025 démontre que la menace crypto ne réside plus uniquement dans le phishing opportuniste, mais dans des campagnes industrielles, persistantes et souvent soutenues par des infrastructures étatiques. Face à des adversaires capables de corréler des données sur plusieurs années et de briser des algorithmes faibles, les acteurs du secteur doivent repenser la défense. Il ne s’agit plus simplement d’ériger un bouclier statique, mais de mener une véritable guerre d’usure proactive, mêlant éducation des utilisateurs, audits de sécurité offensifs et adoption généralisée de portefeuilles matériels déconnectés.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.