TL;DR : L’essentiel

- La NSA publie les premiers volets de ses directives Zero Trust pour le Department of War et sa base industrielle. Ces guides modulaires fournissent des recommandations techniques concrètes pour atteindre le niveau de sécurité « Cible ».

- Ce cadre structure 152 activités de sécurité distinctes réparties en cinq phases progressives, allant de la découverte initiale aux niveaux avancés, afin d’aider les organisations à organiser leur montée en maturité.

- Le modèle repose sur les principes « ne jamais faire confiance, toujours vérifier » et « supposer la brèche », obligeant à une authentification continue de chaque utilisateur et appareil, peu importe leur emplacement réseau.

- Conçus pour des praticiens qualifiés, ces guides n’imposent pas une solution unique mais offrent une flexibilité permettant aux responsables de systèmes d’adapter les capacités de sécurité aux spécificités de leur environnement opérationnel.

Face à la sophistication croissante des cybermenaces, la National Security Agency (NSA) opère un virage stratégique majeur en publiant le « Primer » et la phase de « Découverte » de ses nouvelles directives d’implémentation. Ces documents, qui répondent au décret présidentiel 14028, s’appuient sur les fondations établies par le NIST (National Institute of Standards and Technology) pour standardiser l’architecture Zero Trust. L’objectif est de remplacer la traditionnelle défense de périmètre (type « château fort ») par une surveillance constante où aucune entité, interne ou externe, ne bénéficie d’une confiance aveugle.

Une architecture séquentielle pour le niveau Cible

L’innovation majeure de ces directives réside dans la structuration méthodique de l’implémentation. La NSA, en collaboration avec le CIO du Department of War, a organisé la transition en cinq phases distinctes (Découverte, Phase 1 et Phase 2 pour le niveau Cible, suivies des Phases 3 et 4 pour le niveau Avancé) pour couvrir l’intégralité des 152 activités du cadre Zero Trust. Les documents actuels se concentrent sur l’atteinte du niveau « Cible » (Target Level), qui englobe 91 activités réparties sur la phase de Découverte, la Phase Un et la Phase Deux.

La phase de Découverte, détaillée dans ces premiers produits, est cruciale : elle permet aux organisations d’établir une visibilité totale sur leur patrimoine numérique, regroupé sous l’acronyme DAAS (Données, Applications, Actifs et Services). Concrètement, il s’agit de recenser minutieusement chaque utilisateur et chaque appareil connecté pour créer une « carte » fiable du réseau avant tout déploiement complexe. Cette approche permet de prioriser les efforts de sécurisation en fonction des risques réels.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Sept piliers pour verrouiller l’accès

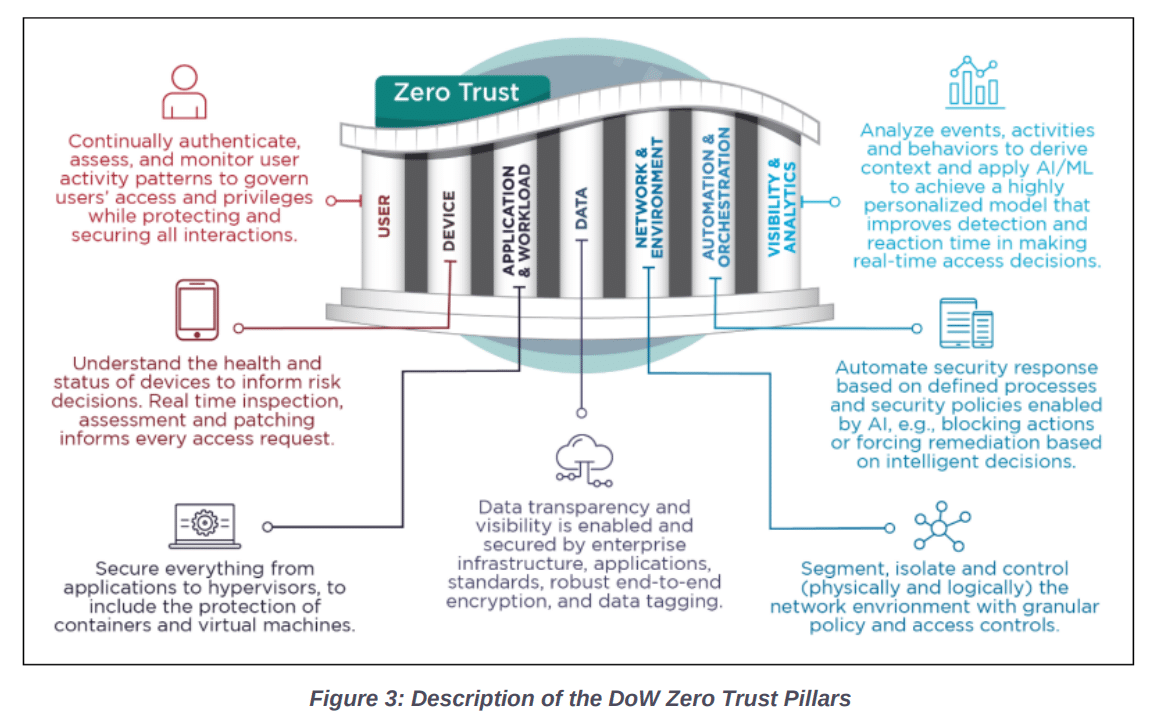

L’architecture présentée s’articule désormais autour de sept piliers interconnectés, essentiels pour soutenir la structure globale du Zero Trust.

Le pilier Utilisateur exige une authentification continue pour gouverner les accès et privilèges, surveillant les modèles d’activité pour sécuriser chaque interaction. Le pilier Appareil conditionne chaque demande d’accès à une inspection en temps réel de la santé et du statut du terminal, informant ainsi les décisions de risque. Le volet Application & Charge de travail étend la sécurité de l’application elle-même jusqu’aux hyperviseurs, incluant la protection des conteneurs et des machines virtuelles.

Concernant les Données, le cadre impose une transparence totale sécurisée par l’infrastructure d’entreprise, s’appuyant sur un chiffrement de bout en bout robuste et un étiquetage rigoureux des données. Le pilier Réseau & Environnement vise à segmenter, isoler et contrôler l’environnement (physiquement et logiquement) grâce à des politiques granulaires. Enfin, les piliers transversaux Automatisation & Orchestration et Visibilité & Analyse agissent comme un système nerveux central : ils analysent les événements et comportements pour dériver du contexte via l’IA/ML, permettant d’améliorer la détection et d’automatiser les réponses de sécurité (comme le blocage ou la remédiation forcé) à la vitesse de la machine.

Cette approche holistique dépasse la simple énumération technologique pour exiger une synergie opérationnelle totale entre les composants. Pour chacun de ces domaines critiques, les directives de la NSA fournissent une feuille de route granulaire, détaillant explicitement le « quoi » — les capacités de sécurité incontournables — et le « comment » — les activités techniques et procédurales spécifiques à exécuter pour garantir une posture défensive résiliente.

Le guide insiste sur l’interdépendance de ces éléments. Par exemple, le pilier « Utilisateur » exige de vérifier l’identité d’une personne en permanence, et non plus une seule fois à la connexion. Parallèlement, le pilier « Appareil » nécessite une inspection en temps réel de la « santé » des ordinateurs ou téléphones (mises à jour, antivirus actif) avant d’autoriser le moindre accès. L’automatisation joue un rôle central pour orchestrer les réponses de sécurité instantanément, selon le communiqué officiel, permettant de bloquer une menace ou de forcer une correction sans intervention humaine lente.

La publication de ce « Primer » offre aux responsables une méthodologie éprouvée pour aligner leurs systèmes sur les exigences fédérales. En découpant une transformation complexe en tâches techniques gérables, la NSA fournit les outils nécessaires pour durcir l’infrastructure critique américaine.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.