TL;DR : L’essentiel

- Le démantèlement vise une infrastructure chinoise massive exploitant plus de 600 applications mobiles infectées pour transformer, souvent à leur insu, au moins 9 millions de terminaux Android en portes de sortie pour le trafic malveillant.

- Les pirates intégraient des kits de développement dissimulés, comme PacketSDK ou HexSDK, dans des logiciels gratuits ou des clones de mises à jour Windows pour enrôler silencieusement les appareils des utilisateurs dans le botnet.

- Ce réseau opaque louait la bande passante des particuliers à plus de 550 groupes criminels distincts en une seule semaine, facilitant l’espionnage et les attaques par force brute pour des acteurs liés à la Chine ou la Russie.

- Une action judiciaire et technique coordonnée a permis de saisir les domaines de commande et de forcer Google Play Protect à bloquer toute nouvelle installation des applications porteuses du code malveillant d’IPIDEA.

C’est une frappe chirurgicale dans l’écosystème souterrain du web. Après une enquête complexe, une coalition menée par les équipes de Google Threat Intelligence a réussi à perturber durablement les opérations d’IPIDEA, identifié comme le plus vaste réseau de proxy résidentiel au monde. Cette structure, opérée par une entreprise chinoise, avait réussi à détourner des millions d’adresses IP domestiques pour masquer les activités de ses « clients ». Contrairement aux proxys classiques hébergés dans des datacenters, ce réseau exploitait la légitimité des connexions résidentielles (fournies par les FAI), rendant le trafic malveillant quasi indiscernable de la navigation d’un internaute lambda aux yeux des systèmes de défense. En conséquence, la menace posée par IPIDEA nécessite une vigilance accrue de la part des utilisateurs.

Des SDK invisibles transforment le matériel en relais pirates

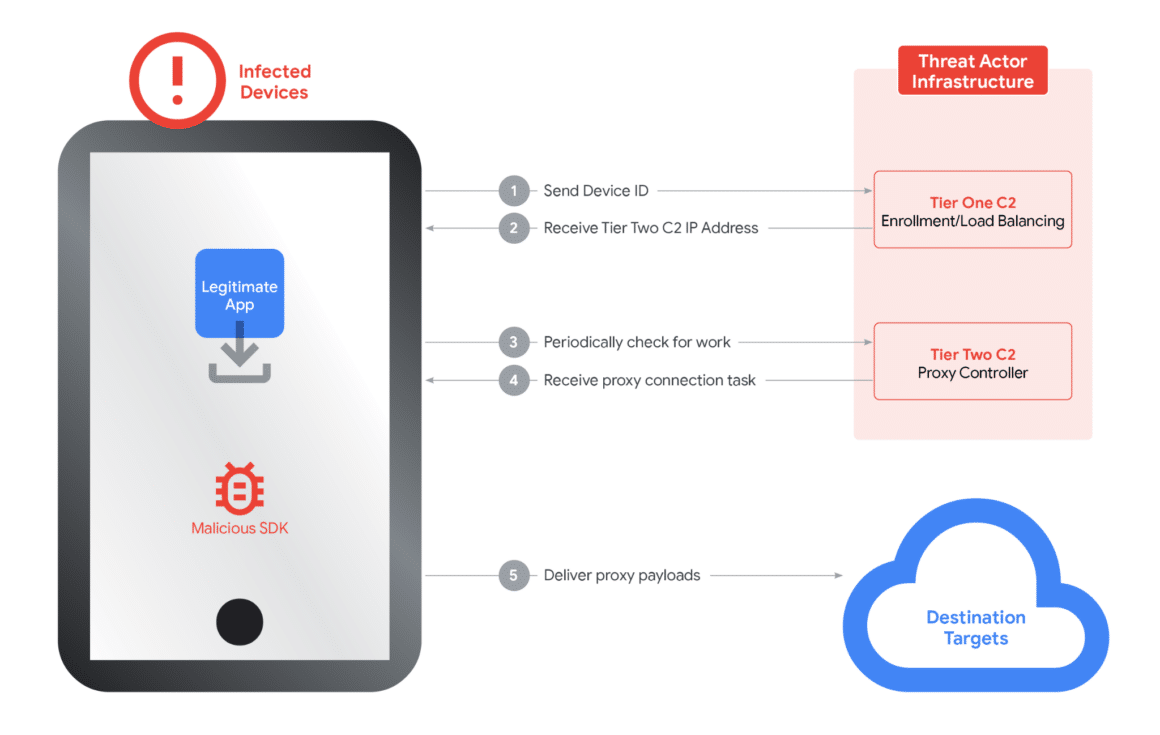

L’ingéniosité du système reposait sur une méthode d’infection particulièrement pernicieuse : la compromission de la chaîne d’approvisionnement logicielle. Plutôt que de pirater frontalement les appareils, IPIDEA fournissait aux développeurs des kits de développement logiciel (SDK) promettant une monétisation facile de leurs applications. Une fois ces modules, tels que PacketSDK ou EarnSDK, intégrés dans des jeux ou des utilitaires, ils transformaient l’appareil hôte en nœud de sortie pour le réseau proxy. Comme le rapporte PCWorld, cette stratégie a permis d’infecter au moins 9 millions de smartphones Android. Les utilisateurs installaient ces applications via des boutiques tierces non sécurisées, sans se douter que leur connexion servait de tunnel à des tiers, une menace désormais ciblée par les scanners de Google.

Le piège ne se limitait pas aux écosystèmes mobiles. L’analyse technique a révélé des vecteurs d’infection sur des environnements de bureau, avec des logiciels malveillants se faisant passer visuellement pour des processus légitimes comme « OneDriveSync » ou « Windows Update ». Une fois installé, le logiciel établissait une connexion discrète avec une infrastructure de commande à deux niveaux (Tier 1 et Tier 2), recevant des instructions pour relayer du trafic web tout en restant invisible pour l’utilisateur. Même des boîtiers TV connectés (set-top boxes) ont été retrouvés avec ces charges utiles actives, prouvant la capacité du réseau à s’infiltrer dans chaque recoin du foyer numérique

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une infrastructure commerciale alimente l’espionnage étatique

Si IPIDEA se présentait officiellement comme une entreprise aux « objectifs commerciaux légitimes », la réalité de son carnet de commandes dessine un paysage bien plus sombre. La structure fonctionnait comme un grossiste en anonymat, revendant l’accès aux appareils infectés via une nébuleuse de marques « façades » comme 922 Proxy, Luna Proxy ou encore Galleon VPN. Cette opacité a permis à une multitude d’acteurs malveillants d’opérer en toute impunité. Selon les données techniques publiées par le Google Cloud Blog, sur une simple période de sept jours en janvier 2026, plus de 550 groupes de cybercriminels ont utilisé ces nœuds de sortie pour dissimuler leurs attaques.

L’ampleur des menaces véhiculées par ce réseau dépasse la simple fraude publicitaire. L’infrastructure a servi de base de lancement pour des botnets redoutables comme « Kimwolf », spécialisé dans les attaques par déni de service (DDoS), ainsi que « Aisuru » et « BadBox2.0 ». Plus inquiétant encore, les chercheurs ont tracé l’utilisation de ces proxys résidentiels jusqu’à des opérations d’espionnage et de cybercriminalité orchestrées par des groupes liés à la Russie, à l’Iran, à la Corée du Nord et à la Chine. Ces acteurs profitaient des adresses IP résidentielles, hautement prisées car situées majoritairement aux États-Unis et en Europe, pour mener des attaques par pulvérisation de mots de passe (password spray) et infiltrer des environnements SaaS d’entreprises sans déclencher les alertes de sécurité géolocalisées.

Le démantèlement d’IPIDEA par Google marque un nouveau coup d’arrêt, mais le modèle économique des proxys résidentiels reste un marché gris en pleine expansion, où la frontière entre monétisation de bande passante et piratage s’efface dangereusement.

FAQ : Comprendre l’affaire IPIDEA et l’action de Google

Qu’est-ce que le réseau IPIDEA exactement ?

IPIDEA était une infrastructure gérée par une entreprise chinoise vendant des services de « proxy résidentiel ». Elle utilisait des millions d’appareils infectés (smartphones, PC) pour masquer l’identité réelle de cybercriminels en faisant passer leur trafic par des connexions domestiques légitimes.

Comment Google a-t-il neutralisé cette menace ?

L’opération a combiné une action juridique et technique. Google a obtenu une ordonnance judiciaire pour saisir les domaines de contrôle du botnet et a mis à jour Google Play Protect pour détecter et bloquer automatiquement les applications contenant les SDK malveillants d’IPIDEA sur les appareils Android.

Suis-je en danger si je n’utilise pas Android ?

Oui, le risque existe. Bien que 9 millions de mobiles Android aient été touchés, l’enquête a révélé que des logiciels Windows (faux « Windows Update ») et des appareils domestiques connectés servaient également de relais au réseau IPIDEA.

Qu’est-ce qu’une adresse IP résidentielle ?

C’est une adresse internet attribuée par un Fournisseur d’Accès Internet (FAI) à un foyer ou une petite entreprise. Contrairement aux adresses IP de serveurs (datacenters), elles sont perçues par les sites web comme appartenant à des utilisateurs humains légitimes, ce qui les rend difficiles à bloquer.

Pourquoi mon adresse IP résidentielle intéresse-t-elle les pirates ?

Les adresses IP résidentielles permettent aux pirates de dissimuler leurs activités malveillantes derrière une connexion d’apparence innocente. En utilisant votre connexion, ils contournent les filtres de sécurité pour mener des attaques DDoS, du vol de données ou de l’espionnage sans déclencher d’alertes géographiques ou de réputation.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.