Faits marquants de la semaine

- Microsoft corrige 59 vulnérabilités dans ses produits, dont six failles déjà exploitées, majoritairement des erreurs d’élévation de privilèges. Cinq sont jugées critiques, 52 importantes et deux de sévérité modérée, couvrant plusieurs composants Windows.

- Aux Pays-Bas, l’autorité de protection des données et le Conseil pour la justice confirment des intrusions via les failles récemment révélées dans Ivanti Endpoint Manager Mobile, ayant affecté leurs systèmes selon une notification adressée au parlement.

- Microsoft colmate une faille Notepad permettant une exécution de code à distance via un lien malveillant dans un fichier Markdown ouvrant des protocoles non vérifiés, tandis que Notepad++ signale une mise à jour compromise liée à des acteurs soutenus par la Chine.

- Apple publie des mises à jour pour iOS, iPadOS, macOS Tahoe, tvOS, watchOS et visionOS, afin de corriger une vulnérabilité zéro-day de corruption mémoire dans dyld, déjà exploitée dans des attaques qualifiées de sophistiquées.

Les correctifs simultanés de Microsoft et Apple illustrent une pression croissante sur les éditeurs, contraints de traiter en urgence des vulnérabilités critiques, souvent déjà exploitées, touchant à la fois des composants cœur de systèmes d’exploitation et des applications jugées anodines comme les éditeurs de texte.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La sélection des 10 actualités à retenir cette semaine

Microsoft corrige 59 vulnérabilités, dont six failles zero-day activement exploitées.

Microsoft a publié mardi des mises à jour de sécurité pour corriger 59 failles dans ses logiciels, dont six vulnérabilités qui, selon l'entreprise, ont été exploitées. Parmi ces 59 failles, cinq sont critiques, 52 importantes et deux… Lire la suite

Les autorités néerlandaises confirment que l'exploit zero-day d'Ivanti a exposé les données de contact d'employés

L'Autorité néerlandaise de protection des données (AP) et le Conseil judiciaire (Rvdr) ont confirmé que leurs systèmes ont été affectés par des cyberattaques exploitant les failles de sécurité récemment découvertes dans Ivanti Endpoint Manager Mobile (EPMM), selon… Lire la suite

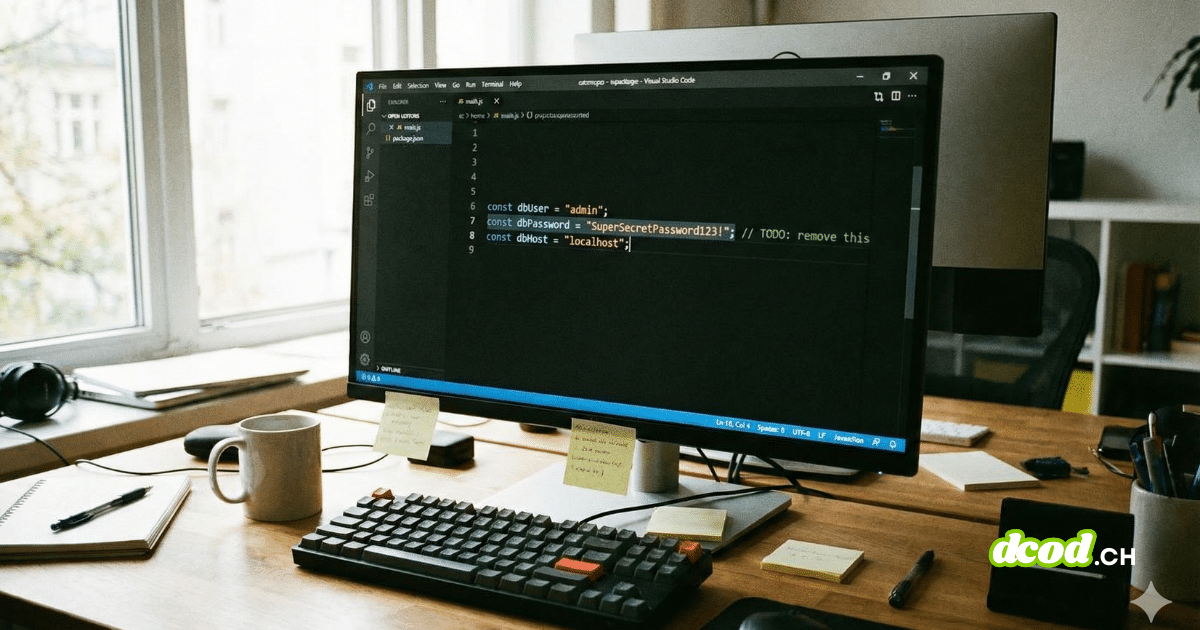

Microsoft corrige une faille du Bloc-notes qui pouvait inciter les utilisateurs à cliquer sur des liens Markdown malveillants.

Microsoft a corrigé une faille de sécurité critique affectant les fichiers Markdown dans le Bloc-notes. Dans les notes de mise à jour publiées mardi, Microsoft indique qu'un individu malveillant pourrait mener une attaque par exécution de code… Lire la suite

Apple corrige une faille zero-day exploitée qui affectait iOS, macOS et les appareils Apple

Apple a publié mercredi des mises à jour pour iOS, iPadOS, macOS Tahoe, tvOS, watchOS et visionOS afin de corriger une faille zero-day exploitée lors de cyberattaques sophistiquées. Cette vulnérabilité, référencée CVE-2026-20700 (score CVSS : non disponible), est… Lire la suite

Microsoft déploie de nouveaux certificats de démarrage sécurisé avant leur expiration en juin.

Microsoft a commencé à déployer des certificats de démarrage sécurisé mis à jour via les mises à jour mensuelles de Windows afin de remplacer les certificats d'origine de 2011 qui expireront fin juin 2026. […] Lire la suite

Un plugin WordPress comptant 900 000 installations est vulnérable à une faille critique d'exécution de code à distance.

Une vulnérabilité critique du plugin WPvivid Backup u0026 Migration pour WordPress, installé sur plus de 900 000 sites web, peut être exploitée pour exécuter du code à distance en téléchargeant des fichiers arbitraires sans authentification. […] Lire la suite

La CISA signale une faille critique de Microsoft SCCM exploitée dans des attaques

Jeudi, la CISA a ordonné aux agences fédérales de sécuriser leurs systèmes contre une vulnérabilité critique de Microsoft Configuration Manager, corrigée en octobre 2024 et désormais exploitée dans des attaques. […] Lire la suite

Fortinet corrige une faille critique d'injection SQL permettant l'exécution de code non authentifié

Fortinet a publié des mises à jour de sécurité pour corriger une faille critique affectant FortiClientEMS, susceptible d'entraîner l'exécution de code arbitraire sur les systèmes vulnérables. Cette vulnérabilité, référencée CVE-2026-21643, présente un score CVSS de 9,1 sur… Lire la suite

Plus de 60 éditeurs de logiciels publient des correctifs de sécurité pour les systèmes d'exploitation, le cloud et les plateformes réseau.

C'est le Patch Tuesday, ce qui signifie que de nombreux éditeurs de logiciels ont publié des correctifs pour diverses failles de sécurité affectant leurs produits et services. Microsoft a corrigé 59 failles, dont six vulnérabilités zero-day activement… Lire la suite

Des chercheurs observent l'exploitation en conditions réelles de la vulnérabilité CVSS 9.9 de BeyondTrust

D'après watchTowr, des acteurs malveillants ont commencé à exploiter une faille de sécurité critique récemment découverte, affectant les produits BeyondTrust Remote Support (RS) et Privileged Remote Access (PRA). « Du jour au lendemain, nous avons observé la première… Lire la suite

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.