Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Au cours de la semaine écoulée, plusieurs incidents majeurs ont marqué le domaine de la cybersécurité, touchant divers secteurs à travers le monde.

Le groupe de ransomware LockBit a fait un retour remarqué avec sa version 4.0, intensifiant ses activités malveillantes et ciblant un large éventail d’organisations. Cette nouvelle variante présente des capacités accrues, rendant les attaques plus sophistiquées et difficiles à contrer.

Dans le secteur de la santé, l’opérateur hospitalier américain Ascension a révélé qu’une attaque par ransomware en mai 2024 avait affecté près de 5,6 millions de personnes. Les données médicales compromises incluent des dossiers patients, des résultats de tests de laboratoire et des informations d’assurance.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

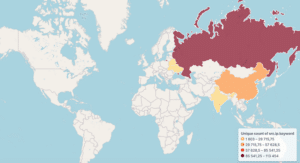

Par ailleurs, le malware BadBox a infecté environ 190 000 appareils Android, compromettant la sécurité des données personnelles des utilisateurs. Ce logiciel malveillant, préinstallé sur certains appareils, se connecte à Internet pour voler des informations et commettre des fraudes publicitaires.

En Ukraine, une cyberattaque attribuée à la Russie a visé des infrastructures gouvernementales critiques, entraînant la suspension des registres d’état civil.

Le groupe de hackers nord-coréen Lazarus a été détecté ciblant des ingénieurs nucléaires avec un nouveau malware modulaire nommé CookiePlus. Cette campagne d’espionnage cybernétique, active depuis au moins 2020, utilise des offres d’emploi fictives pour infiltrer les systèmes des victimes.

En Namibie, le fournisseur national de télécommunications, Telecom Namibia, a subi une attaque par ransomware menée par le groupe Hunters International. Après avoir refusé de payer la rançon, l’entreprise a vu les données de certains de ses clients divulguées sur le dark web.

Le FBI concernant le malware HiatusRAT, qui cible spécifiquement les webcams et les enregistreurs vidéo numériques (DVR) de marques chinoises. Les attaquants exploitent des vulnérabilités non corrigées pour prendre le contrôle de ces appareils.

Enfin, le groupe de ransomware Clop a revendiqué des attaques impliquans via des vulnérabilités zero-day dans les plateformes de transfert de fichiers de Cleo.

Les cyberattaques de la semaine

Groupe de ransomware LockBit prévoit son retour avec la version 4.0

Le groupe de ransomware LockBit lancera bientôt un retour avec la sortie prévue de LockBit 4.0 en février 2025, ont rapporté les chercheurs du dark web de Cyble dans une note aux clients aujourd’hui. Le lancement de LockBit 4.0 interviendra presque…

BadBox se développe rapidement, 190 000 appareils Android infectés

Des experts ont découvert un botnet de 190 000 appareils Android infectés par le bot BadBox, principalement des téléviseurs intelligents Yandex et des smartphones Hisense. Les chercheurs de Bitsight ont découvert une nouvelle infrastructure BADBOX, les données de télémétrie de l’entreprise montrent que plus de 192 000 appareils ont été infectés par le BADBOX…

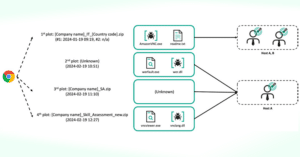

Le juge trouve le fabricant de logiciels espions NSO Group responsable des attaques contre les utilisateurs de WhatsApp

Un juge fédéral en Californie a donné raison à WhatsApp en affirmant que le groupe NSO, la société israélienne de cybersurveillance derrière le logiciel espion Pegasus, avait piraté ses systèmes en envoyant des logiciels malveillants via ses serveurs à des milliers de téléphones de ses utilisateurs. WhatsApp et…

Attaque de ransomware sur le géant de la santé Ascension touchant 5,6 millions de patients

L’attaque cybernétique contre Ascension se classe comme la troisième plus grande violation liée à la santé de l’année 2024. © 2024 TechCrunch. Tous droits réservés. Pour un usage personnel uniquement.

L’Ukraine accuse la Russie d’une méga cyberattaque contre des infrastructures « critiquement importantes ».

L’Ukraine a accusé la Russie d’une importante cyberattaque visant des bases de données gouvernementales cruciales. La vice-Première ministre ukrainienne Olha Stefanishyna a écrit sur Facebook plus tôt vendredi que le « plus grand cyberattaque externe sur les registres de l’État…

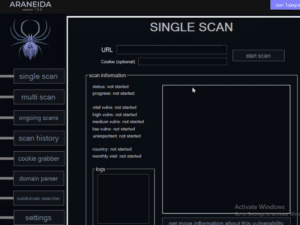

Le service de piratage Web « Araneida » lié à une entreprise turque de technologies de l’information.

Des cybercriminels vendent des centaines de milliers d’ensembles d’identifiants volés avec l’aide d’une version piratée d’Acunetix, un puissant scanner de vulnérabilités d’applications web commercial, selon de nouvelles recherches. Le logiciel piraté est revendu comme un outil d’attaque basé sur le cloud…

Le groupe Lazarus a été repéré en train de cibler des ingénieurs nucléaires avec le malware CookiePlus.

Le groupe Lazarus, un acteur de menace notoire lié à la République populaire démocratique de Corée (RPDC), a été observé en train d’exploiter une « chaîne d’infection complexe » ciblant au moins deux employés appartenant à une organisation liée au nucléaire non nommée dans l’espace d’un…

Le fournisseur de télécommunications de l’État de Namibie affirme que des pirates informatiques ont divulgué des données après avoir refusé de payer une rançon.

La société n’a pas précisé quel type de données a été volé par les cybercriminels, mais selon les rapports des médias locaux, les pirates ont accédé à plus de 400 000 fichiers, y compris des données personnelles et financières appartenant à certains hauts fonctionnaires du gouvernement et aux clients de Telecom Namibia.

Le FBI met en garde contre le malware HiatusRAT ciblant les webcams et les DVR.

POINTS CLÉS DU RÉSUMÉ : Le FBI a émis une Notification à l’Industrie Privée (PIN) pour mettre en évidence de nouvelles campagnes de logiciels malveillants ciblant…

Le ransomware Clop revendique la responsabilité des attaques de vol de données de Cleo.

Le groupe de ransomware Clop a confirmé à BleepingComputer qu’ils sont derrière les récentes attaques de vol de données Cleo, en utilisant des exploits zero-day pour infiltrer les réseaux d’entreprise et voler des données. […]

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.