Le FBI a neutralisé le malware PlugX, infectant plus de 4 200 ordinateurs aux États-Unis, grâce à une opération internationale coordonnée.

Une opération d’envergure pour contrer PlugX

Recevez les nouveaux articles DCOD directement sur Telegram.

🔔 S’abonner au canal DCODUne nouvelle opération de grande ampleur du FBI a permis de neutraliser une menace cybernétique liée à un malware sophistiqué d’origine chinoise. PlugX, un cheval de Troie d’accès à distance, avait infecté des milliers d’ordinateurs aux États-Unis.

Grâce à une collaboration internationale et à des méthodes innovantes, le FBI a réussi à supprimer ce malware de plus de 4 200 systèmes, soulignant l’importance des efforts coordonnés pour lutter contre les cybermenaces globales.

Comprendre les RAT et leur fonctionnement

Un RAT, ou Remote Access Trojan (cheval de Troie d’accès à distance), est un type de logiciel malveillant conçu pour offrir un accès distant non autorisé à un ordinateur ou un réseau. Contrairement à d’autres malwares qui visent à détruire ou chiffrer des données, un RAT se concentre sur le contrôle furtif des systèmes infectés.

Les principes de fonctionnement d’un RAT reposent sur plusieurs étapes clés :

- Infection initiale : Les RATs sont souvent distribués via des pièges tels que des e-mails de phishing, des logiciels piratés ou des pièces jointes malveillantes. Une fois exécuté sur la machine cible, le RAT s’installe discrètement.

- Persistance : Une fois en place, le malware modifie les clés de registre ou s’intègre à des processus système pour survivre aux redémarrages et rester actif sans être détecté.

- Commande et contrôle (C2) : Les RATs communiquent avec leurs opérateurs via des serveurs de commande et de contrôle. Ces serveurs permettent aux attaquants de transmettre des instructions, exfiltrer des données ou même installer d’autres malwares sur la machine compromise.

- Capacités malveillantes : Les RATs offrent un large éventail de fonctionnalités, notamment l’enregistrement des frappes clavier, l’accès aux caméras et microphones, et la manipulation ou suppression de fichiers. Leur furtivité et leur polyvalence en font un outil de choix pour les cybercriminels et les groupes d’espionnage.

Le caractère insidieux des RATs repose sur leur capacité à fonctionner en arrière-plan sans être détectés par des utilisateurs non avertis, ce qui les rend particulièrement difficiles à éradiquer.

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCODPlugX : Origines et dangers

PlugX, également connu sous le nom de Korplug, est un cheval de Troie d’accès à distance (RAT) utilisé par des groupes de cyberespionnage, principalement affiliés à la République populaire de Chine. Depuis près d’une décennie, il est exploité pour dérober des informations sensibles en ciblant des organisations dans des secteurs variés tels que la défense, les infrastructures critiques et les technologies. Ce malware est particulièrement redoutable grâce à sa capacité à rester caché et à contourner les mesures de sécurité.

En 2024, une version spécifique de PlugX utilisée par le groupe « Mustang Panda » a été identifiée comme ciblant des infrastructures aux États-Unis. Ces activités ont poussé les autorités américaines, en collaboration avec des partenaires internationaux, à lancer une opération de grande envergure pour éliminer cette menace.

L’opération menée par le FBI, avec l’autorisation des tribunaux américains, a été remarquablement méthodique. Voici les étapes principales de cette initiative.

1. Identification et contrôle de l’infrastructure malveillante

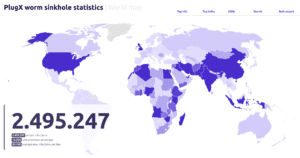

L’opération a débuté lorsque les autorités françaises, en partenariat avec l’entreprise de cybersécurité Sekoia, ont identifié les serveurs de commande et de contrôle (C2) utilisés par PlugX.

Ces serveurs permettent aux attaquants de piloter le malware et d’exfiltrer des données des systèmes compromis. Une fois localisée, l’infrastructure a été placée sous le contrôle des autorités, une étape cruciale pour couper la communication entre le malware et ses opérateurs.

2. Analyse des ordinateurs infectés

Grâce à l’accès aux serveurs C2, le FBI a cartographié l’étendue des infections. Plus de 4 200 ordinateurs répartis aux États-Unis ont été identifiés comme compromis. Ces appareils appartenaient à des organisations diverses et à des particuliers souvent inconscients de l’intrusion.

Le FBI a également analysé le fonctionnement du malware, qui utilisait des clés de registre persistantes et des fichiers cachés dans des répertoires système, rendant sa détection difficile pour les solutions de sécurité classiques.

3. Émission de commandes pour la suppression

Une fois les ordinateurs infectés identifiés, le FBI a envoyé des commandes spécifiques via les serveurs C2 contrôlés. Ces instructions ont permis de désactiver et de supprimer PlugX sans affecter les fonctions légitimes des systèmes compromis.

L’approche adoptée a été conçue pour éviter tout dommage collatéral, préservant les données et les systèmes des utilisateurs. Chaque étape a été encadrée par une autorisation légale, garantissant le respect de la législation américaine.

4. Communication avec les victimes

Les propriétaires des systèmes affectés ont été notifiés des actions entreprises. Ils ont également reçu des recommandations pour renforcer la sécurité de leurs infrastructures et prévenir de futures compromissions.

Parmi ces recommandations figuraient l’installation de mises à jour, l’utilisation d’antivirus performants et la sensibilisation aux attaques de phishing.

Une opération coordonnée au multiples défis

Cette opération a permis de supprimer le malware PlugX de plus de 4’000 ordinateurs à travers les États-Unis. Elle illustre une coordination remarquable dans la lutte contre les cybermenaces, mais soulève également des questions sur la gestion de la vie privée et de la propriété des systèmes.

Les postes de travail concernés n’appartenaient en effet pas exclusivement à des entreprises ou organisations, mais étaient répartis dans diverses régions du pays, touchant aussi bien des particuliers que des petites structures.

Ces actions du FBI ont été menées sans le consentement explicite des propriétaires, bien qu’elles aient été justifiées par des motifs de sécurité publique et la nécessité de neutraliser des cybercriminels. Cela met en évidence l’équilibre complexe entre protection collective et respect des droits individuels dans le cadre des opérations de cybersécurité.

Pour en savoir plus

Le FBI a piraté des milliers d’ordinateurs pour permettre à un logiciel malveillant de se désinstaller automatiquement

Le FBI a piraté des milliers d’ordinateurs à travers les États-Unis dans le cadre d’une opération visant à trouver et à supprimer le logiciel malveillant PlugX des appareils infectés.

Le FBI supprime le malware PlugX de 4 250 ordinateurs piratés au cours d’une opération de plusieurs mois

Le ministère américain de la Justice (DoJ) a révélé mardi qu’une opération autorisée par un tribunal a permis au Federal Bureau of Investigation (FBI) de supprimer le malware PlugX de plus de 4 250 ordinateurs infectés dans le cadre d’une « opération policière de plusieurs mois ».

Le FBI supprime le malware chinois PlugX de milliers d’ordinateurs aux États-Unis

Le malware, contrôlé par le groupe de cyberespionnage chinois Mustang Panda (également connu sous le nom de Twill Typhoon), a infecté des milliers de systèmes à l’aide d’une variante de PlugX avec un composant vermifuge qui lui permettait de se propager via des clés USB.

Le FBI a supprimé le malware PlugX lié à la Chine de plus de 4 200 ordinateurs américains

Le FBI a supprimé le malware chinois PlugX de plus de 4 200 ordinateurs dans des réseaux à travers les États-Unis, a rapporté le ministère américain de la Justice. Le ministère de la Justice et le FBI, ainsi que des partenaires internationaux, ont annoncé…

(Re)découvrez également:

Plus de 12 milliards $ de pertes en 2023 selon le dernier rapport IC3 du FBI

Le rapport de l’IC3 montre une augmentation de la cybercriminalité aux États-Unis en 2023, avec des pertes dépassant 12,5 milliards de dollars.

OpenText dévoile les 6 malwares les plus dangereux de 2024

OpenText a publié son rapport 2024 sur les malwares, identifiant six menaces majeures, dont LockBit et Akira, qui ciblent les infrastructures critiques.

Les cyberattaques en forte hausse en 2024 selon Microsoft

Le rapport annuel de Microsoft sur la défense numérique 2024 analyse l’évolution des cybermenaces, en soulignant la complexité croissante des attaques, notamment celles par des États-nations, et l’impact de l’IA.

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕