Voici le rapport de veille des actus cybersécurité les plus intéressantes de la semaine passée.

Le résumé de la semaine

Au cours de la semaine passée, plusieurs événements significatifs ont marqué le domaine de la cybersécurité, touchant divers aspects tels que la protection des données, les menaces étatiques et les initiatives réglementaires.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Le gouvernement britannique a émis une ordonnance secrète en vertu de l’Investigatory Powers Act de 2016, exigeant d’Apple la création d’une porte dérobée permettant aux services de sécurité d’accéder aux sauvegardes chiffrées des comptes iCloud des utilisateurs. Cette mesure offrirait aux autorités britanniques un accès global aux données des utilisateurs, sans possibilité pour Apple d’en informer ces derniers. En réponse, Apple envisage de désactiver la fonction de protection avancée des données au Royaume-Uni, bien que cette action ne réponde pas entièrement aux exigences gouvernementales.

Parallèlement, une campagne soutenue par le Kremlin, nommée Doppelgänger, a intensifié ses efforts pour influencer les électeurs allemands à l’approche des élections du 23 février. Cette opération utilise des sites d’actualités factices, des comptes dormants et du contenu généré par intelligence artificielle pour diffuser de fausses informations et saper la confiance dans les institutions occidentales. Les autorités allemandes ont identifié plus de 100 sites pseudo-journalistiques accumulant du contenu générique, souvent généré par IA, en prévision de cette campagne de désinformation.

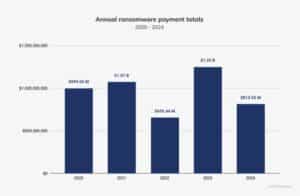

En matière de cybercriminalité, une analyse de Chainalysis a révélé une diminution de 35 % des paiements liés aux ransomwares en 2024 par rapport à 2023, malgré une augmentation du nombre d’attaques. Cette baisse est attribuée aux actions des forces de l’ordre contre des groupes majeurs comme LockBit et ALPHV/BlackCat, ainsi qu’à une amélioration des pratiques de cybersécurité au sein des organisations, qui préfèrent restaurer leurs systèmes à partir de sauvegardes plutôt que de céder aux demandes de rançon.

En Inde, la Reserve Bank of India (RBI) a annoncé la création d’un domaine internet exclusif « bank.in » pour les banques du pays, dans le but de lutter contre la fraude numérique. Cette initiative vise à réduire les menaces en matière de cybersécurité et les activités malveillantes telles que le phishing, tout en renforçant la confiance dans les services bancaires et de paiement en ligne. Les enregistrements pour ces domaines débuteront en avril 2025, avec l’Institute for Development and Research in Banking Technology (IDRBT) agissant en tant que registraire exclusif.

Des chercheurs ont découvert que le réseau de diffusion de contenu chinois Funnull CDN utilise une pratique appelée « blanchiment d’infrastructure ». Cette méthode consiste à louer des adresses IP auprès de fournisseurs de services cloud légitimes tels qu’Amazon Web Services (AWS) et Microsoft Azure, puis à les utiliser pour héberger des sites web criminels. Les acteurs malveillants changent continuellement ces ressources cloud pour échapper à la détection, compliquant ainsi les efforts de défense des professionnels de la cybersécurité.

Les actus cybersécurité de la semaine

Apple a reçu l’ordre d’ouvrir les comptes d’utilisateurs cryptés dans le monde entier pour empêcher l’espionnage britannique

Selon certaines informations, le gouvernement britannique aurait ordonné à Apple de créer une porte dérobée qui permettrait aux responsables de la sécurité d’accéder aux sauvegardes iCloud cryptées des utilisateurs. Si cette solution était mise en œuvre, les services de sécurité britanniques auraient accès aux sauvegardes de n’importe quel appareil…

Un groupe d’étudiants poursuit le ministère de l’Éducation pour avoir signalé l’accès du DOGE aux bases de données d’aide financière

L’association étudiante de l’Université de Californie, qui dessert tous les campus du système dans tout l’État, poursuit le ministère de l’Éducation pour l’accès signalé des employés du DOGE d’Elon Musk aux bases de données fédérales d’aide aux étudiants.

L’armée de robots de Poutine tente de faire basculer les élections allemandes

BERLIN — Des robots russes ont provoqué une vague spectaculaire de désinformation sur le réseau social X jours avant les élections allemandes, selon un rapport gouvernemental consulté par POLITICO. Au cœur de cette campagne…

Les paiements de ransomware ont chuté de 35 % en 2024

Les paiements de ransomware ont connu une baisse spectaculaire de 35 % l’année dernière par rapport à 2023, alors même que la fréquence globale des attaques de ransomware a augmenté, selon un nouveau rapport publié par la société d’analyse de blockchain Chainalysis. La baisse considérable des extorsions…

Les services secrets russes recrutent des Ukrainiens pour des attaques terroristes via des applications de messagerie

Les services secrets russes recrutent des Ukrainiens pour des attaques terroristes via des applications de messagerie et des forums, en leur offrant un salaire rapide, préviennent les forces de l’ordre ukrainiennes. Selon les forces de l’ordre ukrainiennes, les services secrets russes utilisent des applications de messagerie et des forums pour recruter des Ukrainiens pour des attaques terroristes.

La RBI indienne lance le domaine exclusif « bank.in » pour lutter contre la fraude bancaire numérique

La banque centrale indienne, la Reserve Bank of India (RBI), a annoncé qu’elle allait introduire un domaine Internet exclusif « bank.in » pour les banques du pays afin de lutter contre la fraude financière numérique. « Cette initiative vise à réduire les menaces de cybersécurité et les activités malveillantes telles que…

L’application DeepSeek transmet les données sensibles des utilisateurs et des appareils sans cryptage

Un nouvel audit de l’application mobile de DeepSeek pour le système d’exploitation Apple iOS a révélé des problèmes de sécurité flagrants, le principal étant qu’elle envoie des données sensibles sur Internet sans aucun cryptage, les exposant ainsi à des attaques d’interception et de manipulation.

Le « blanchiment d’infrastructures » chinois abuse d’AWS et du cloud Microsoft

Funnull CDN loue des adresses IP auprès de fournisseurs de services cloud légitimes et les utilise pour héberger des sites Web criminels, en faisant circuler en permanence les ressources cloud et en en acquérant de nouvelles pour garder une longueur d’avance sur la détection des cyberdéfenseurs.

(Re)découvrez la semaine passée:

L’hebdo cybersécurité (2 fév 2025)

Découvrez les actualités cybersécurité les plus intéressantes de la semaine du 2 février 2025

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.