Groupe jeune, attaques ciblées, stratégie de communication inédite : HellCat s’impose sur la scène cybercriminelle avec méthode et insolence.

Un groupe jeune qui frappe fort

17 ans. C’est l’âge revendiqué par Pryx, l’un des fondateurs de HellCat. Ce chiffre résume à lui seul la radicale nouveauté de ce groupe apparu fin 2024. Identifié d’abord sur les forums cybercriminels comme BreachForums, HellCat est né dans les cercles de hackers spécialisés dans les fuites de données. Ses membres fondateurs — Pryx, Rey, Grep, IntelBroker — sont rapidement passés à l’offensive avec un modèle d’organisation et de communication singulier.

En quelques mois, HellCat a ciblé des multinationales comme Dell, Capgemini, Telefónica, Schneider Electric, ainsi que des institutions gouvernementales en Jordanie, en Israël ou en Tanzanie. Dès ses débuts, le groupe affiche une stratégie claire : viser des organisations visibles et critiques (secteurs public et privé confondus), pour maximiser l’effet médiatique et la pression sur les victimes.

Origine, structure et posture stratégique

HellCat n’est pas un groupe de ransomware classique. Il se construit dès ses débuts comme une marque. Dès novembre 2024, ses membres annoncent le lancement d’un nouveau forum cybercriminel baptisé Dangerzone, conçu pour étendre leur influence et servir de base à leur activité RaaS (ransomware-as-a-service). Ce forum permettrait à HellCat de recruter, d’échanger des données, et de construire une communauté fidèle.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Contrairement à des groupes comme Conti ou LockBit, HellCat affiche une organisation décentralisée et revendiquée. Il ne cache pas ses objectifs, ses motivations (parfois idéologiques), ni l’identité pseudonymisée de ses membres. Leur transparence stratégique est une rupture dans un écosystème où l’opacité est la norme. L’un des membres fondateurs, Pryx, a accordé une interview en décembre 2024, dans laquelle il déclare viser prioritairement les États-Unis et Israël, en raison de convictions personnelles. Une posture à la frontière entre cybercriminalité et hacktivisme.

Méthodes d’attaque : phishing, credentials, Jira et scripts PowerShell

HellCat combine des techniques classiques à des tactiques opportunistes bien maîtrisées. L’accès initial aux réseaux cibles repose principalement sur l’exploitation d’identifiants compromis, souvent volés par des malwares voleurs d’informations (infostealers).

Les chaînes d’infection typiques suivent ce schéma :

- Vol d’identifiants via infostealers (généralement récupérés sur des places de marché clandestines ou grâce à des campagnes de phishing)

- Connexion aux services internes, notamment Jira, très utilisé dans l’écosystème tech et parfois mal sécurisé

- Déploiement de scripts PowerShell pour mouvement latéral, exécution de charges utiles et installation d’outils post-exploitation (ex. Sliver C2)

- Exfiltration massive de données, souvent via des services SFTP détournés

- Déclenchement du chiffrement final, parfois sans modification d’extension de fichiers

Le cas de Telefónica en janvier 2025 est emblématique : 470 000 tickets internes et 236 000 lignes de données clients ont été extraits via des comptes Jira compromis par des infostealers, après infection de postes utilisateurs.

Parmi les cibles touchées avec cette méthode :

- Schneider Electric (France) : 40 Go de données volées

- Jaguar Land Rover (UK)

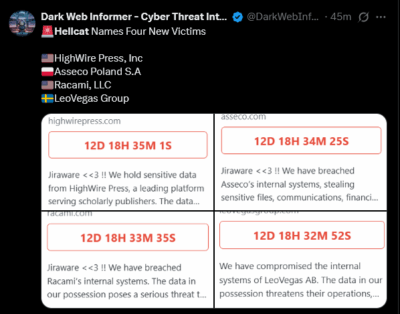

- Pinger Inc., Orange, Dell, Capgemini, Asseco, LeoVegas…

Un ciblage assumé : gouvernements et multinationales critiques

HellCat adopte une posture de « big game hunting » : les cibles ne sont pas choisies au hasard, mais pour leur visibilité et leur sensibilité. Le groupe affiche une priorité claire pour les organisations gouvernementales (parlements, ministères, institutions publiques). En quelques mois, il a frappé :

- Le parlement israélien (Knesset) : 64 Go de données volées

- Le ministère de l’Éducation jordanien

- Un établissement public en Tanzanie

Mais HellCat ne s’arrête pas là. Les entreprises technologiques, industrielles, télécoms, ou éducatives font aussi partie des cibles de choix : Telefónica, Orange, Schneider Electric, Jaguar, etc. Aucun secteur n’est exclu, tant que l’impact est stratégique et la rançon potentiellement rentable.

Géographiquement, HellCat est actif sur tous les continents. Il montre néanmoins une insistance particulière sur les États-Unis, Israël et l’Europe occidentale, tout en maintenant des opérations en Afrique et en Amérique latine.

Un modèle économique structuré : RaaS et double extorsion

HellCat fonctionne sur le modèle RaaS : ses affiliés mènent les attaques, partagent les gains avec les opérateurs de la plateforme. Le groupe fournit le ransomware, l’infrastructure, la gestion des fuites, et même la négociation.

La double extorsion est systématique : données exfiltrées et systèmes chiffrés. Les demandes de rançon sont calibrées selon la cible :

- 125 000 $ exigés à Schneider Electric, avec une touche provocante (paiement réclamé en « baguettes » de pain, avant d’être précisé en Monero)

- Réduction de 50 % offerte si la victime reconnaît publiquement l’incident

Les victimes reçoivent :

- Une clé de déchiffrement

- Une promesse de non-divulgation

- Un rapport sur les failles exploitées

HellCat soigne sa réputation RaaS : fiabilité, efficacité, communication. Il cherche à attirer des affiliés en jouant la carte de la transparence… criminelle.

Communication : l’arme psychologique et médiatique

Ce qui distingue vraiment HellCat, c’est sa stratégie de communication. Le groupe est omniprésent :

- Il revendique ses attaques sur X (ex-Twitter)

- Il diffuse des échantillons de données sur un site vitrine de leaks

- Il publie des captures d’écran de ses accès internes (ex. Jira de Schneider Electric)

- Il s’autorise humour et sarcasme pour ridiculiser ses victimes

Cette posture sert plusieurs objectifs :

- Faire pression sur les victimes en rendant l’incident public

- Montrer sa capacité de nuisance pour crédibiliser les futures attaques

- Recruter des affiliés et gagner en notoriété dans la communauté cybercriminelle

La communication n’est pas un outil secondaire, mais un levier stratégique central. HellCat manie le storytelling et l’humiliation publique comme une extension de son arsenal technique.

Comparatif : ce qui distingue HellCat des autres groupes majeurs

HellCat emprunte aux grands groupes (LockBit, Conti, BlackCat) les recettes classiques :

- Double extorsion

- Partage RaaS

- Ciblage stratégique

Mais plusieurs éléments le différencient :

1. Jeunesse et transparence : Là où Conti ou LockBit sont structurés comme des mafias silencieuses, HellCat assume une identité publique et une organisation délibérément visible. Pryx se déclare adolescent, les pseudonymes sont récurrents, les messages sont signés.

2. Canal d’accès privilégié : HellCat exploite massivement les identifiants Jira compromis, là où d’autres groupes s’appuient davantage sur RDP, VPN exposés ou brokers d’accès initiaux. C’est une signature opérationnelle originale.

3. Communication publique et décalée : Le ton utilisé par HellCat (humour, interviews, provocations) tranche avec la sobriété des autres groupes. Leur présence sur X et les forums grand public n’a pas d’équivalent à ce jour.

4. Tactiques psychologiques : En diffusant des documents personnels, en provoquant médiatiquement ses cibles, en jouant la carte de l’humiliation, HellCat agit plus comme un acteur informationnel que comme un simple extorqueur.

5. Montants modérés, mais ciblés : Les rançons sont calibrées pour être « acceptables », en échange d’un service complet. Une logique d’optimisation plutôt que d’avidité brutale.

Conclusion : HellCat, acteur émergent à surveiller de près

HellCat incarne une nouvelle génération de ransomware : agile, provocant, multicanal. Il combine des attaques classiques à une posture médiatique hors norme. Son impact ne se mesure pas seulement en téraoctets volés ou en machines chiffrées, mais aussi en nombre de mentions dans les médias et en réputation construite sur la scène clandestine.

Face à cette menace, les défenseurs doivent intégrer une double vigilance :

- Technique, via la surveillance des identifiants volés, l’analyse des accès Jira, et le durcissement des outils collaboratifs

- Organisationnelle et médiatique, pour anticiper les scénarios d’extorsion publique, gérer les fuites de données sensibles et préparer une réponse de crise adaptée

HellCat est encore jeune, mais déjà très structuré. Son ambition dépasse le simple gain financier : il veut imposer son style. Et cela en fait une menace sérieuse pour 2025.

Pour en savoir plus

Ransomware HellCat : ce que vous devez savoir

Qu’est-ce que HellCat ? HellCat est le nom d’un groupe de rançongiciels en tant que service (RaaS) relativement récent, qui s’est fait connaître au second semestre 2024. Comme de nombreux autres rançongiciels, HellCat s’infiltre dans les organisations, vole des fichiers sensibles et chiffre les ordinateurs.

Le groupe de rançongiciels HELLCAT frappe à nouveau : quatre nouvelles victimes ont été piratées via les identifiants Jira des journaux d’Infostealer.

Le groupe de ransomware HellCat a une fois de plus démontré sa concentration incessante sur l’exploitation des informations d’identification Jira volées via un logiciel malveillant infostealer, ciblant quatre nouvelles organisations : HighWire Press, Asseco, Racami et LeoVegas Group.

Qui est le groupe Hellcat Ransomware ? | Bridewell

Bridewell CTI a identifié et rassemblé diverses sources de données pour mettre en évidence les membres du groupe Hellcat, y compris leurs rôles et responsabilités.

HellCat et Morpheus | Deux marques, une même charge utile : les affiliés du ransomware diffusent un code identique

L’analyse des charges utiles suggère que les affiliés peuvent utiliser une base de code partagée ou un générateur commun pour déployer des attaques sous différentes marques RaaS.

(Re)découvrez également:

La CISA et le FBI sonnent l’alarme face au ransomware Medusa

Le ransomware Medusa, actif depuis 2021, a déjà fait plus de 300 victimes aux États-Unis.

Black Basta et Medusa : deux ransomwares en pleine expansion en 2025

La montée des ransomwares Black Basta et Medusa en 2025 souligne la professionnalisation du cybercrime avec des attaques massives et sophistiquées.

Black Basta : 200 000 messages internes dévoilent les coulisses d’un empire cybercriminel

Une fuite massive de messages internes de Black Basta révèle des conflits internes.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).