Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Le résumé de la semaine

Une vague d’attaques dans l’univers des cryptomonnaies a marqué la semaine, avec deux cas marquants. Le protocole Cetus a perdu 223 millions de dollars à cause d’une faille exploitée dans ses mécanismes automatisés. Les pirates ont manipulé les calculs de valeur des actifs pour voler de vrais fonds. Une partie a été transférée vers Ethereum, mais 162 millions ont pu être bloqués. La plateforme propose d’abandonner toute action en justice si les fonds sont rendus, et offre une prime de 5 millions pour identifier les coupables. Par ailleurs, la plateforme Cork Protocol a suspendu ses opérations après avoir perdu 12 millions de dollars en Ethereum. En parallèle, une alerte concerne la vente de plus de 500 bases de données issues de plateformes crypto sur le dark web.

Des attaques ont aussi touché des entreprises de services informatiques. Commvault, une société spécialisée dans la sauvegarde cloud, a été visée via une faille technique récemment découverte. Des pirates pourraient avoir accédé aux données de clients utilisant les solutions de sauvegarde pour Microsoft 365. L’agence américaine CISA prévient que d’autres entreprises pourraient être concernées. De son côté, l’éditeur ConnectWise a signalé une intrusion ciblant son outil de support à distance ScreenConnect. L’origine serait liée à un groupe soutenu par un État. Les correctifs ont été appliqués et la surveillance renforcée.

Les infrastructures critiques restent vulnérables. Nova Scotia Power, une entreprise d’électricité canadienne, a confirmé une attaque par rançongiciel. Bien que la fourniture d’électricité n’ait pas été affectée, des données personnelles sensibles de clients ont été volées. L’entreprise n’a pas payé la rançon. MathWorks, qui développe le logiciel MATLAB, a également été victime d’une attaque similaire, provoquant une panne de ses services. En parallèle, Coca-Cola et son partenaire CCEP ont été visés par deux attaques indépendantes, avec une fuite de données concernant du personnel et des clients.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des groupes liés à des États poursuivent leurs actions. Le groupe APT28, associé à l’armée russe, cible les entreprises technologiques et de logistique qui soutiennent l’Ukraine. Les méthodes utilisées incluent des campagnes d’hameçonnage, l’exploitation de failles dans des logiciels connus, et même la compromission de caméras de surveillance. Aux Pays-Bas, un nouveau groupe nommé « Laundry Bear » a été identifié, tandis que la République tchèque a officiellement accusé un groupe chinois, APT31, d’avoir ciblé son ministère des Affaires étrangères.

Les tentatives d’escroquerie par ingénierie sociale sont toujours très actives. Le groupe « Silent Ransom Group » se fait passer pour du personnel IT auprès de cabinets juridiques américains pour obtenir un accès à distance aux systèmes. Ensuite, ils volent les données et réclament une rançon. D’autres groupes diffusent des logiciels malveillants via de faux sites promettant des outils basés sur l’IA ou des antivirus. Certains imitent même des logiciels de gestion de mots de passe pour mieux tromper leurs victimes. Ces faux sites sont promus via des publicités sur des moteurs de recherche comme Bing.

La menace des attaques DDoS monte d’un cran. Le site KrebsOnSecurity a été visé par une attaque atteignant 6,3 térabits par seconde, un record quasi absolu. Cette attaque, brève mais très puissante, aurait été déclenchée par un réseau de machines piratées (botnet) nommé Aisuru, composé d’objets connectés compromis. Elle pourrait avoir été un test de démonstration destiné à des acheteurs potentiels.

Enfin, Victoria’s Secret a dû fermer temporairement son site web et certains services en magasin après un incident de sécurité. L’entreprise a fait appel à des experts externes pour comprendre et gérer la situation. Ce cas s’ajoute à une série d’attaques visant les grandes marques du secteur de la mode ces dernières semaines.

Les cyberattaques de la semaine

Des escrocs ont volé plus de 200 millions de dollars à la plateforme d’échange de crypto-monnaies Cetus Protocol

Le protocole Cetus a signalé un vol de cryptomonnaies de 223 millions de dollars et propose d’abandonner les poursuites judiciaires si les fonds volés sont restitués. La semaine dernière, des acteurs malveillants ont volé environ 223 millions de dollars à des plateformes décentralisées.

ConnectWise a subi une cyberattaque menée par un acteur étatique sophistiqué

ConnectWise a détecté une activité suspecte liée à un acteur étatique, affectant un petit nombre de ses clients ScreenConnect. ConnectWise a révélé avoir détecté une activité suspecte liée à un acteur étatique avancé.

Victoria’s Secret ferme son site Web après un incident de sécurité

Victoria’s Secret, le géant de la mode, a fermé son site Web et certains services de sa boutique en raison d’un incident de sécurité en cours […]

Les services de renseignement néerlandais démasquent le groupe de pirates informatiques russe jusqu’alors inconnu « Laundry Bear »

Les récentes attaques contre des institutions aux Pays-Bas sont l’œuvre d’un groupe de pirates informatiques russes jusqu’alors inconnu, baptisé Laundry Bear par les services de renseignement néerlandais. Microsoft a également signalé l’existence de ce groupe, le baptisant Void Blizzard.

Google met en garde contre des pirates informatiques basés au Vietnam qui utilisent de faux générateurs de vidéos IA pour propager des logiciels malveillants

Selon l’unité Mandiant de Google, des pirates informatiques probablement basés au Vietnam ont fait la publicité de sites Web proposant des outils de génération de vidéos basés sur l’IA, puis ont utilisé ces sites pour diffuser des infostealers et d’autres logiciels malveillants.

Plus de 12 millions de dollars volés à la plateforme crypto Cork Protocol

La plateforme financière décentralisée Cork Protocol a suspendu ses échanges et lancé une enquête après que des millions de dollars d’Ethereum ont été perdus dans un « incident de sécurité ».

Nova Scotia Power confirme avoir été victime d’une attaque de rançongiciel, mais n’a pas payé la rançon.

Nova Scotia Power confirme avoir été victime d’une attaque par rançongiciel, mais n’a pas payé la rançon, près d’un mois après avoir dénoncé la cyberattaque. Nova Scotia Power a confirmé avoir été victime…

Des cybercriminels clonent un site antivirus pour diffuser Venom RAT et voler des portefeuilles de cryptomonnaies

Des chercheurs en cybersécurité ont révélé une nouvelle campagne malveillante utilisant un faux site web faisant la promotion d’un logiciel antivirus Bitdefender pour inciter les victimes à télécharger un cheval de Troie d’accès à distance appelé Venom RAT. Cette campagne témoigne d’une « intention claire de cibler des individus… »

La République tchèque accuse les pirates informatiques APT31 liés à la Chine d’être responsables de la cyberattaque de 2022

La République tchèque a officiellement accusé mercredi un acteur malveillant lié à la République populaire de Chine (RPC) d’avoir ciblé son ministère des Affaires étrangères. Dans une déclaration publique, le gouvernement a indiqué avoir identifié la Chine comme responsable de l’attaque.

Les développeurs de MATLAB confirment qu’une attaque par ransomware est à l’origine de la panne de service

MathWorks, un développeur leader de logiciels de calcul mathématique et de simulation, a révélé qu’une récente attaque de ransomware est à l’origine d’une panne de service en cours. […]

Le piratage de M&S pourrait avoir été causé par des problèmes de sécurité chez le géant informatique indien Tata Consultancy Services

Marks & Spencer a subi un cyberincident en avril 2025. Des rapports ont affirmé que l’attaque était l’œuvre de ScatteredSpider. Tata Consultancy Services enquête pour savoir si l’attaque provenait de son réseau. Tata Consultancy Services (TCS), une société informatique indienne faisant partie du géant…

L’attaque de Commvault pourrait mettre en danger les entreprises SaaS du monde entier, prévient la CISA

Des pirates informatiques d’États-nations abusent d’une faille zero-day de Commvault pour cibler les entreprises SaaSLa CISA avertit les utilisateurs de corriger leurs systèmesUne campagne à grande échelle est actuellement en cours, a-t-on déclaréL’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) met en garde contre la récente violation de Commvault…

Des pirates informatiques auraient vendu plus de 500 bases de données cryptographiques volées sur des forums du Dark Web.

Un pirate informatique a fait parler de lui en vendant une archive ZIP contenant plus de 500 bases de données compromises, ce qui semble porter un sérieux coup à la cybersécurité de plusieurs sociétés de cryptomonnaies. Cette opération clandestine, menée sur des forums du dark web, met en lumière…

Le créateur du ransomware VanHelsing exposé sur les forums de hackers

Le paysage de la cybersécurité révèle que le rançongiciel VanHelsing a subi une faille de sécurité importante, son code source ayant été divulgué publiquement. Selon des chercheurs en sécurité, cette fuite est survenue suite à un conflit interne avec un ancien développeur qui avait tenté de…

Un pirate informatique vole 223 millions de dollars lors du vol de cryptomonnaies du protocole Cetus

L’échange décentralisé Cetus Protocol a annoncé que des pirates informatiques ont volé 223 millions de dollars en crypto-monnaie et propose un accord pour arrêter toute action en justice si les fonds sont restitués. […]

Les pirates informatiques diffusent un faux ransomware de gestionnaire de mots de passe via les publicités Bing

Depuis que je suis sur Internet, on m’a toujours conseillé de ne rien télécharger sans l’avoir vérifié au préalable, surtout s’il s’agit d’un programme ou d’un exécutable. C’est tout aussi vrai…

Coca-Cola et son partenaire d’embouteillage touchés par un rançongiciel et une violation de données lors d’attaques distinctes

Coca-Cola et son partenaire d’embouteillage CCEP ont été ciblés par des cyberincidents distincts, le gang de ransomware Everest et le groupe de piratage Gehenna revendiquant des violations de données impliquant des données sensibles sur les employés et la CRM.

KrebsOnSecurity a été victime d’une attaque DDoS quasi-record de 6,3 Tbit/s

La semaine dernière, KrebsOnSecurity a été victime d’une attaque par déni de service distribué (DDoS) frôlant les records, avec un débit de plus de 6,3 térabits de données par seconde (un térabit correspond à mille milliards de bits de données). Cette brève attaque semble avoir été…

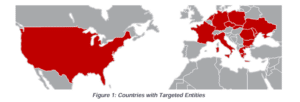

APT28, lié à la Russie, cible les entités logistiques et les entreprises technologiques occidentales

La CISA avertit que le groupe APT28, lié à la Russie, cible les entreprises occidentales de logistique et de technologie qui aident l’Ukraine, ce qui représente une menace accrue pour les chaînes d’approvisionnement. Le groupe de cyberespionnage APT28, lié à la Russie, intensifie ses opérations contre les entreprises occidentales de logistique et de technologie qui transportent des fournitures…

Le FBI prévient que le groupe Silent Ransom cible les cabinets d’avocats

Le FBI prévient que le groupe Silent Ransom cible des cabinets d’avocats américains depuis deux ans en utilisant des techniques d’extorsion par hameçonnage et ingénierie sociale. Le FBI prévient que le groupe Silent Ransom, actif depuis…

(Re)découvrez la semaine passée:

Les dernières cyberattaques (27 mai 2025)

Découvrez les principales cyberattaques repérées cette semaine du 27 mai 2025

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.