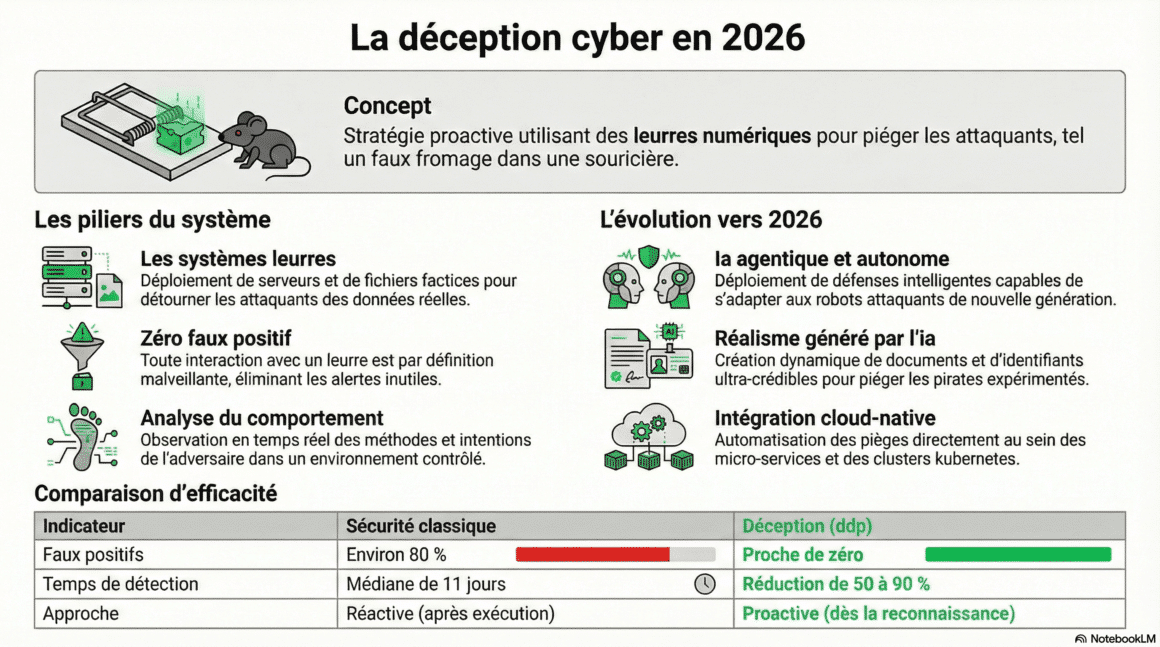

TL;DR : L’essentiel

- La technologie de déception est une défense proactive qui utilise des leurres, comme de faux serveurs, pour attirer les attaquants et observer leurs méthodes dans un environnement parfaitement contrôlé et sécurisé.

- Toute interaction avec un leurre signale une menace quasi certaine. Cela réduit drastiquement les faux positifs, permettant aux équipes de sécurité de se concentrer exclusivement sur les attaques réelles en cours.

- Les tactiques varient de simples « honeypots » simulant un service à des réseaux de déception complexes imitant des infrastructures critiques, comme des systèmes industriels (SCADA) ou des équipements médicaux connectés.

- L’intelligence artificielle rend ces pièges plus réalistes et adaptatifs. Ils évoluent en temps réel selon le comportement de l’attaquant, rendant la supercherie beaucoup plus difficile à détecter pour l’intrus.

Face à des cyberattaques de plus en plus sophistiquées, se produisant en moyenne toutes les 39 secondes, les défenses traditionnelles comme les pare-feux et les antivirus sont désormais dépassées. Ces outils, bien que nécessaires, se contentent de réagir aux menaces une fois qu’elles frappent à la porte. La technologie de déception, ou deception technology, propose un renversement de cette asymétrie qui a longtemps favorisé les assaillants. Elle change les règles du jeu en faisant basculer la cybersécurité d’une posture passive à une défense active, transformant le réseau de la victime en un véritable terrain miné pour l’attaquant.

Retourner la situation : qu’est-ce que la technologie de déception ?

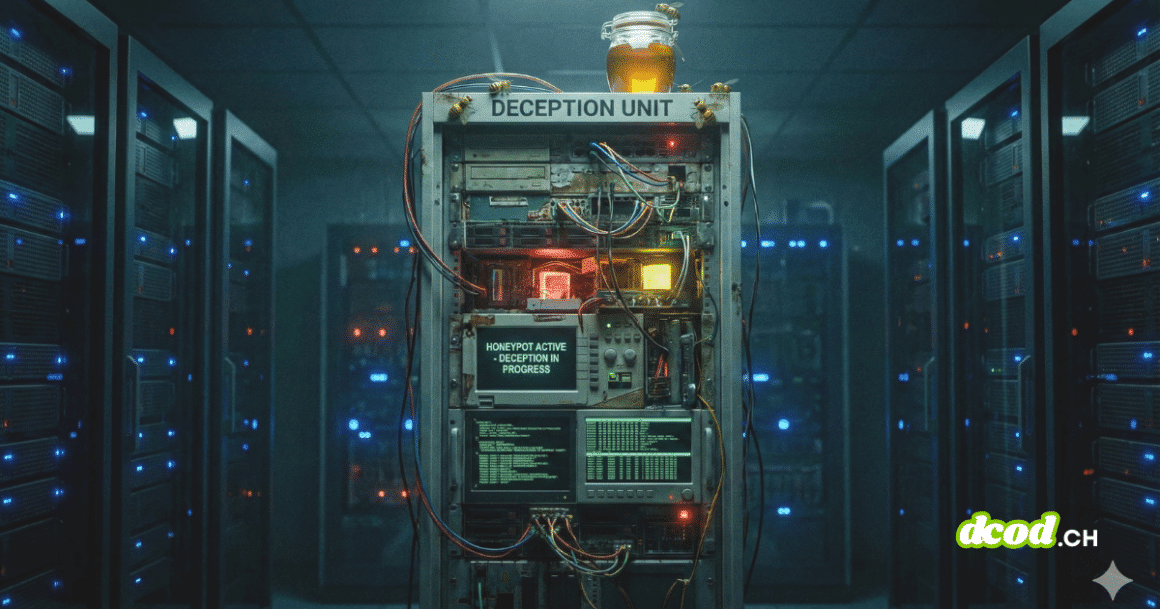

La technologie de déception est une stratégie de cybersécurité proactive qui consiste à créer un labyrinthe de leurres et de pièges au sein d’un réseau. Plutôt que de construire des murs plus hauts, elle dessine un paysage de pièges et d’illusions composé de faux systèmes, de fausses données et de fausses applications qui imitent à la perfection les actifs réels d’une organisation.

Si un « honeypot » classique s’apparente à une simple souricière, les plateformes modernes créent un faux écosystème complet. L’objectif n’est pas de bloquer l’attaquant, mais de l’attirer délibérément dans cet environnement contrôlé en lui donnant l’impression de réussir. Une fois pris au piège, ses moindres mouvements sont surveillés, permettant aux équipes de sécurité d’analyser en temps réel ses tactiques, techniques et procédures (TTPs), tout en le détournant des véritables actifs critiques de l’entreprise. Cette approche transforme le réseau en un environnement hostile pour l’intrus et réduit considérablement le temps de détection des menaces.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

🎙️🎧 Ce podcast explique ce qu’est la technologie de déception, cette stratégie de cybersécurité proactive qui consiste à créer un labyrinthe de leurres et de pièges au sein d’un réseau. Plutôt que de construire des murs plus hauts, elle dessine un paysage de pièges et d’illusions composé de faux systèmes, de fausses données et de fausses applications qui imitent à la perfection les actifs réels d’une organisation.

Pour comprendre rapidement les concepts de base

et une version interactive permettant de mieux comprendre aussi les méthodes et évolutions en cours

ℹ️ Ce podcast repose sur une recherche et une analyse menées à partir de sources ouvertes et spécialisées. Il a ensuite été réalisé avec l’aide de NotebookLM, l’outil d’intelligence artificielle développé par Google.

Qu’est-ce qu’un Honeypot ?

Dans le paysage en constante évolution de la cybersécurité, les défenses traditionnelles comme les pare-feux et les antivirus ne suffisent plus. Face à des menaces de plus en plus sophistiquées, les organisations doivent adopter une approche proactive pour protéger leurs infrastructures critiques. C’est ici qu’interviennent la technologie de déception, et plus particulièrement les honeypots.

Un honeypot (ou « pot de miel ») est un système ou une application leurre conçu pour fonctionner comme un piège. Pensez à un honeypot comme à une « voiture-appât » de la police laissée dans un quartier à risque. Elle semble être une cible facile et de valeur, mais elle est en réalité truffée de capteurs et de caméras conçus pour enregistrer chaque action du voleur, de la tentative d’effraction à la conduite, fournissant ainsi des renseignements inestimables sans mettre en danger les véhicules des citoyens. De la même manière, un honeypot imite une cible vulnérable et attrayante pour attirer et tromper les cybercriminels, leur faisant croire qu’ils ont infiltré un actif de valeur. En réalité, ils interagissent avec un environnement contrôlé et surveillé.

Cette approche permet aux équipes de sécurité de :

- Identifier les vulnérabilités exploitées par les attaquants et collecter des Indicateurs de Compromission (IoCs).

- Analyser le comportement des attaquants, leurs outils et leurs motivations.

- Renforcer les défenses du réseau réel en se basant sur les renseignements collectés.

Maintenant que nous savons ce qu’est un honeypot, explorons plus en détail pourquoi ces pièges sont si précieux pour la défense d’un réseau.

Pourquoi utiliser un Honeypot ?

L’objectif principal d’un honeypot est de transformer la posture de sécurité d’une organisation, la faisant passer d’une position réactive (répondre aux attaques après qu’elles se soient produites) à une position proactive (anticiper et apprendre des menaces).

Les technologies de déception offrent trois avantages stratégiques majeurs :

- Détection précoce des menaces Un honeypot est déployé dans une zone du réseau où le trafic légitime est rare ou inexistant. Par conséquent, toute interaction avec ce leurre est presque certainement malveillante, ce qui permet aux équipes de sécurité d’identifier les attaquants bien avant qu’ils n’atteignent les systèmes critiques.

- Collecte de renseignements sur les attaquants En observant les attaquants interagir avec le leurre, les organisations peuvent recueillir des informations précieuses sur leurs Tactiques, Techniques et Procédures (TTPs). Cette intelligence aide à comprendre comment les cybercriminels opèrent, permettant ainsi de mieux anticiper et contrer de futures attaques.

- Réduction des faux positifs Contrairement aux outils de sécurité traditionnels qui peuvent générer un grand nombre d’alertes non pertinentes, les alertes provenant d’un honeypot indiquent presque toujours une menace réelle. Cela permet aux équipes de se concentrer sur les incidents importants et d’optimiser l’allocation de leurs ressources.

Pour atteindre ces objectifs, les experts en sécurité disposent de différents types de honeypots, chacun ayant ses propres caractéristiques. Découvrons les deux catégories principales.

Les deux grandes familles de technologie de déception

Les honeypots sont principalement classés en fonction de leur niveau d’interaction, c’est-à-dire le degré d’engagement qu’ils offrent aux attaquants.

la technologie de déception et Honeypots à faible interaction (Low-Interaction)

Les honeypots à faible interaction sont des systèmes qui émulent des services ou des protocoles spécifiques (comme HTTP ou SSH) sans répliquer leur fonctionnalité complète. Ils offrent un niveau d’engagement limité, suffisant pour attirer des attaques automatisées comme les scans de réseau à la recherche de ports ouverts (via Nmap par exemple) ou les tentatives de force brute sur un service SSH émulé.

Avantages :

- Simplicité et rapidité de déploiement : Ils sont plus simples à configurer, nécessitent peu de ressources et leur maintenance est minimale.

- Sécurité accrue : Le risque qu’un attaquant exploite le honeypot pour attaquer d’autres systèmes est réduit, car l’environnement n’est pas un système d’exploitation complet.

- Haute scalabilité : Il est possible de déployer de nombreuses instances pour surveiller un large éventail de menaces automatisées à travers de vastes réseaux.

Leur principale limitation est qu’ils ne peuvent pas capturer d’informations détaillées sur des attaques complexes ou des attaquants sophistiqués, qui identifieront rapidement la nature limitée du leurre.

la technologie de déception à haute interaction (High-Interaction)

Les technologies de déception honeypots à haute interaction sont des systèmes avancés qui répliquent des environnements opérationnels complets, incluant de vrais systèmes d’exploitation, des services réseau et des applications. Ils offrent une simulation réaliste et un niveau d’engagement profond, permettant aux attaquants d’interagir longuement avec le système.

Avantages :

- Collecte de données riches : Ils permettent de recueillir des informations exhaustives sur les méthodologies des attaquants, y compris les commandes exactes qu’ils exécutent, les malwares qu’ils téléchargent (permettant une analyse par reverse engineering), et leurs tentatives de mouvement latéral pour cartographier leur stratégie d’infiltration.

- Analyse des menaces avancées : Ils sont capables de détecter et d’étudier des menaces sophistiquées comme les exploits « zero-day » et les menaces persistantes avancées (APTs), que les systèmes à faible interaction manqueraient.

Cependant, ils présentent des défis importants :

- Complexité et coût : Leur déploiement et leur maintenance nécessitent des ressources et une expertise technique considérables pour garantir que le leurre reste crédible et sécurisé.

- Risques de sécurité : S’ils sont compromis, ils peuvent être utilisés par les attaquants comme un point de pivot pour infiltrer le réseau réel. Une isolation stricte est donc essentielle.

Ces deux approches offrent des avantages distincts de technologie de déception. Pour mieux comprendre quand utiliser l’une ou l’autre, comparons-les directement.

4. Tableau Comparatif : Faible vs. Haute Interaction

| Critère | Honeypots à faible interaction | Honeypots à haute interaction |

|---|---|---|

| Niveau d’engagement | Limité (services émulés, réponses scriptées) | Complet (système d’exploitation réel et applications fonctionnelles) |

| Qualité des données collectées | Données de base sur la reconnaissance : adresses IP sources, ports ciblés, signatures d’attaques automatisées. | Renseignements approfondis (TTPs) : commandes saisies, malwares téléchargés, techniques d’escalade de privilèges, communications C2, exploits zero-day. |

| Complexité de déploiement | Faible : déploiement rapide, configuration simple (ex : Kippo, Glastopf). | Élevée : nécessite une expertise technique pour la configuration, la maintenance et l’isolation du réseau. |

| Ressources nécessaires | Minimales (CPU, RAM, stockage). Facilement scalable. | Significatives (système d’exploitation complet, surveillance humaine constante). |

| Risque de sécurité | Faible (environnement contrôlé et limité). | Élevé : risque que l’attaquant utilise le honeypot compromis comme point de pivot pour attaquer le réseau réel. Une isolation stricte est impérative. |

Ce tableau montre clairement que le choix d’un honeypot dépend des objectifs et des moyens de chaque organisation.

La technologie de déception, un outil proactif essentiel

Les technologies de déception sont un outil de défense proactif essentiel dans l’arsenal de la cybersécurité moderne. Ils permettent non seulement de détecter les intrusions, mais aussi de comprendre l’adversaire pour mieux s’en protéger.

Le choix entre un honeypot à faible ou à haute interaction n’est pas une question de « meilleur » ou de « moins bon », mais plutôt une décision stratégique basée sur les objectifs de sécurité, les ressources disponibles et le type de menaces ciblées par une organisation. À l’avenir, cette stratégie sera de plus en plus renforcée par l’intelligence artificielle, qui permet de créer des leurres encore plus dynamiques et adaptatifs. En intégrant judicieusement ces outils, les entreprises peuvent recueillir des renseignements inestimables et renverser la situation contre les attaquants.

FAQ : Questions fréquentes sur la technologie de déception

Cette section aborde les interrogations pratiques pour aller plus loin que la théorie et comprendre l’implémentation réelle de ces systèmes.

Quelle est la différence concrète entre un Honeypot classique et la technologie de déception moderne ?

Si le principe de base est similaire (le leurre), l’échelle et l’intelligence diffèrent. Un honeypot est souvent une machine isolée qu’on attend de voir attaquée. La technologie de déception est une couche complète et automatisée qui se superpose à l’ensemble de votre réseau (endpoints, serveurs, cloud, identifiants). Contrairement à un honeypot statique, elle déploie des « breadcrumbs » (miettes de pain) dynamiques — comme de faux identifiants en cache ou des historiques de commandes — qui mènent l’attaquant vers les pièges.

Cette technologie génère-t-elle beaucoup de « faux positifs » ?

C’est précisément son point fort : elle en génère extrêmement peu. Contrairement à un antivirus ou un IDS qui analyse le trafic légitime et peut se tromper, la technologie de déception est invisible pour un utilisateur normal. Personne n’a de raison légitime d’accéder à un serveur leurre ou d’utiliser un faux mot de passe caché dans la mémoire vive. Par conséquent, toute alerte provenant de ces systèmes est, par définition, une anomalie à haute probabilité de malveillance (High Fidelity Alert).

Est-ce que l’ajout de leurres ralentit le réseau ou les machines ?

Non, l’impact est négligeable. Les agents de déception (souvent « agentless » ou très légers) ne scannent pas le système en permanence. Ils se contentent de déposer des artefacts (fichiers, entrées de registre) et restent passifs jusqu’à ce qu’un attaquant interagisse avec eux. Les leurres réseaux, quant à eux, sont souvent des projections virtuelles qui n’occupent pas de ressources réelles tant qu’ils ne sont pas sollicités.

Que se passe-t-il une fois qu’un attaquant est piégé ?

L’alerte est remontée immédiatement au SOC (Security Operations Center). Selon la configuration, le système peut :

Isoler automatiquement la machine compromise du réseau réel.

Observer l’attaquant dans un environnement « bac à sable » (sandbox) pour comprendre ses outils et ses objectifs (Threat Intelligence).

Dévier l’attaque vers des faux services pour faire perdre du temps au pirate (Time consuming) pendant que les équipes réagissent.

Cette solution est-elle réservée aux grandes entreprises ?

Historiquement oui, en raison de la complexité de gestion. Cependant, l’arrivée de solutions SaaS et l’automatisation par l’IA ont démocratisé la technologie. Elle est aujourd’hui pertinente pour des PME, notamment pour protéger des actifs critiques (propriété intellectuelle, données financières) contre les ransomwares, car elle détecte très tôt les mouvements latéraux avant que le chiffrement ne commence.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.

1 commentaire

Et un autre article ici:

https://www.helpnetsecurity.com/2018/12/13/deception-technology-authenticity/

Commentaires désactivés.