Phishing : la HEIG-VD innove pour la sécurité des PME suisses

La HEIG-VD lance le projet Phishing pour concevoir des outils de défense contre le hameçonnage ciblé, protégeant ainsi durablement les PME helvétiques.

Supply Chain : L’UE déploie sa boîte à outils contre les ingérences

La Boîte à outils cybersécurité Europe sécurise les chaînes d'approvisionnement ICT de l'UE en analysant les risques critiques liés aux équipements mobiles.

Zero Trust : La NSA dévoile ses directives d’implémentation stratégiques

La NSA publie ses directives Zero Trust pour sécuriser les réseaux fédéraux. Découvrez comment ce cadre, aligné sur les standards du NIST, transforme la défense du Department of War.

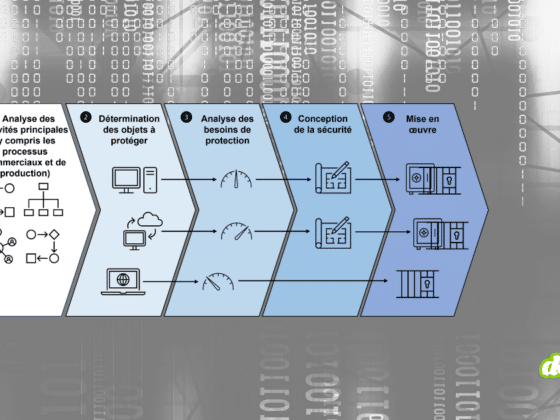

Méthode MCSR : un cadre de l’OFCS pour maîtriser le risque cyber

Un cadre opérationnel se déploie pour aider les organisations à renforcer efficacement leur résilience face à l’intensification des risques numériques.

Top 10 OWASP 2025 : les nouveaux risques de la sécurité applicative

Le Top 10 OWASP 2025 met en lumière la montée des défauts de configuration, l’extension des risques supply chain et la persistance des défaillances de contrôle d’accès.

Recherche quantique : comment la Suisse s’impose en leader global

Portée par ses institutions, ses startups et un soutien ciblé, la Suisse transforme sa recherche quantique en applications industrielles de premier plan.

Gestion coordonnée des cyberincidents en Suisse : un modèle à quatre niveaux

La Suisse renforce l’organisation de la réponse aux cyberincidents, avec une classification à quatre niveaux et une coordination structurée entre Confédération, cantons et acteurs privés.

Marchés publics : la Confédération impose des exigences minimales de cybersécurité

La Confédération introduit dès 2026 des dispositions uniformes de cybersécurité pour les marchés publics, adaptées au niveau de risque de chaque contrat.

Suisse : un projet pilote renforce la sécurité des logiciels open source

L’OFCS et le NTC ont détecté et corrigé des failles sur TYPO3 et QGIS, posant les bases d’un contrôle régulier pour la cyberrésilience suisse.