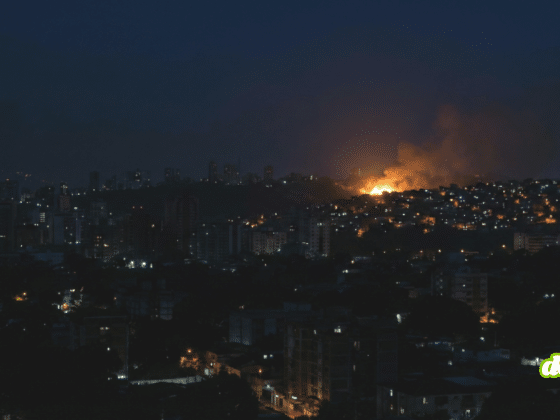

Cyberattaque au Venezuela : L’action US plonge Caracas dans le noir

Une cyberattaque américaine inédite aurait coupé l'électricité lors de la capture du dirigeant vénézuélien. Analyse tactique d'un black-out ciblé et ses effets.

E-commerce : l’IA industrialise les arnaques au remboursement

Les fraudeurs utilisent l’IA pour simuler des produits endommagés. Décryptage d’une tendance (+15%) qui force les e-commerçants à durcir leurs règles.

Trust Wallet piraté : l’extension Chrome siphonne 8,5 millions $

Une attaque éclair a frappé Trust Wallet à Noël. Découvrez comment une mise à jour corrompue a vidé 2 500 portefeuilles via une faille invisible.

Cyberincidents 2025 : l’OFCS alerte sur des attaques plus ciblées

Avec 65 000 signalements, l'OFCS dévoile une cybercriminalité en mutation. Découvrez comment les attaques SMS et Twint se professionnalisent en Suisse.

Crypto : 2,02 milliards volés en 2025 par des hackers nord-coréens

En 2025, des groupes liés à la Corée du Nord dérobent 2,02 milliards de dollars en crypto, avec moins d’attaques confirmées mais plus sophistiquées.

Les dernières cyberattaques – 23 déc 2025

Découvrez les principales cyberattaques repérées cette semaine du 23 décembre 2025

Quand 85 % du travail dépend de la sécurité du navigateur

Alors que 85 % du travail se déroule désormais dans le navigateur, la surface d’attaque explose, obligeant les organisations à repenser leur protection de cet…

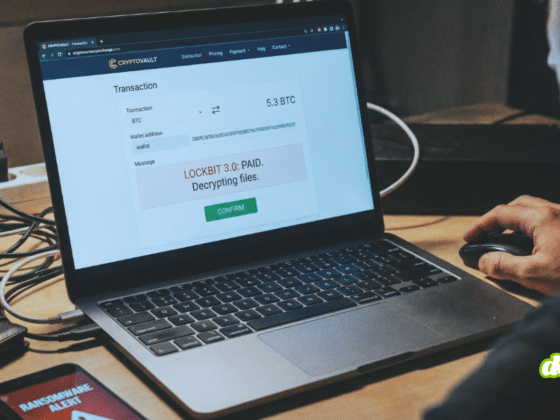

2,1 Md$ de paiements de ransomware déclarés au Trésor US

En trois ans, 2,1 milliards de dollars de paiements liés au ransomware ont été déclarés au Trésor américain. Un indicateur de l’ampleur du phénomène.

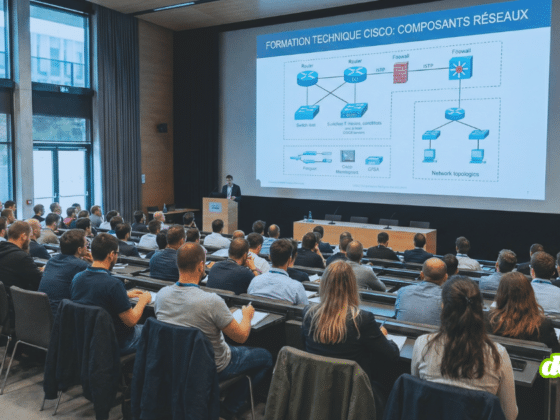

Deux pirates présumés liés à Salt Typhoon formés chez Cisco

Deux pirates présumés liés à Salt Typhoon figurent dans un programme officiel de formation Cisco. Des années plus tard, une campagne d’espionnage cible ses équipements.

ChatGPT, Grok et Google détournés pour infecter des Mac

Des attaquants instrumentalisent des chats publics et des liens sponsorisés pour faire exécuter, via une simple commande copiée-collée, l’installation d’un malware sur Mac.