Le FBI prévient des nouvelles méthodes d’attaques et souligne la nécessité de sécuriser les accès initiaux, proposant 4 mesures pour augmenter la résilience contre les ransomwares.

Recevez les nouveaux articles DCOD directement sur Telegram.

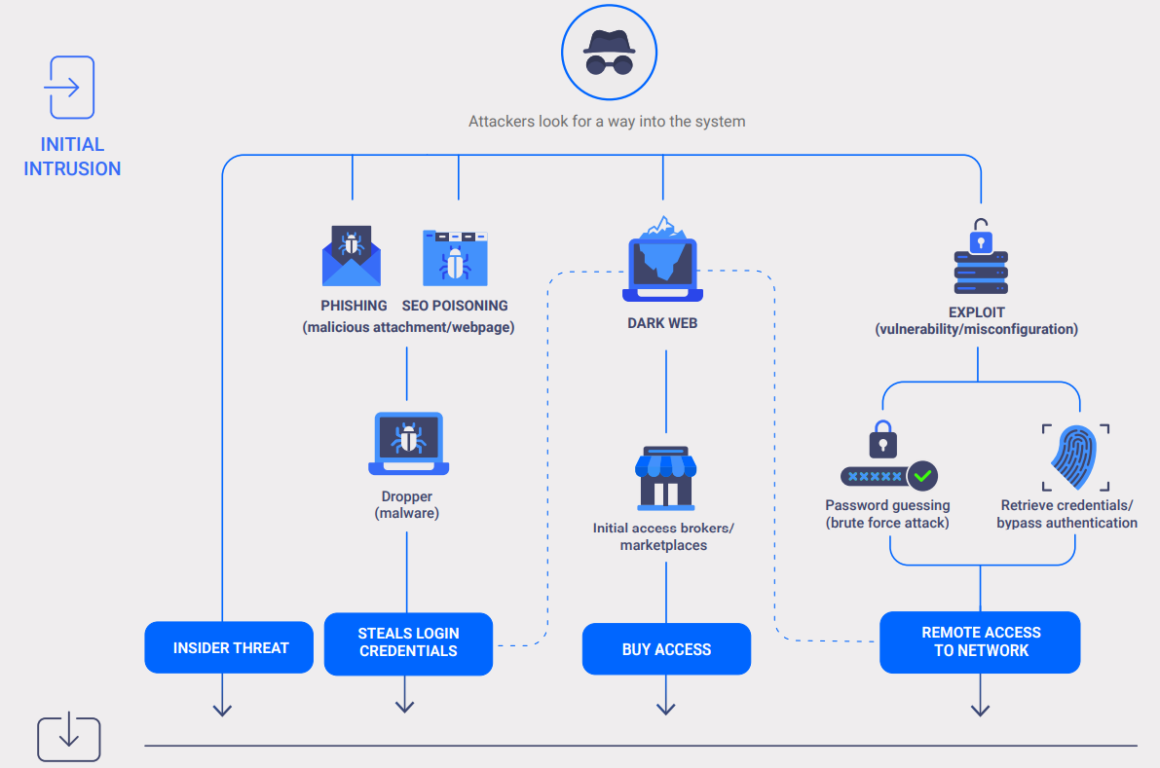

🔔 S’abonner au canal DCODComme l’a rapporté Europol récemment, les techniques d’attaques se perfectionnent. La protection des accès initiaux revêt aujourd’hui un caractère urgent pour toutes les industries. Dans son analyse, 4 chemins initiaux d’attaque sont clairement identifiés:

De son côté, le Bureau fédéral d’enquête (FBI) confirme l’importance à donner à la protection des accès initiaux et a publié une note de sécurité à l’intention de l’industrie privée pour améliorer la résilience globale face aux attaques de rançongiciels.

Elle propose en particulier les 4 mesures d’atténuation suivantes:

- La préparation à faire face aux cyberincidents est cruciale. Il est essentiel de conserver des sauvegardes hors ligne des données, qui doivent être chiffrées et immuables. Les organisations doivent évaluer minutieusement la posture de sécurité de tous les fournisseurs tiers et enquêter sur toute activité suspecte liée à ceux-ci.

- La gestion de l’identité et des accès est primordiale. Tous les comptes avec des connexions basées sur des mots de passe doivent se conformer aux normes du National Institute of Standards and Technology (NIST) en matière de création et de gestion de la politique des mots de passe. Une authentification multi-facteurs solide et anti-hameçonnage doit également être requise pour les services, en particulier les courriers électroniques, les VPN et les comptes ayant accès à des systèmes critiques. Les comptes utilisateur disposant de privilèges administratifs doivent être vérifiés et les contrôles d’accès doivent être configurés selon le principe du moindre privilège.

- Les contrôles et l’architecture de sécurité jouent un rôle crucial. La segmentation du réseau doit être mise en œuvre pour prévenir la propagation des logiciels de rançon. Des outils de surveillance réseau doivent être utilisés pour identifier, détecter et enquêter sur les activités anormales au sein d’un réseau. De plus, un logiciel antivirus doit être installé et régulièrement mis à jour sur tous les hôtes, et l’utilisation du protocole Bureau à distance (RDP) doit être étroitement surveillée.

- La gestion des vulnérabilités et des configurations est essentielle pour les organisations. Il est impératif de maintenir tous les systèmes d’exploitation, logiciels et micrologiciels à jour en installant régulièrement les correctifs de sécurité recommandés. Une attention particulière doit être accordée aux vulnérabilités répertoriées dans le catalogue des vulnérabilités exploitées connues de l’Agence de cybersécurité et de sécurité des infrastructures (CISA). En plus de cela, il est également conseillé de désactiver les ports inutilisés, d’ajouter une bannière d’email aux messages externes et de désactiver les activités, les autorisations de ligne de commande et de script. Ces mesures contribuent à renforcer la sécurité globale de l’organisation.

Pour en savoir plus

(Re)découvrez également:

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCOD

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕