Les attaques zero-day gagnent du terrain en ciblant particulièrement les entreprises et les États, exigeant une vigilance accrue en cybersécurité.

L’exploitation des vulnérabilités zero-day continue d’augmenter progressivement, suivant une tendance claire établie depuis quatre ans, touchant particulièrement les produits d’entreprises et attirant des acteurs étatiques majeurs comme la Chine et la Corée du Nord.

Êtes-vous prêts face à l’augmentation des attaques zero-day ?

75 vulnérabilités zero-day exploitées en 2024 : un chiffre révélateur d’une menace constante selon Google Threat Intelligence Group (GTIG). Bien qu’en baisse par rapport aux 98 de 2023, ce nombre reste élevé, suivant une augmentation graduelle et constante sur plusieurs années, nécessitant des stratégies de défense robustes.

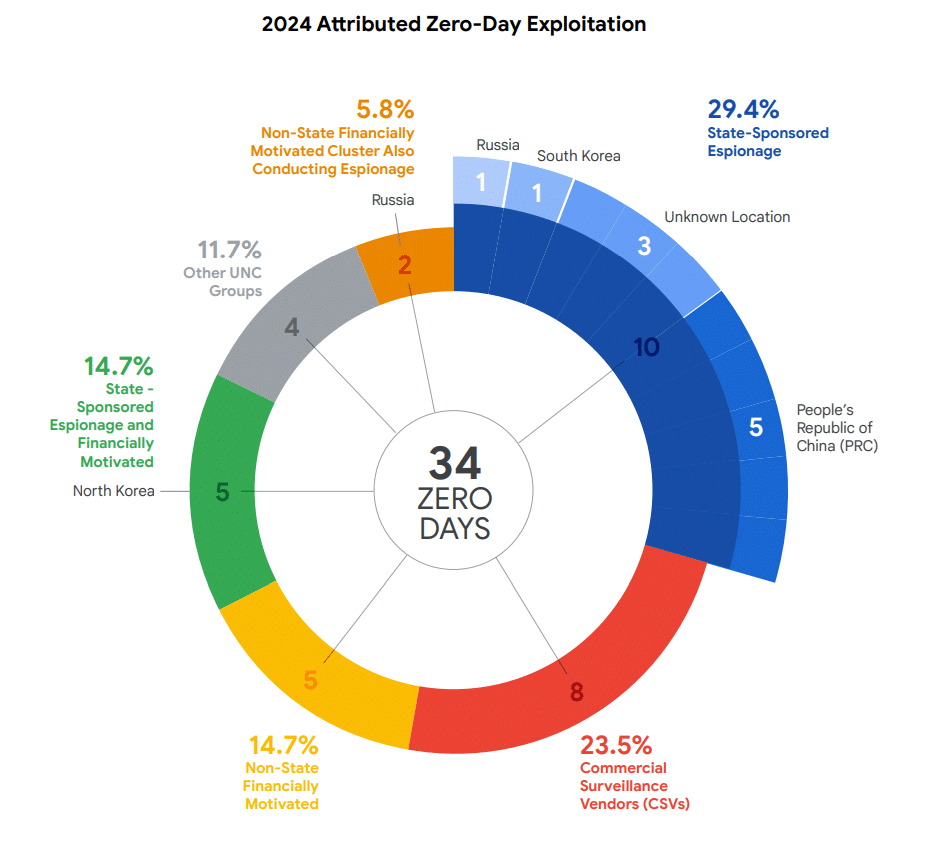

Selon GTIG, sur les 34 vulnérabilités zero-day attribuées en 2024, près de 30 % proviennent d’opérations étatiques d’espionnage. La Chine représente une menace significative avec cinq vulnérabilités attribuées, suivie de près par la Corée du Nord avec le même nombre. Les vendeurs commerciaux de logiciels espions (CSVs) occupent également une place majeure avec huit zero-days exploitées.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les entreprises particulièrement ciblées par les zero-days

En 2024, 44 % des vulnérabilités zero-day concernaient des technologies d’entreprise, contre 37 % l’année précédente. Pourquoi cette augmentation ? Principalement en raison d’une hausse significative de l’exploitation des logiciels de sécurité et des équipements réseau, représentant plus de 60 % des vulnérabilités ciblant les entreprises.

Par exemple, GTIG a identifié 20 failles critiques touchant des produits tels qu’Ivanti Cloud Services Appliance, Palo Alto Networks PAN-OS et Cisco Adaptive Security Appliance. Ces systèmes offrent aux attaquants un accès direct à des droits élevés et à des réseaux étendus, souvent sans détection par les outils classiques de sécurité (EDR).

Une tendance inquiétante : les États et les vendeurs de logiciels espions à la manœuvre

En 2024, plus de 50 % des zero-days attribuées concernaient des opérations d’espionnage cybernétique menées par des groupes étatiques et des clients de vendeurs commerciaux de logiciels espions (CSVs). Les groupes étatiques comme ceux soutenus par la Chine (cinq zero-days exploitées) et la Corée du Nord (également cinq zero-days) sont particulièrement actifs.

Le groupe chinois UNC5221, par exemple, a exploité deux vulnérabilités critiques sur des équipements Ivanti en les combinant pour maximiser leur impact. Les clients des CSVs ont exploité huit zero-days, soulignant leur rôle croissant dans ce type d’attaques.

Les logiciels tiers : cible privilégiée des attaques mobiles

Bien que les attaques contre navigateurs et systèmes mobiles aient diminué notablement grâce aux efforts accrus des fournisseurs pour renforcer leurs dispositifs de sécurité, les composants tiers des appareils Android restent un point faible majeur.

Selon GTIG, ces composants tiers sont particulièrement attrayants pour les attaquants car leur exploitation permet de compromettre simultanément un grand nombre d’appareils de marques et modèles variés. En 2024, trois des sept vulnérabilités zero-day exploitées dans les appareils Android concernaient spécifiquement ces composants tiers, démontrant clairement leur intérêt stratégique pour les cybercriminels.

Quelles vulnérabilités privilégient les attaquants ?

Trois types de failles sont particulièrement exploitées en 2024 : les failles de type « use-after-free », les injections de commandes et les attaques par cross-site scripting (XSS). Ces failles offrent généralement un contrôle total et immédiat des systèmes ciblés.

GTIG insiste sur le fait que ces vulnérabilités proviennent d’erreurs basiques de développement logiciel, évitables par des pratiques rigoureuses telles que les revues de code et l’utilisation de bibliothèques à jour.

Cas concrets d’exploitation de zero-days

Deux exemples majeurs illustrent les enjeux actuels :

- En novembre 2024, une chaîne d’exploitation WebKit ciblant MacOS permettait de voler des cookies sur des sites gouvernementaux ukrainiens, révélant une stratégie précise d’espionnage.

- En octobre 2024, une faille complexe affectant Firefox et Tor était exploitée par le groupe CIGAR à des fins à la fois financières et d’espionnage, illustrant les multiples objectifs possibles derrière une même attaque zero-day.

Ces cas soulignent l’importance d’une sécurité proactive, basée sur la prévention et l’anticipation pour limiter les impacts potentiels de ces attaques sophistiquées.

Pour en savoir plus

Bonjour les zero-days, mon vieil ami : analyse de l’exploitation zero-day de 2024

Rédigé par : Casey Charrier, James Sadowski, Clement Lecigne, Vlad Stolyarov Résumé Google Threat Intelligence Group (GTIG) a suivi 75 vulnérabilités zero-day exploitées dans la nature en 2024, soit une diminution par rapport au nombre que nous avons identifié en 2023 (98 vulnérabilités), mais…

(Re)découvrez également:

Voici le bilan 2024 du programme de chasse aux bugs de Google

En 2024, Google a versé près de 12 millions de dollars à 600 chercheurs grâce à son programme de récompenses pour vulnérabilités.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.