Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Le résumé de la semaine

Plusieurs vulnérabilités critiques ont été révélées cette semaine, mettant en lumière des failles exploitables touchant des systèmes largement utilisés. Côté matériel, les chercheurs ont détecté deux failles majeures dans DriverHub, un logiciel préinstallé sur certaines cartes mères Asus. Celles-ci permettent l’exécution de code à distance via des requêtes HTTP malveillantes. L’exploitation combine l’abus de mécanismes d’installation silencieuse et des correspondances d’en-têtes d’origine permissives, conduisant à l’installation automatique de logiciels malveillants avec privilèges élevés. Asus a réagi en publiant un correctif, bien que le programme ne concerne que certaines configurations de cartes mères.

Apple a déployé une mise à jour de sécurité critique pour iOS, macOS, et d’autres systèmes. Plusieurs failles exploitables à distance via des fichiers médias, images ou contenus web ont été corrigées. Certaines d’entre elles pouvaient provoquer des crashs d’applications ou des corruptions mémoire, d’autres exposaient les données utilisateurs ou permettaient l’escalade de privilèges. Le correctif iOS 18.5 vise notamment les modèles iPhone XS et ultérieurs, mais étend aussi la protection aux environnements Apple plus larges comme tvOS ou visionOS.

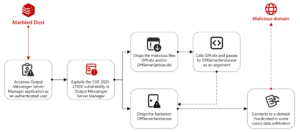

Sur le plan des cyberattaques ciblées, un groupe lié à la Turquie, connu sous le nom de Marbled Dust, a exploité une faille dans le logiciel de messagerie Output Messenger pour espionner des utilisateurs associés à des organisations militaires kurdes en Irak. L’attaque, en cours depuis avril 2024, permet aux attaquants d’accéder à l’ensemble des communications internes, de voler des données, et de compromettre les identifiants. Le groupe, associé à la Turquie, montre une évolution de ses tactiques, combinant exfiltration via backdoors et utilisation abusive de fonctions de partage de fichiers.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La communauté sécurité a également été alertée par de nouvelles failles dans les processeurs Intel modernes. Des chercheurs de l’ETH Zurich ont démontré une méthode de fuite de données mémoire basée sur une variante Spectre, baptisée « Branch Privilege Injection (BPI) ». Cette vulnérabilité exploite le comportement des prédictions de branchement, réactivant des mécanismes de contournement longtemps pensés maîtrisés.

Côté correctifs critiques, Ivanti a dévoilé une faille de contournement d’authentification dans son outil Neurons for ITSM. Fortinet a également patché une vulnérabilité exploitée en Zéro-day dans ses systèmes FortiVoice. De son côté, Google a corrigé une faille sévère affectant Chrome, déjà exploitée publiquement, et pouvant permettre la prise de contrôle de comptes utilisateurs.

Enfin, la compétition Pwn2Own Berlin 2025 a une nouvelle fois mis en évidence la fragilité de multiples plateformes. Pour rappel, Pwn2Own est un concours international de cybersécurité où des chercheurs tentent de découvrir et d’exploiter des failles inconnues (appelées « zero-days ») dans des logiciels ou des appareils couramment utilisés. Dès les premiers jours, des chercheurs ont démontré des exploits zero-day contre Windows 11, Red Hat Linux, Docker, VMware ESXi, Microsoft SharePoint, Firefox ou encore Oracle VirtualBox. Les montants des récompenses versées témoignent de la gravité des failles révélées.

Parallèlement, une vaste campagne d’espionnage a été identifiée, visant les boîtes mail gouvernementales via des vulnérabilités XSS. Cette opération mondiale, baptisée RoundPress, exploite des failles zero-day et n-day pour voler des courriels de cibles stratégiques de haut niveau.

Les vulnérabilités de la semaine

Des chercheurs ont découvert un RCE en un clic dans le logiciel préinstallé DriverHub d’ASUS

Un expert a découvert deux failles dans DriverHub, préinstallé sur les cartes mères Asus, qui permettent l’exécution de code à distance via des requêtes HTTP spécialement conçues. Le chercheur en sécurité « MrBruh » a découvert deux vulnérabilités, identifiées comme CVE-2025-3462 (score CVSS de 8,4) et CVE-2025-3463 (score CVSS de 8,4).

Apple a publié des mises à jour de sécurité pour corriger plusieurs failles dans iOS et macOS

Apple a publié des mises à jour de sécurité pour corriger des vulnérabilités facilement exploitables affectant les appareils iOS et macOS. Apple a publié des mises à jour de sécurité urgentes pour iOS et macOS afin de corriger des failles critiques susceptibles de permettre aux attaquants…

Le groupe APT a exploité la faille Zero-Day de Output Messenger pour cibler l’armée kurde opérant en Irak

Un groupe lié à la Turquie a utilisé une faille zero-day Output Messenger pour espionner des cibles militaires kurdes en Irak, collectant des données d’utilisateurs depuis avril 2024. Depuis avril 2024, l’acteur de la menace Marbled Dust (alias Sea Turtle, Teal Kurma, Marbled…

Des chercheurs révèlent de nouvelles failles dans les processeurs Intel, responsables de fuites de mémoire et d’attaques Spectre v2.

Des chercheurs de l’ETH Zurich ont découvert une nouvelle faille de sécurité qui, selon eux, affecte tous les processeurs Intel modernes et provoque la fuite de données sensibles de la mémoire, montrant que la vulnérabilité connue sous le nom de Spectre continue de hanter les systèmes informatiques après…

Ivanti met en garde contre une faille critique de contournement de l’authentification Neurons for ITSM

Ivanti a publié des mises à jour de sécurité pour sa solution de gestion des services informatiques Neurons for ITSM qui atténuent une vulnérabilité critique de contournement d’authentification. […]

Fortinet corrige une faille zero-day critique exploitée dans les attaques FortiVoice

Fortinet a publié des mises à jour de sécurité pour corriger une vulnérabilité critique d’exécution de code à distance exploitée comme un zero-day dans les attaques ciblant les systèmes téléphoniques d’entreprise FortiVoice. […]

Google corrige une faille de sécurité de Chrome de haute gravité avec un exploit public

Google a publié des mises à jour de sécurité d’urgence pour corriger une vulnérabilité Chrome de haute gravité qui comporte un exploit public et peut permettre aux attaquants de détourner des comptes. […]

Windows 11 et Red Hat Linux piratés le premier jour de Pwn2Own

Le premier jour de Pwn2Own Berlin 2025, les chercheurs en sécurité ont reçu 260 000 $ après avoir démontré avec succès des exploits zero-day pour Windows 11, Red Hat Linux, Docker Desktop et Oracle VirtualBox. […]

Des pirates informatiques exploitent les failles zero-day de VMware ESXi et Microsoft SharePoint sur Pwn2Own

Au cours de la deuxième journée du Pwn2Own Berlin 2025, les concurrents ont gagné 435 000 $ après avoir exploité des bugs zero-day dans plusieurs produits, notamment Microsoft SharePoint, VMware ESXi, Oracle VirtualBox, Red Hat Enterprise Linux et Mozilla Firefox. […]

Un courrier électronique gouvernemental piraté via des failles XSS dans le cadre d’une campagne d’espionnage mondiale

Les pirates informatiques mènent une campagne mondiale de cyberespionnage baptisée « RoundPress », exploitant des failles zero-day et n-day dans les serveurs de messagerie Web pour voler des e-mails d’organisations gouvernementales de grande valeur. […]

(Re)découvrez la semaine passée:

Les vulnérabilités à suivre (12 mai 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 12 mai 2025

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.