AFIS2026 : la Confédération intègre la reconnaissance faciale avec Thales

La Confédération modernise son identification biométrique avec Thales en intégrant la reconnaissance faciale au système AFIS2026.

Cinq catégories clés en cybersécurité pour sécuriser les données sensibles en santé

La Fédération des médecins suisses propose des recommandations pour sécuriser les données médicales face aux cyberattaques, accompagnées par Health Secure Solutions.

Les dernières cyberattaques (11 mar 2025)

Découvrez les principales cyberattaques repérées cette semaine du 11 mars 2025

Les 11 exigences minimales de cybersécurité des médecins suisses

Données médicales en danger ? Découvrez les 11 recommandations de la FMH pour une cybersécurité optimale en cabinet.

Cyberattaques en Suisse : l’obligation de signalement sous 24 heures dès le 1er avril 2025

À partir du 1er avril 2025, la Suisse impose un signalement obligatoire des cyberattaques sur infrastructures critiques pour renforcer la sécurité nationale.

Les vulnérabilités à suivre (10 mar 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 10 mars 2025

L’hebdo cybersécurité (9 mar 2025)

Découvrez les actualités cybersécurité les plus intéressantes de la semaine du 9 mars 2025

Les cybercriminels au service des États : une alliance dangereuse

La convergence entre cybercriminalité et espionnage d'État rendent les attaques plus dangereuses et difficiles à tracer.

Cryptomonnaies : la nouvelle menace qui pousse les investisseurs à engager des gardes du corps

Les personnalités des crypto-monnaies sont désormais ciblées par des enlèvements violents.

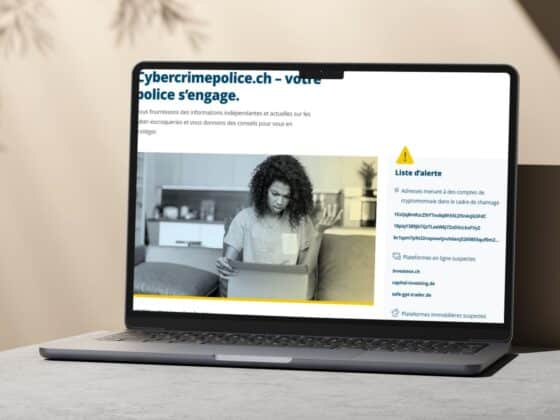

Cybercrimepolice.ch : La Suisse renforce ses mesures de prévention

Cybercrimepolice.ch devient maintenant une (nouvelle) plateforme nationale multilingue pour prévenir et signaler les cybercrimes.